มัลแวร์ AutoIT มุ่งขโมยข้อมูลบัญชี และรหัสผ่านของผู้ใช้งาน Gmail

Gmail ซึ่งเป็นบริการอีเมลจากทาง Google นั้นจัดได้ว่าเป็นบริการอีเมลที่ได้รับความนิยมอย่างมากในปัจจุบัน ตั้งแต่ในระดับผู้ใช้งานทั่วไป จนถึงในระดับบริษัท องค์กรต่าง ๆ และด้วยความที่เป็นที่นิยมนี่เอง ทำให้ตัวผู้ใช้งานตกเป็นเป้าของแฮกเกอร์มากเป็นเงาตามตัวไปด้วย

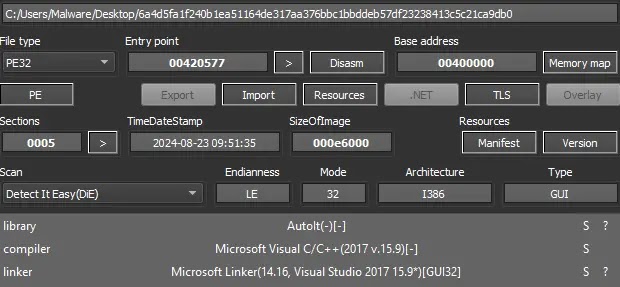

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบถึงความพยายามของแฮกเกอร์ในการที่จะขโมยบัญชีผู้ใช้งาน และรหัสผ่านของผู้ใช้งาน Gmail ด้วยการใช้ มัลแวร์ (Malware) AutoIT โดยทางทีมวิจัยได้ตรวจสอบด้วยเครื่องมือ Detect-It-Easy (DIE) จึงพบว่า ไฟล์มัลแวร์ดังกล่าวนั้นเข้าสู่เครื่องในรูปแบบไฟล์ที่มีชื่อว่า File.exe โดยหลังจากที่รันไฟล์ดังกล่าวแล้วจะมีการใช้เทคนิคการตีรวน (Obfuscation) ด้วยการดึง Library หลายตัวที่ไม่ได้มีข้อมูลภายในที่ชัดเจนใด ๆ ลงมา แต่ทางทีมพบว่าในหมู่ ไลบรารี (Library) จำนวนมากนั้น มีอยู่ 4 ตัวที่ชัดเจนว่าเป็นด้านที่เกี่ยวกับการจัดการระบบเครือข่าย (Network) ทำให้ทางทีมวิจัยสันนิษฐานว่า มัลแวร์ตัวนี้มีการใช้งาน Library เพื่อเข้าแทรกแซงเครือข่ายของเป้าหมายด้วย

- Google เตือน กว่า 40% ของอุปกรณ์ Android ทั้งหมดมีความเสี่ยงสูงต่อการติดมัลแวร์

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

ภาพจาก : https://cybersecuritynews.com/autoit-gmail-theft/

นอกจากนั้น เว็บไซต์ Cyber Press ยังได้รายงานอีกว่า ทางทีมวิจัยยังได้มีการตรวจพบว่า โค้ดภายในนั้นมีการใส่คำสั่งให้ค้นหา และเปิดตัวเว็บเบราว์เซอร์ชื่อดังหลายเจ้า ไม่ว่าจะเป็น Microsoft Edge, Google Chrome, และ Mozilla Firefox เพื่อเปิดหน้าสำหรับการล็อกอินเข้า Gmail โดยตรง (accounts.google.com) ซึ่งตัวมัลแวร์นั้นมีความสามารถในการขโมยรหัสจากการตรวจจับการพิมพ์คีย์บอร์ดของเหยื่อแบบตามเวลาจริง (Real-Time) รวมไปถึงสามารถขโมยข้อมูลจากข้อมูลคัดลอก หรือ Clipboard ได้อีกด้วย นอกจากนั้นตัวมัลแวร์ยังมีความสามารถในการควบคุมเมาส์ และคีย์บอร์ดเพื่อเข้าใช้งานบัญชีบนเครื่องของเหยื่อด้วยข้อมูลที่ขโมยมาได้ทันที หรือแม้แต่สามารถดาวน์โหลดมัลแวร์ตัวอื่นลงมาบนเครื่องเพิ่มเติมได้อีกด้วย ความร้ายกาจของมัลแวร์ AutoIT ยังไม่จบเพียงเท่านี้ เพราะตัวมัลแวร์ยังมีความสามารถในการต่อต้านการตรวจสอบของนักวิเคราะห์ ด้วยระบบ Anti-Debugger ซึ่งถ้าตัวมัลแวร์ตรวจจับได้ว่าทีมวิเคราะห์ได้มีการใช้งาน Debugger เมื่อใด มัลแวร์ก็จะทำการระงับการป้อนข้อมูลเพิ่มเติม (Input Blocking) ทันที เพื่อขัดขวางการทำงานของทีมวิจัย

สำหรับการป้องกันนั้น แหล่งข่าวได้แนะนำว่าให้มีความระมัดระวังตัวต่อการใช้วิธีหลอกปั่นหัวให้ทำตามคำสั่ง (Social Engineering) ของแฮกเกอร์ รวมทั้งอาจนำเอาระบบ EDR (Endpoint Detection and Response) เพื่อใช้ในการตรวจจับมัลแวร์ รวมทั้งทางทีมวิจัยยังได้เปิดเผยข้อมูล Hash ของตัวไฟล์มัลแวร์เพื่อประโยชน์ในการเพิ่มลงในบัญชีการบล็อกบนระบบป้องกันมัลแวร์ต่าง ๆ อีกด้วย ซึ่งข้อมูล Hash ของไฟล์มัลแวร์ดังกล่าวนั้นมีดังนี้

6a4d5fa1f240b1ea51164de317aa376bbc1bbddeb57df23238413c5c21ca9db0

ที่มา : cybersecuritynews.com , cyberpress.org

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์