กลุ่มแรนซัมแวร์ดังพัฒนาเครื่องมือ EDRKillShifter มีความสามารถปิดระบบ EDR ก่อนยิงมัลแวร์ใส่ระบบได้

EDR หรือ Endpoint Detection and Response ซึ่งเป็นเครื่องมือในการต่อต้านภัยไซเบอร์ยุคใหม่ที่เหนือกว่าแอนตี้ไวรัส ป้องกันการบุกรุกของแฮกเกอร์ และมัลแวร์สู่อุปกรณ์ปลายทาง EDR หลายตัวมีประสิทธิภาพในการต่อต้านมัลแวร์ประเภทเรียกค่าไถ่ (Ransomware) อีกด้วย แต่ข่าวนี้อาจทำให้ผู้ใช้งาน EDR หลายรายต้องคิดหนัก

จากรายงานโดยเว็บไซต์ SC Media ได้รายงานถึงการตรวจพบพฤติกรรมการโจมตีด้วยแรนซัมแวร์จากแกงค์แรนซัมแวร์ชื่อดังของโลก RansomwareHub ซึ่งนักวิจัยจาก Sophos บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือความปลอดภัยไซเบอร์ ได้ระบุว่า กลุ่มแรนซัมแวร์ดังกล่าวได้ทำการพัฒนาเครื่องมือเพื่อการปิดระบบ EDR ก่อนแพร่กระจายแรนซัมแวร์สู่ระบบของเหยื่อ ซึ่งเครื่องมือดังกล่าวนั้นมีชื่อว่า "EDRKillShifter"

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยพบว่าแอป 3rd Party กว่า 64% มีการเข้าถึงข้อมูลต่าง ๆ อย่างไม่สมควร

- มัลแวร์ MacSync สามารถฝ่าระบบป้องกัน Gatekeeper ของ macOS ได้สบาย

- แฮกเกอร์โอ่ มัลแวร์ NtKiller สามารถในการปิดการใช้งาน EDR ได้

- ผู้เชี่ยวชาญกังวล การยกเลิกการสนับสนุน Windows 10 จะทำให้ E-Waste พุ่งสูง

ซึ่งทางทีมงาน Sophos ได้ตรวจพบหลังจากที่เครื่องมือดังกล่าวพยายามทำการปิดระบบ EDR ของทาง Sophos แต่ล้มเหลวในช่วงต้นเดือนสิงหาคมที่ผ่านมา ซึ่งเป็นการค้นพบภายหลังการโจมตีได้ล่วงไปแล้ว (Post-Mortem Analysis) ซึ่งการค้นพบดังกล่าวนั้น ทางทีมงาน Sophos ได้กล่าวว่าครั้งนี้ไม่ใช่ครั้งแรก แต่เคยมีการตรวจพบเครื่องมือปิดการทำงานของ EDR อีกตัวในชื่อ AuKill ซึ่งได้มีขายในตลาดมืดมาตั้งแต่ช่วงปี ค.ศ. 2022 (พ.ศ. 2565) แล้ว ซึ่งทางทีมงาน Sophos เองนั้นในปัจจุบันก็ยังไม่สามารถระบุได้ว่าใคร หรือ กลุ่มใดที่อยู่เบื้องหลังการพัฒนาเครื่องมือเหล่านี้ แต่ที่ยืนยันได้ชัดเจนคือ กลุ่ม RansomwareHub ได้ใช้เครื่องมือเหล่านี้เพื่อเปิดทางในการแพร่กระจายแรนซัมแวร์ของตน

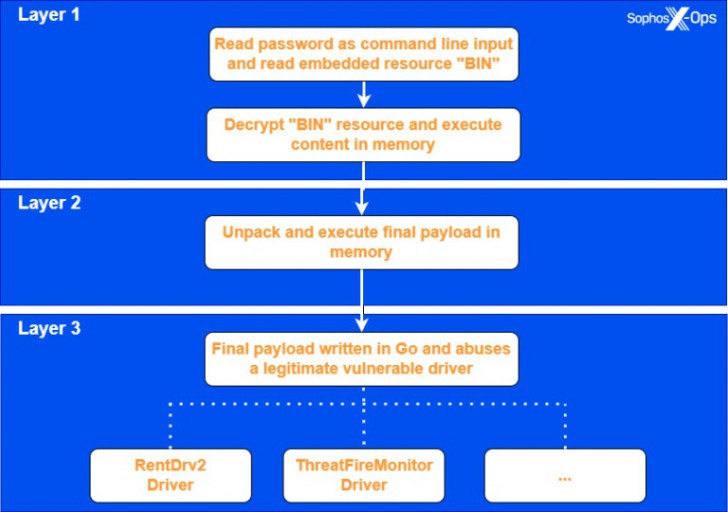

สำหรับการทำงานของเครื่องมือ "EDRKillShifter" นั้น ทางตัวแทนของ Sophos ได้ระบุว่า เครื่องมือดังกล่าวจัดอยู่ในประเภท Bring Your Own Vulnerable Driver (BYOVD) ซึ่งเป็นการติดตั้งไดร์เวอร์ที่ถูกต้องแต่เป็นไดร์เวอร์ที่เปิดช่องโหว่ให้กับตัวระบบเป้าหมายเพื่อการปิดระบบ EDR ที่ปลายทางด้วยการอาศัยข้อบกพร่องที่แฝงตัวอยู่ในตัวไดร์เวอร์นั้น ซึ่งคล้ายคลึงกับที่ทาง Lazarus Group กลุ่มแฮกเกอร์ชื่อดัง ได้ใช้ช่องโหว่ของไดร์เวอร์ของ Dell ในการโจมตีระบบเป้าหมายในช่วง ค.ศ. 2022 (พ.ศ. 2565) ซึ่งการใช้งานเครื่องมือประเภทนี้นั้น ทาง Sophos ได้ระบุว่า เป็นอันตรายที่สูงมากเนื่องจากระบบที่ EDR ไม่สามารถทำงานได้นั้นจะเปิดช่องให้แฮกเกอร์สามารถปล่อยแรนซัมแวร์หรือมัลแวร์อื่น ๆ ได้โดยที่ไม่สามารถถูกตรวจจับหรือโอกาสถูกตรวจจับน้อยมาก

ผู้เชี่ยวชาญจากองค์กร NSA ยังได้อธิบายเพิ่มเติมถึงกรณีดังกล่าวว่า ระบบ EDR นั้นทำงานอยู่ภายใต้บริบทพิเศษภายใต้ระบบปฏิบัติการ (Operating System หรือ OS) ทำให้ตัว EDR นั้นสามารถเข้าสอดส่องตรวจสอบการทำงาน (Process), ไฟล์, และการทำงานของระบบเครือข่ายเกือบทั้งหมดได้ ทำให้โปรแกรมในระดับทั่วไปไม่สามารถขัดขวางการทำงานของตัว EDR แต่ไดร์เวอร์ซึ่งมีสิทธิ์ในการทำงานของระบบที่สูงกว่ามากนั้น สามารถขัดขวางการทำงานของ EDR ได้ ซึ่งนำมาสู่การใช้ประโยชน์โดยแฮกเกอร์ ที่ใช้ช่องโหว่ของตัวไดร์เวอร์เพื่อการโจมตี แทรกซึม ขัดขวางการทำงานของระบบได้

ภาพจาก : https://news.sophos.com/en-us/2024/08/14/edr-kill-shifter/

การค้นพบดังกล่าวได้สร้างความหวาดหวั่นในวงกว้างเนื่องจากในช่วงที่ผ่านมานั้นได้มีข่าวที่ทีม RansomHub ใช้วิธีการดังกล่าวในการโจมตีองค์กรมากมายหลายแห่ง เช่น Change Healthcare, Frontier Communications, และ Christie’s auction house เป็นต้น โดยทางทีม Sophos นั้นไม่ได้ระบุวิธีการป้องกันตัวจากเครื่องมือดังกล่าวที่ชัดเจนนัก ณ เวลานี้ แต่ได้ให้คำแนะนำกว้าง ๆ นั่นคือ ทางทีมความปลอดภัยไซเบอร์หรือทีมไอทีขององค์กร จำเป็นจะต้องมีการตรวจสอบควบคุมการติดตั้งไดร์เวอร์ลงสู่ระบบอย่างเข้มงวด เนื่องจากไดร์เวอร์หลายตัวสามารถเปิดช่องโหว่ให้แฮกเกอร์ใช้โจมตีได้

ที่มา : www.scmagazine.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์