มัลแวร์ตัวใหม่ StormBamboo APT เล็งโจมตี ISP สร้างความเสียหายวงกว้าง

การโจมตีโดยมัลแวร์นั้นปกติมักจะเป็นการโจมตีเข้าสู่ระบบของเหยื่อโดยตรง ไม่ก็จะเป็นการโจมตีผ่านอุปกรณ์ที่เป็นช่องทางเข้าสู่ระบบเช่น เราเตอร์ เป็นต้น แต่การโจมตีรูปแบบใหม่นี้มีความสามารถในการสร้างความเสียหายในวงกว้างที่สูง นั่นก็คือ การโจมตีในระบบ ISP หรือ การโจมตีผ่านผู้ให้บริการอินเทอร์เน็ต นั่นเอง

จากรายงานโดยเว็บไซต์ Hackread ได้รายงานถึงการโจมตีในระดับใหญ่ของกลุ่มแฮกเกอร์ StormBamboo (และยังเป็นที่รู้จักในชื่ออื่น ๆ เช่น Evasive Panda, Bronze Highland, Daggerfly, และ StormCloud เป็นต้น) ซึ่งเป็นกลุ่มแฮกเกอร์ที่มีต้นกำเนิดจากประเทศจีนที่ได้ถูกจัดอยู่ในกลุ่มแฮกเกอร์รูปแบบ APT (Advanced Persistent Threat หรือ กลุ่มภัยไซเบอร์ที่เล็งโจมตีอย่างซับซ้อนยาวนาน) โดยกลุ่มแฮกเกอร์ดังกล่าวนั้นมีชื่อเสียงในด้านการโจมตีองค์กรต่าง ๆ ในเอเชียโดยมีจุดประสงค์เพื่อการสอดแนมล้วงความลับเป็นหลัก

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

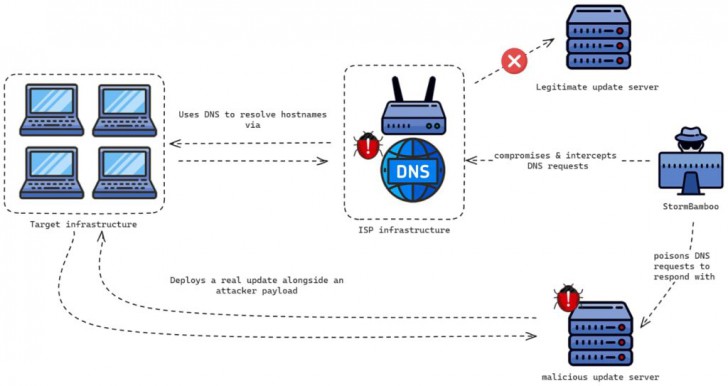

ซึ่งการโจมตีของแฮกเกอร์กลุ่มนี้ในครั้งล่าสุดนั้น ทางกลุ่มนักวิจัยจาก Volexity ซึ่งเป็นองค์กรที่เชี่ยวชาญด้านการสืบสวน และวิเคราะห์ภัยไซเบอร์ ได้พบการโจมตีระดับ ISP โดยกลุ่มแฮกเกอร์ที่ได้กล่าวมาข้างต้นด้วยการทำ DNS-Poisoning ด้วยการยิงข้อมูลปลอมใส่โครงสร้างพื้นฐานของทาง ISP เพื่อดัดแปลงในส่วน DNS Query เปลี่ยนเป้าหมายการอัปเดตซอฟต์แวร์จากที่ควรเชื่อมต่อไปยังเซิร์ฟเวอร์ที่ถูกต้อง ไปยังเซิร์ฟเวอร์ที่ทางแฮกเกอร์ได้วางไว้ โดยผลลัพธ์คือ เหยื่อจะได้รับอัปเดตปลอมที่มีการสอดไส้มัลแวร์ไปแทน ทำให้กลุ่มแฮกเกอร์สามารถแทรกซึมเข้าสู่ระบบได้ในที่สุด โดยการโจมตีด้วยวิธีดังกล่าวนั้นเป็นการโจมตีด้วยการใช้เทคนิค Man-In-The-Middle (MITM) ด้วยการวางเครื่องมือของฝ่ายตนเองไว้ตรงกลางในฐานะผู้ดักฟังระหว่างเซิร์ฟเวอร์ที่สามารถวางใจได้และตัวเหยื่อ เพื่อทำการขัดขวางไม่ให้เหยื่อสามารถเข้าถึงเซิร์ฟเวอร์ที่ถูกต้องได้อย่างที่ได้กล่าวถึงแล้ว

ภาพจาก : https://hackread.com/stormbamboo-apt-isps-malware-via-software-updates/

โดยมัลแวร์ที่ทาง StormBamboo ใช้นั้นจะเป็นมัลแวร์ประเภทขโมยข้อมูล (Infostealer) เช่น MgBot และ Pocostick สำหรับเหยื่อที่ใช้งานระบบปฏิบัติการ Windows และ Macma สำหรับผู้ที่ใช้งานระบบ MacOS โดยจากรายงานของกลุ่มนักวิจัยได้พบว่ากลุ่มแฮกเกอร์นั้นได้ทำการโจมตีในรูปแบบดังกล่าวมาตั้งแต่ช่วงปี ค.ศ. 2023 (พ.ศ. 2566) แล้วโดยมุ่งเน้นสอดแนมกลุ่มนักกิจกรรมชาวทิเบต รวมทั้งสอดแนมประเทศเพื่อนบ้านต่าง ๆ รอบประเทศจีน นอกจากนั้นแล้วทีมแฮกเกอร์ยังได้มีการปล่อยส่วนเสริมเว็บเบราว์เซอร์ปลอมอย่าง RELOADEXT เพื่อควบคุมผลการค้นหาผ่าน Search Engine บนเครื่องของเหยื่อและช่วยเหลือในการยิงโฆษณาปลอมเพื่อหลอกลวงเหยื่ออีกด้วย

สำหรับ ISPs ที่ทางทีมวิจัยพบว่าเป็นเป้าหมายนั้นก็ไม่ได้นิ่งนอนใจในการถูกโจมตี แต่ได้มีการร่วมมือกับทาง Volexity เพื่อแก้ไขปัญหา ลดความเสี่ยงที่ผู้ใช้งานจะต้องเผชิญอย่างเต็มที่ ไม่ว่าจะเป็นการรีบูทตัว ISP และ ปิดตัวองค์ประกอบของระบบที่มีความน่าสงสัยอยู่เป็นจำนวนมาก แต่จากรายงานก็ปรากฎว่า ปัญหายังไม่ได้ถูกแก้ไขโดยสมบูรณ์เนื่องมาจากความซับซ้อนในเชิงเทคนิคของการโจมตีในรูปแบบดังกล่าว แต่ถึงกระนั้น แหล่งข่าวก็ไม่ได้ระบุว่า ISPs ที่ได้รับผลกระทบนั้นคือบริษัทใด

ปัจจุบัน ยังไม่มีการรายงานข่าวว่า ISPs ที่ให้บริการอินเทอร์เน็ตในประเทศไทยนั้นได้มีการถูกโจมตี หรือกำลังถูกโจมตีด้วยวิธีการดังกล่าวอยู่หรือไม่ ขอให้ผู้อ่านทำการติดตามข่าวด้านความปลอดภัยไซเบอร์อย่างต่อเนื่องต่อไปเพื่อที่จะได้ทำการรับมือได้อย่างทันท่วงทีในสิ่งที่ทำได้ เช่น การระงับการอัปเดตที่น่าสงสัย หรือ อัปเดตเครื่องมือตรวจจับมัลแวร์เพื่อหลีกเลี่ยงการติดตั้งอย่างไม่ตั้งใจ เป็นต้น

ที่มา : hackread.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์