มัลแวร์ ValleyRAT มุ่งโจมตีบริษัทในจีน และญี่ปุ่น อาศัยเทคนิคซับซ้อนในการขโมยข้อมูล

ปัจจุบันหลายคนได้หันมาทำการค้ากับจีนมากกว่าแต่ก่อน มากกว่าที่จะจุกตัวอยู่แค่กับบริษัทนำเข้า หรือบรรษัทขนาดยักษ์ที่มีการนำเข้าและจ้างผลิตในจีน โดยผู้ที่ทำธุรกิจกับจีนเริ่มกระจายไปยัง SME รายย่อย ไปจนถึงพ่อค้าแม่ค้าออนไลน์ นั่นทำให้หลายรายต้องมีการติดต่อกับบริษัททางจีนเป็นประจำ แต่ด้วยภัยไซเบอร์ต่อไปนี้ที่เล็งโจมตีบริษัทในจีน รวมไปถึงธุรกิจต่าง ๆ ที่ใช้ภาษาจีน ผู้ที่ทำธุรกิจอาจจะต้องมีความระมัดระวังตัวมากยิ่งขึ้น

จากรายงานโดยเว็บไซต์ The Hacker News รายงานว่า นักวิจัยด้านความปลอดภัยจาก Zscaler ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้าน Cloud ได้มีการตรวจพบมัลแวร์ ValleyRAT ซึ่งเป็นมัลแวร์ประเภทเข้าถึงระบบจากทางไกล (Remote Access Trojan หรือ RAT) ได้กลับมาระบาดอีกครั้ง หลังจากที่เคยมีการตรวจพบเมื่อปีที่ผ่านมา ซึ่งในมัลแวร์เวอร์ชันล่าสุดนี้มันได้พัฒนาความสามารถเพิ่มขึ้น โดยนอกเหนือจากความสามารถในการบันทึกหน้าจอ และขโมยข้อมูลแล้ว ยังมีความสามารถในการสั่งปิดเครื่อง และ ลบ Event log บน Windows ได้อีกด้วย ซึ่งการระบาดในครั้งที่ผ่านมานั้นมีการมุ่งเน้นไปที่กลุ่มบริษัทที่ใช้ภาษาจีน และภาษาญี่ปุ่น ในการทำงาน และสื่อสารเป็นหลักด้วยวิธีการ Phishing เพื่อหลอกให้เหยื่อเปิดไฟล์ที่ฝังมัลแวร์

- นักวิจัยพบ ระบบ AI ของ Grok และ Copilot สามารถนำมาใช้งานเป็น C2 Proxy ให้กับมัลแวร์ได้

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

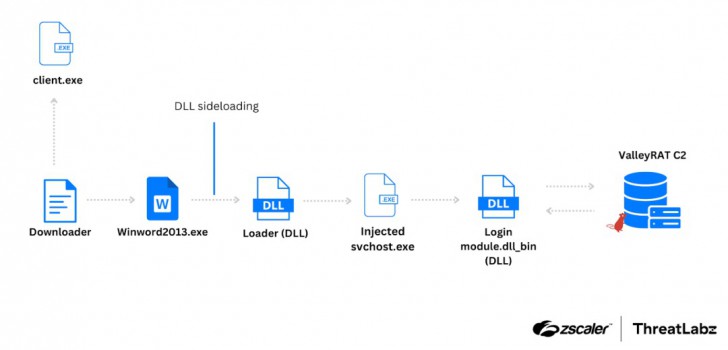

โดยมัลแวร์ ValleyRAT นั้นใช้เทคนิคการทำงานแบบหลายชั้นในการเข้าสู่เครื่องของเหยื่อ โดยเริ่มจากที่เมื่อเหยื่อได้ทำการเปิดไฟล์แล้ว ตัวไฟล์ซึ่งทำหน้าที่เป็น Downloader หรือเครื่องมือสำหรับดาวน์โหลดมัลแวร์ จะทำการเชื่อมต่อกับแหล่งเก็บมัลแวร์ ด้วยวิธีการ HTTP File Server (HFS) เพื่อดึงไฟล์ "NTUSER.DXM" ลงมาสู่เครื่องของเหยื่อหลังจากนั้น ตัวไฟล์ดังกล่าวจะทำการดึงไฟล์ DLL ที่ทำหน้าที่เป็น Downloader ตัวที่ 2 ลงมาเพื่อดาวน์โหลด "client.exe" จากเซิร์ฟเวอร์เดียวกันลงมา นอกจากนั้นแล้วตัวไฟล์ DLL ดังกล่าวยังทำหน้าที่เป็นตัวหลีกเลี่ยงการตรวจจับของเครื่องมือรักษาความปลอดภัยไซเบอร์บนเครื่องของเหยื่ออีกด้วย

หลังจากนั้นตัว Downloader ซึ่งอยู่ในรูปแบบไฟล์ DLL ก็จะทำการดาวน์โหลดไฟล์ "WINWORD2013.EXE" ลงมาบนเครื่อง แล้วทำการรันไฟล์ขึ้นมาทันทีเพื่อทำหน้าที่ดาวน์โหลดไฟล์ "wwlib.dll" ลงมาเพื่อทำหน้าที่เป็นตัวหน่วงป้องกันการถูกรบกวนการเข้าสู่ระบบจากเครื่องมือป้องกันบนเครื่อง แล้วทำการดาวน์โหลด "xig.ppt" ลงมาบนเครื่อง ซึ่งไฟล์ตัวหลังนี้เองที่จะทำหน้าที่ยิงโค้ดในรูปแบบ Shellcode ลงไปฝังบนไฟล์ Svchost.exe แล้วทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ command and control) เพื่อทำการปล่อยไฟล์สุดท้ายที่เป็นตัวมัลแวร์ลงมาสู่เครื่อง

ภาพจาก https://www.zscaler.com/blogs/security-research/technical-analysis-latest-variant-valleyrat

จะเห็นได้ว่ามัลแวร์ตัวดังกล่าวนี้มีระบบการทำงานที่ลึกลับซับซ้อน ชวนมึนงงได้สำหรับหลายคน รวมไปถึงสร้างความยุ่งยากให้กับผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์อีกด้วย ดังนั้น ขอให้ผู้ที่อยู่ในกลุ่มเสี่ยงทุกราย อย่าประมาท และตรวจสอบไฟล์ที่ถูกส่งมาทางอีเมลทุกครั้งก่อนเปิด

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์