GIFShell การโจมตีสุดแยบยลที่ ขโมยข้อมูลเหยื่อ ผ่านการใช้ภาพ GIFs บน Microsoft Teams

Talil

Talilผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ ค้นพบภัยคุกคามใหม่ ที่เรียกว่า "GIFShell" ลักษณะคือ การส่งข้อความ GIF ใน Microsoft Teams ที่แอบแฝงสคริปต์ Python เพื่อสร้างเชลล์แบบย้อนกลับ และทำการรันโค้ดอันตราย พร้อมกับหลีกเลี่ยงการตรวจจับความปลอดภัยของ Microsoft Teams ได้อย่างแยบยล

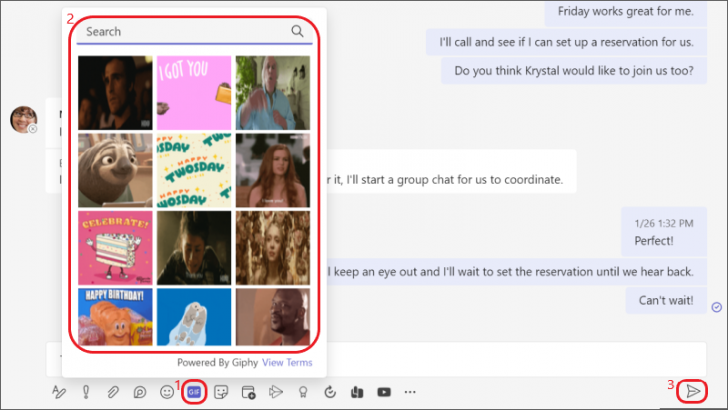

ภาพประกอบการใช้งาน GIF บน Microsoft Teams (ไม่เกี่ยวข้องกับข่าว)

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

การโจมตี "GIFShell" มุ่งเป้าเริ่มต้น ที่การหลอกล่อให้ เหยื่อติดตั้งมัลแวร์ที่มีฟังก์ชัน “Stager” หรือมัลแวร์ที่ใช้ทำหน้าที่คอยมอนิเตอร์ข้อความ GIF ที่เป็นอันตราย และ คอยถอดรหัสคำสั่ง output สำหรับการโจมตี หรือ GIFShell อยู่บนเครื่องของเหยื่อ ซึ่งจะเกิดขึ้นหลังจากที่แฮกเกอร์ได้มีการส่งไฟล์ GIF เหล่านั้นไปฟิชชิ่งให้เหยื่อในช่องแชทของ Microsoft Teams นั่นเอง

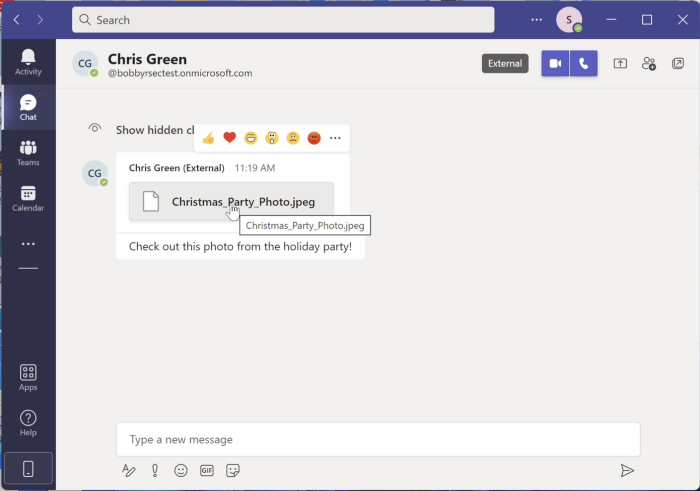

สำหรับ การหลอกล่อให้ติดตั้ง “Stager” ผู้เชี่ยวชาญระบุว่าปกติ Microsoft Teams จะมีการป้องกัน ไม่ให้ผู้ใช้ภายนอกองค์กร (External) ส่งไฟล์แนบใด ๆ หากันเพื่อความปลอดภัยอยู่แล้ว เพียงแต่ว่า แฮกเกอร์ใช้ช่องโหว่จากโครงสร้างของ Microsoft Teams ที่มีการรองรับคุณสมบัติ Deep Linking แต่ไม่มีมาตรการตรวจสอบที่ปลอดภัย

Deep Linking คือ การกำหนด URL link พิเศษภายในโปรแกมด้วยโค้ดที่จะชี้ไปที่เนื้อหาข้อมูลที่ต้องการโดยตรง เช่น หน้าแอปพลิเคชัน หรือ ไฟล์ข้อมูลต่าง ๆ เป็นต้น

ทำให้ช่องโหว่นี้สามารถถูกใช้ในการส่งไฟล์แนบอันตรายบน Microsoft Teams ได้แม้จะไม่ได้เป็นผู้ใช้จากองค์กรเดียวกัน ซึ่งจากใน ตัวอย่าง เป็นไฟล์รูปภาพที่มีการถูกส่งมาโดยบัญชีภายนอกด้วย Deep Linking แม้จะดูไม่มีอันตรายแต่จริง ๆ แล้วมันคือการโจมตีแบบ Drive-by Download แค่คลิกเข้าไปก็จะดาวน์โหลดมัลแวร์เข้ามาไม่รู้ตัว

โดยหลังจากที่เหยื่อเผลอติดตั้ง Stager ด้วยวิธีเดียวกันนี้ มันก็จะคอยสแกนไฟล์บันทึกการสนทนาใน Microsoft Teams บนคอมพิวเตอร์อย่างต่อเนื่อง เพื่อหา GIF ที่แฝงโค้ดอันตราย และ รอการถอดรหัสโจมตี ซึ่งปกติแล้วการสนทนาของ Microsoft Teams ทั้งหมดจะเก็บใน ตำแหน่งด้านล่าง ผู้ใช้สามารถเข้าไปอยู่ได้ และ Stager ก็ดูได้เช่นกัน

$HOME\AppData\Roaming\Microsoft\Teams\IndexedDB\https_teams.microsoft.com_0.indexeddb.leveldb\*.log.

สุดท้ายพอเครื่องเหยื่อมี Stager พร้อมอยู่แล้ว หน้าที่ของผู้โจมตี ก็แค่ ส่งข้อความหาเหยื่อในรูปแบบของ GIF ที่ออกแบบพิเศษหรือมีการแทรกโค้ดอันตรายไว้ รอให้ Stager ทำการตรวจพบในบันทึกการสนทนา และถอดรหัสคำสั่ง "GIFShell" การเข้าควบคุมเครื่องเหยื่อและดักจับข้อมูลก็จะเกิดขึ้นอย่างลับ ๆ โดยที่เหยื่อไม่รู้ตัว แถมยังสามารถเลี่ยงการตรวจสอบของ Microsoft ได้อย่างชาญฉลาด

เหตุการณ์นี้ ผู้เชียวชาญ ได้แนะนำให้ผู้ใช้ Microsoft Team ทำการตรวจสอบไฟล์ ที่ส่งมาจากผู้ใช้งานนอกองค์กรให้ละเอียดก่อนจะคลิกเปิดใช้ใด ๆ โดยล่าสุดทาง BleepingComputer ได้สอบถามไปถึงการแก้ไขช่องโหว่ดังกล่าว โดยเฉพาะเรื่องของ Deep Linking ซึ่งทาง Microsoft มีการเปิดเผยออกมาว่าจะดำเนินการในเวอร์ชันต่อไป

ที่มา : www.esecurityplanet.com , cybersecuritynews.com , www.bleepingcomputer.com

คำสำคัญ »

คำสำคัญ »

|

|

งานเขียนคืออาหาร ปลายปากกา ก็คือปลายตะหลิว |

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์