แฮกเกอร์จากรัสเซีย Paper Werewolf ใช้ช่องโหว่บน WinRAR ส่งมัลแวร์เข้าเครื่องเหยื่อได้เรียบร้อยแล้ว

ในช่วงเวลาที่ผ่านมา ผู้อ่านหลายรายอาจจะได้เห็นถึงการที่แอปพลิเคชันง่าย ๆ ยอดนิยมอย่าง WinRAR ที่เหมือนจะไม่มีอะไร กลับปรากฎช่องโหว่ร้ายแรงที่แฮกเกอร์สามารถนำไปใช้ได้จำนวนมาก และในครั้งนี้ก็เป็นการนำเอาหนึ่งในช่องโหว่เหล่านั้นมาใช้งานจริง

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญใหม่ของแฮกเกอร์จากประเทศจากรัสเซียที่มีชื่อกลุ่มว่า Paper Werewolf (หรือเป็นที่รู้จักกันในอีกชื่อหนึ่งว่า GOFFEE) ในการแพร่กระจายมัลแวร์ที่ไม่ระบุชื่อ โดยการอาศัยช่องโหว่ความปลอดภัยของ WinRAR หมายเลขรหัส CVE-2025-6218 ซึ่งเป็นช่องโหว่บน WinRAR เวอร์ชัน 7.1 หรือเก่ากว่า ซึ่งช่องโหว่ดังกล่าวนั้นเป็นช่องโหว่ที่ทำให้แฮกเกอร์สามารถใช้สคริปท์ภายในไฟล์บีบอัดในการเปลี่ยนโฟลเดอร์เป้าหมายในการคลายไฟล์ลงไป หรือที่เรียกว่าการทำ Directory Traversal ทำให้แฮกเกอร์สามารถสั่งการให้ไฟล์มัลแวร์ถูกคลายไปบนโฟลเดอร์ระบบได้โดยตรง แทนที่ถูกคลายไปยังโฟลเดอร์ที่เหยื่อทำการตั้งค่าไว้

- แตก! เซิร์ฟเวอร์อัปเดตของแอนตี้ไวรัสดัง eScan ถูกแฮกเพื่อใช้เป็นจุดปล่อยมัลแวร์

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

- พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

นอกจากนั้นยังมีรายงานอีกว่า แฮกเกอร์ก็ได้มีการใช้งานช่องโหว่ที่เกิดขึ้นระหว่างการพัฒนาซอฟต์แวร์ หรือ ช่องโหว่แบบ Zero-Day อีกตัวหนึ่งบน WinRAR เวอร์ชัน 7.12 ซึ่งช่องโหว่ดังกล่าวนั้นเปิดโอกาสให้แฮกเกอร์ใช้งานคุณสมบัติ Alternative Data Streams (ADS) หรือ คุณสมบัติในการให้ตัวข้อมูลสามารถทำงานกับไฟล์ที่ถูกซ่อนอยู่ได้ เพื่อนำมาใช้เขียนไฟล์มัลแวร์ (Payload) ลงไปบนโฟลเดอร์ระบบโดยตรงระหว่างที่ทำการคลายไฟล์ออก

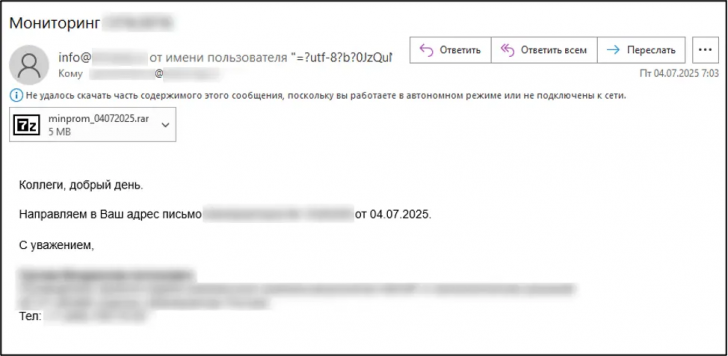

สำหรับแคมเปญนี้ แฮกเกอร์จะใช้วิธีการหลอกลวงเหยื่อด้วยวิธีการ Phishing ด้วยการอ้างตัวว่าเป็นตัวแทน หรือเจ้าหน้าที่ระดับสูงจากสถาบันด้านการวิจัย หรือสถาบันด้านการค้าจากประเทศรัสเซีย ซึ่งแฮกเกอร์มักจะส่งมาจากบัญชีอีเมลของเจ้าหน้าที่ที่โดนแฮก ทำให้จับผิดได้ยาก โดยจะส่งไฟล์แนบเป็นไฟล์บีบอัดแบบ Zip แฝงมัลแวร์ อ้างว่าเป็นจดหมายโต้ตอบของหน่วยงานราชการ นอกจากการส่งไฟล์แนบแล้ว ทางทีมแฮกเกอร์ยังได้มีการติดตามผล (Tracking) ด้วยการใช้เครื่องมือติดตามที่แฝงตัวในรูปแบบภาพขนาดเล็กเพียง 1x1 Pixel เพื่อตรวจว่าเหยื่อได้เปิดอ่านอีเมลหรือไม่ อีกด้วย ซึ่งแคมเปญดังกล่าวนี้ถูกตรวจพบโดยทีมวิจัยจาก BI.Zone บริษัทด้านการจัดการความเสี่ยงเชิงดิจิตอลจากประเทศรัสเซีย โดยทางทีมวิจัยได้กล่าวว่า แฮกเกอร์นั้นใช้วิธีการแบบวิศวกรรมทางสังคม (Social Engineering) ที่แนบเนียนมากจนเหยื่ออาจไม่เอะใจ พอรู้ตัวก็ตกเป็นเหยื่อไปแล้ว

ภาพจาก : https://cybersecuritynews.com/paper-werewolf-exploiting-winrar-zero%E2%80%91day/

ตัวมัลแวร์ (ที่ไม่ได้มีการให้ชื่อไว้) นั้นยังมีความสามารถในการทำงานที่หลากหลาย ตั้งแต่การเข้าสู่ระบบของเหยื่อด้วยระบบการติดตั้งแบบหลายชั้น (Multi-Stage Infection) ซึ่งจะเกิดขึ้นหลังจากที่เหยื่อทำการเปิดไฟล์ Zip และ Payload ได้ถูกปล่อยลงโฟลเดอร์ระบบของเหยื่อเป็นที่เรียบร้อยแล้ว ขั้นตอนถัดมาตัวมัลแวร์จะทำการดึงส่วนประกอบ (Components) 2 ตัวสำคัญลงมา นั่นคือ

- Xpsrchvw74.exe เป็นไฟล์ที่ถูกดัดแปลงของแอปพลิเคชันที่มีชื่อว่า XPS Viewer (เวอร์ชัน 6.1.7600.16385) ที่ถูกแนบโค้ดในรูปแบบ ShellCode ที่ทำหน้าที่ในการทำ Reverse Shell ซึ่งสำหรับตัวไฟล์นี้นั้นมีการใช้งาน ROR13 Hash เพื่อหลอกลวงระบบ (Obfuscation) ฟังก์ชันชื่อ (Names) ของ Windows API และใช้ในการสื่อสารกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่ตั้งอยู่บนหมายเลข IP ที่ 89.110.88[.]155:8090 เพื่อเปิดทางให้แฮกเกอร์สามารถใช้งาน Shell จากระยะไกลได้

- WinRunApp.exe ทำหน้าที่มัลแวร์นกต่อ (Loader) ในรูปแบบ .NET C# เพื่อใช้ในการดาวน์โหลด Payload เพิ่มเติมลงมาจากเซิร์ฟเวอร์ C2 แล้วทำการรันตัว Payload ลงบนหน่วยความจำโดยตรง (In-Memory Execution) โดยจะควบคุมการรันในรูปแบบ Mutex ที่มีค่าเพื่อระบุตัวตน (Identifier) คือ “Sfgjh824nf6sdfgsfwe6467jkgg3vvvv3q7657fj436jh54HGFa56” เพื่อป้องกันการทำงานซ้ำซ้อน ซึ่งหลังจากที่ฝัง Payload ลงบนเครื่องเรียบร้อย ตัวมัลแวร์จะทำการเก็บข้อมูลระบบของเหยื่อ เช่น ชื่อคอมพิวเตอร์ และ ชื่อผู้ใช้งาน (Username) เพื่อส่งกลับไปยังเซิร์ฟเวอร์ C2

ตัวส่วนประกอบมัลแวร์ทั้ง 2 นี้มีจุดร่วมกันนั่นคือ จะมีการวางไฟล์สำหรับรัน (Executable File) และทางลัด (Shortcut) ไว้บนโฟลเดอร์ Startup ที่ตั้งอยู่ที่ %APPDATA%MicrosoftWindowsStart MenuProgramsStartup เพื่อรับประกันว่ามัลแวร์จะทำการรันตัวเองขึ้นมาทุกครั้งที่เปิดเครื่องอย่างอัตโนมัติ

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

|

ความคิดเห็นที่ 1

6 กันยายน 2568 08:37:32

|

||

|

GUEST |

|

Cleo

4M Dental Implant Center San Diego5643 Coplpey Ɗr ste 210, San Diego, CΑ 92111, United States 18582567711 Dental tips |

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์