แก๊งแรนซัมแวร์ รวมมัลแวร์เข้ากับเครื่องมือจัดการระบบ เพื่อโจมตีบริษัท

แก๊งมัลแวร์เรียกค่าไถ่ หรือ Ransomware นั้นมักจะมีการพัฒนากลยุทธ์ใหม่ ๆ สารพัดรูปแบบเพื่อที่จะเข้าสู่เครื่องของเหยื่อ จากการที่ผลตอบแทนที่คาดหวังได้จากการเรียกค่าไถ่นั้นสูงมาก ดังนั้นผู้อ่านอาจจะได้ทราบข่าวถึงวิธีการใหม่ ๆ ของทรชนกลุ่มนี้แทบจะทุกเดือน และในเดือนนี้อาชญากรเหล่านี้ก็ได้มาพร้อมกับกลยุทธ์ใหม่ที่ดูง่ายแต่มักไม่เอะใจและคาดไม่ถึง

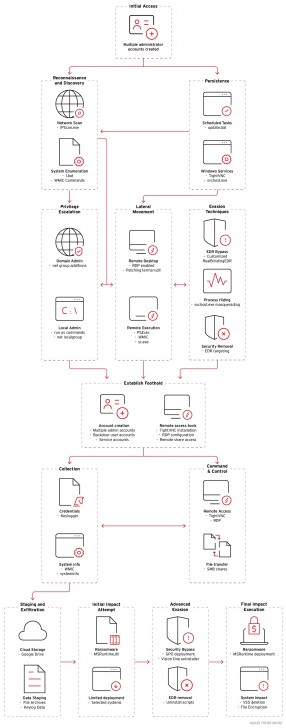

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงรายงานของทีมวิจัยจาก Trend Macro บริษัทผู้พัฒนาเครื่องมือการจัดการด้านความปลอดภัยไซเบอร์ ในการตรวจพบกลยุทธ์ใหม่ของกลุ่มแรนซัมแวร์ Crypto24 ที่ใช้กลยุทธ์ในการหลอมรวมมัลแวร์เข้ากับซอฟต์แวร์ด้านการจัดการระบบ (Administrative Software) เพื่อใช้ในการแพร่กระจายมัลแวร์โดยมุ่งเน้นเหยื่อที่เป็นกลุ่มองค์กรขนาดใหญ่ และมีมูลค่าทางตลาดที่สูง โดยกลยุทธ์นี้ทำให้ทางแก๊งประสบความสำเร็จในการแพร่กระจายแรนซัมแวร์ไปในหลากพื้นที่ทั่วโลกทั้ง สหรัฐอเมริกา, ยุโรป และเอเชีย ซึ่งองค์กรที่ตกเป็นเหยื่อนั้นมักจะเป็นกลุ่ม บรรษัทการเงิน, อุตสาหกรรมการผลิต, อุตสาหกรรมบันเทิง และ กลุ่มบริษัทด้านเทคโนโลยี

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

- พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

ทางทีมวิจัยได้กล่าวว่า ตามปกตินั้นแก๊งแรนซัมแวร์มักจะใช้วิธีการเข้ารหัสของมัลแวร์อย่างซับซ้อนเพื่อใช้ในการลักลอบแฝงตัวเข้าไปฝังในระบบของเหยื่อ แต่ของกลุ่มดังกล่าวกลับใช้วิธีการที่แตกต่างออกไป นั่นคือ การแอบลักลอบเข้าสู่ระบบในช่วงเวลาที่ว่าง หรือนอกเวลางาน (Off-Peaks) เพื่อเลี่ยงความเสี่ยงในการถูกตรวจจับ และเพื่อให้การโจมตีได้ผลร้ายแรงที่สุดเท่าที่จะทำได้

สำหรับในส่วนซอฟต์แวร์ที่ทางแก๊งใช้งานร่วมกับปฏิบัติการมัลแวร์นั้น เรียกได้ว่าหลายตัวนั้นล้วนแต่เป็นซอฟต์แวร์ยอดนิยมสำหรับผู้ดูแลระบบทั้งสิ้น และบางตัวก็เป็นเครื่องมือพิเศษที่พัฒนาขึ้นมาเอง เช่น

- PSExec ใช้ในการทำ Lateral Movement (การเคลื่อนย้ายแนวราบ เพื่อใช้ในการแพร่กระจายมัลแวร์หลังจากที่เจาะเข้าสู่ระบบได้แล้ว)

- AnyDesk เพื่อรับประกันการคงอยู่ในระบบของแฮกเกอร์ ทั้งยังใช้ในการควบคุมระบบจากระยะไกล

- Keylogger (WinMainSvc.dll) เครื่องมือพิเศษที่พัฒนาขึ้นมาใช้เอง ใช้เพื่อดักจับการพิมพ์ของผู้ที่อยู่ในระบบ

- Google Drive เชื่อมต่อกับทุกเครื่องมือที่กล่าวมาข้างต้น ในการใช้เป็นที่เก็บข้อมูลต่าง ๆ ที่ลักลอบขโมยออกมา (Exfiltration)

- RealBlindingEDR ฉบับดัดแปลงเพื่อใช้ในการปิดระบบรักษาความปลอดภัยของระบบ

นอกจากนั้นทางทีมวิจัยยังได้ระบุอีกว่า แก๊งแรนซัมแวร์ดังกล่าวนั้นมีความเข้าใจในระบบป้องกันอย่างลึกซึ้ง ทำให้มีอันตรายที่สูงเนื่องจากมีความสามารถในการปิดระบบป้องกันต่าง ๆ เช่น ใช้งานช่องโหว่ความปลอดภัยบนไดรเวอร์เพื่อให้เข้าถึงสิทธิ์การใช้งานในระดับแกนกลาง (Kernel) รวมไปถึงการลักลอบปิดระบบป้องกันเครื่องมือปกป้องอุปกรณ์ปลายทาง (Enpoint)

ที่ร้ายกาจไปกว่านั้นคือ ทางทีมวิจัยยังได้เปิดเผยอีกว่า กลุ่ม Crypto24 นั้นมีการใช้เทคนิคใช้งานเครื่องมือที่อยู่บนระบบของเหยื่ออยู่แล้ว หรือ Living Off The Land เพื่อใช้ในการหลบเลี่ยงการถูกตรวจจับอีกด้วย อย่างเช่น การใช้งาน gpscript.exe ซึ่งเป็นเครื่องมือสำหรับการจัดการ Group Policy เพื่อใช้สั่งการในการลบเครื่องมือรักษาความปลอดภัยต่าง ๆ จากระยะไกล ก่อนที่จะทำ Lateral Movement ในการแพร่กระจายมัลแวร์ภายในระบบ

ภาพจาก : https://cybersecuritynews.com/ransomware-actors-blending-legitimate-tools/

ทางแฮกเกอร์ยังได้มีการสร้างบัญชีผู้ดูแลระบบ (Admin หรือ Administrator) ด้วยชื่อทั่ว ๆ ไปมากมายหลายบัญชีขึ้นมาเพื่อสร้างความสับสนในการตรวจสอบ แล้วใช้งาน net.exe ในการเพิ่มสิทธิ์การเข้าถึงระบบบนบัญชีเหล่านั้น

สำหรับในส่วนของการสำรวจลาดเลาบนระบบของเหยื่อนั้น มีการใช้งานไฟล์ในรูปแบบ Batch ที่มีชื่อว่า 1.bat เพื่อใช้ในการเก็บข้อมูลบนระบบของเหยื่อส่งกลับไปให้ทางทีมแฮกเกอร์วิเคราะห์ ด้วยการใช้คำสั่ง Windows Management Instrumentation Commands (WMIC) ดังนี้

wmic partition get name,size,type

wmic COMPUTERSYSTEM get TotalPhysicalMemory,caption

net user

net localgroup

ในส่วนของตัวแรนซัมแวร์นั้น จะทำการยิงฝังตัวเองลงไปบน Process ปกติอย่าง svchost.exe เพื่อป้องกันการถูกดักจับและกักตัวด้วยเครื่องมืออย่าง Sandbox อีกด้วย

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

|

ความคิดเห็นที่ 1

2 กันยายน 2568 01:12:27

|

||

|

GUEST |

|

Cory

Mighty Doog RoofingReimer Drive North 13768 Maple Grove, MN 55311 United Ѕtates (763) 280-5115 window repair services |

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์