Snake Keylogger กลับมาอีกครั้ง คราวนี้สามารถตั้งเวลาตัวเองเพื่อขโมยข้อมูลบนเครื่องอย่างอัตโนมัติ

มัลแวร์ประเภท Keylogger หรือ มัลแวร์ประเภทขโมยข้อมูลด้วยการจับการพิมพ์ของเหยื่อ เรียกได้ว่าเก่าแก่ และอยู่คู่กับวงการไซเบอร์มานานนับสิบปี แต่ก็ยังคงไม่หายไปไหน สำหรับมัลแวร์ที่เป็นข่าวในวันนี้ก็น่าจะเรียกได้ว่าเคยเป็นข่าว และเงียบไป แล้วตอนนี้ก็ได้กลับมาเป็นข่าวอีกรอบพร้อมทั้งความสามารถที่มากขึ้น

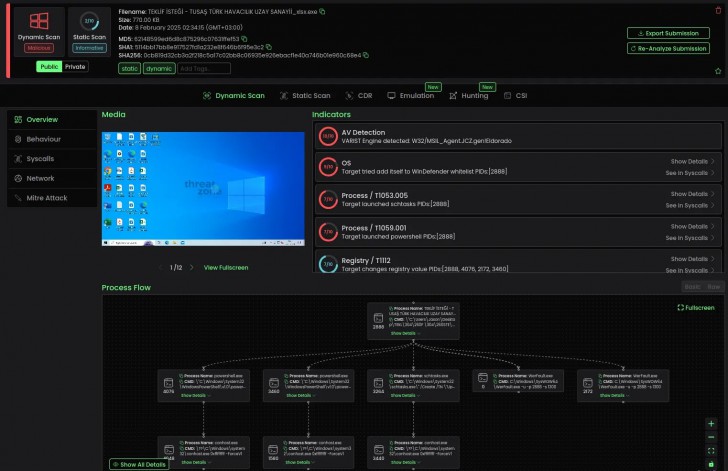

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบการกลับมาของมัลแวร์ Snake Keylogger ซึ่งเคยเป็นข่าวไปเมื่อไม่กี่เดือนที่ผ่านมา โดยในคราวนี้ตัวมัลแวร์ได้เข้ามาเป็นส่วนหลักในการโจมตีบรรษัทต่าง ๆ ในอุตสาหกรรมการบิน และการป้องกันประเทศ ด้วยการส่งอีเมลด้านสัญญาให้กับองค์กรต่าง ๆ ในอุตสาหกรรม โดยอ้างตนว่าเป็นอีเมลจากบริษัท TUSAŞ หรือ Turkish Aerospace Industries ซึ่งไฟล์ที่แนบอยู่บนอีเมลสังเกตให้ดีจะพบว่ามีความพยายามจะที่จะพรางตัวว่าเป็นไฟล์ Excel นามสกุล Xlsx แต่แท้จริงเป็นไฟล์นามสกุล .Exe สำหรับการรันเพื่อติดตั้งมัลแวร์ที่มีชื่อว่า

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

“TEKLİF İSTEĞİ – TUSAŞ TÜRK HAVACILIK UZAY SANAYİİ_xlsx.exe”

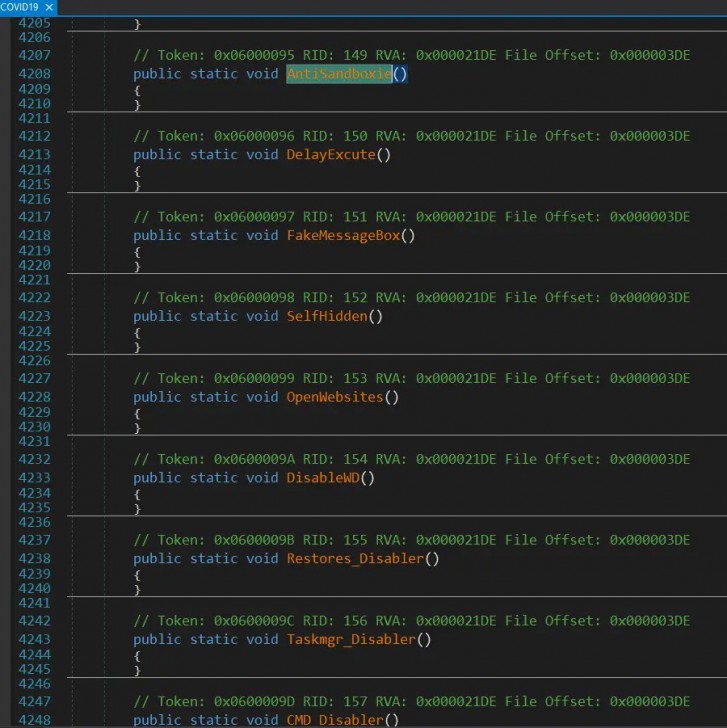

โดยหลังจากที่เหยื่อได้ทำการรันไฟล์ดังกล่าวขึ้นมา ก็จะนำไปสู่ขั้นตอนการติดตั้ง ที่มาพร้อมการฝังตัวในระบบเพื่อรับประกันว่ามัลแวร์จะรันบนระบบได้ตลอดเวลาแบบหลายชั้น (Multi-Layers Persistence) ในขณะเดียวกันก็มีการรันเครื่องมือสำหรับต่อต้านการถูกตรวจจับ (Anti-Detection) ไปในเวลาเดียวกัน เพื่อให้ตัวมัลแวร์สามารถคงอยู่บนระบบไปได้อีกยาวนาน

ภาพจาก : https://cybersecuritynews.com/snake-keylogger-evades-windows-defender/

นอกจากการทำงานโดยคร่าของมัลแวร์ที่กล่าวมาข้างต้นแล้ว ทางทีมวิจัยจาก Malwation บริษัทผู้เชี่ยวชาญด้านการตรวจสอบและวิเคราะห์มัลแวร์ ซึ่งเป็นผู้ตรวจพบมัลแวร์ Snake Keylogger สายพันธุ์ใหม่โดยบังเอิญระหว่างการวิเคราะห์แคมเปญ Phishing ต่าง ๆ ในระลอกล่าสุด ยังได้ออกมาเปิดเผยถึงข้อมูลทางเทคนิคและพัฒนาการของมัลแวร์สายพันธุ์ใหม่นี้อีกนานา ประการ เช่น

จากการตรวจสอบข้อมูล SHA256 Hash ของไฟล์ตัวอย่างมัลแวร์นั้น พบว่าตัวมัลแวร์รุ่นล่าสุดนี้เป็นไฟล์สำหรับรัน (Executable) ในรูปแบบ PE32 Executable ที่ถูกเขียนขึ้นบนพื้นฐานของภาษา .Net ที่มีการสร้างขึ้นเพื่อให้เกิดการคลายไฟล์ (Unpack) แบบหลายชั้นเพื่อปกปิดฟังก์ชันการทำงานที่แท้จริง ซึ่งค่า Hash นั้นจะมีลักษณะดังนี้

0cb819d32cb3a2f218c5a17c02bb8c06935e926ebacf1e40a746b01e960c68e4

โดยเป้าหมายในการขโมยข้อมูลของมัลแวร์ตัวดังกล่าวนั้น จะมุ่งเน้นไปยังข้อมูลที่เป็นความลับ และข้อมูลอ่อนไหวต่าง ๆ เช่น รหัสผ่านต่าง ๆ, ไฟล์ Cookies, ข้อมูลทางการเงิน และข้อมูลบนเว็บเบราว์เซอร์ต่าง ๆ ซึ่งมัลแวร์ตัวนี้สนับสนุนการขโมยข้อมูลบนเว็บเบราว์เซอร์ และแอปพลิเคชันสำหรับการใช้งานอีเมล (Email Clients) มากกว่า 30 ตัว เช่น Chrome, Firefox, Outlook และ Thunderbird เป็นต้น นอกจากนั้นยังมีความสามารถในการขโมยข้อมูลสำหรับการกรอกแบบฟอร์มอย่างอัตโนมัติ (Autofill) ที่มีบันทึกอยู่บนเครื่อง เช่น ข้อมูลบัตรเครดิต ไม่เพียงเท่านั้น ตัวมัลแวร์ยังสามารถขโมยข้อมูลประวัติการดาวน์โหลดไฟล์ และเว็บไซต์ที่เข้าบ่อย (Top Sites) ได้อีกด้วย โดยข้อมูลทั้งหมดจะถูกส่งกลับไปยังแฮกเกอร์ผ่านทางโปรโตคอล SMTP (Simple Mail Transfer Protocol) โดยส่งไปยังเซิร์ฟเวอร์ mail.htcp[.]homes

ภาพจาก : https://cybersecuritynews.com/snake-keylogger-evades-windows-defender/

และทางทีมวิจัยยังได้เปิดเผยส่วนของการทำ Persistence ที่เรียกว่าพัฒนาไปมากจนเป็นอีกหนึ่งจุดเด่นของ Snake Keylogger เวอร์ชันล่าสุด ซึ่งการทำ Persistence ของเวอร์ชันนี้นั้น จะมีการสร้างไว้ 2 จุดคู่กัน โดยจุดแรกนั้น หลังจากที่ตัวมัลแวร์ติดตั้งลงสู่ระบบเป็นที่เรียบร้อยแล้ว ตัวมัลแวร์จะทำการรัน PowerShell เพื่อเพิ่มตัวเองลงไปยังรายชื่อยกเว้น (Exclusion List) บน Windows Defender เพื่อให้ถูกยกเว้นจากการตรวจจับ ด้วยการใช้คำสั่ง Add-MpPreference -ExclAdd-MpPreference -Excl โดยกระทำผ่านทาง NtCreateUserProcess เพื่อให้มัลแวร์สามารถรัน Powershell.exe บนสิทธิ์ในการเข้าถึงในระดับที่สามารถแก้ไขการตั้งค่าความปลอดภัยบนระบบได้

นอกจากนั้น ยังมีการตั้งตารางการทำงาน ให้สามารถรันตัวเองได้อย่างอัตโนมัติผ่านทาง schtasks.exe ซึ่งเป็นการใช้งานฟังก์ชันของ Windows ที่มีชื่อว่า Windows task scheduling ภายใต้ชื่อ “UpdatesoNqxPR” เพื่อให้มัลแวร์สามารถรันตัวขึ้นมาทำงานในการขโมยข้อมูลของเหยื่อได้อย่างอัตโนมัติตามตารางเวลาการทำงานที่ตั้งเอาไว้ พร้อมทั้งสร้างไฟล์การตั้งค่าในรูปแบบไฟล์ XML (XML Configuration File) เพื่อกำหนดขอบข่ายการทำงานของตัวมัลแวร์อีกด้วย

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์