แฮกเกอร์อาศัย GitHub ปล่อยมัลแวร์ อ้างว่าเป็นแอป VPN แจกฟรี แท้จริงเป็นมัลแวร์นกต่อ

เครื่องมือที่ใช้ในการเข้าสู่เว็บไซต์ หรือ ใช้งานระบบเครือข่ายอินเทอร์เน็ตอย่างปลอดภัย ที่เป็นที่นิยมในปัจจุบันนั้น คงจะหนีไม่พ้น Virtual Private Network หรือ VPN ที่มีผู้ให้บริการมากมายหลายเจ้า ซึ่งก็ไม่ใช่เรื่องน่าแปลกใจ หากแฮกเกอร์จะใช้โอกาสนี้ในการสมอ้าง เพื่อแพร่กระจายมัลแวร์เช่นเดียวกัน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญใหม่ของแฮกเกอร์ ในการแพร่กระจายมัลแวร์ประเภทขโมยข้อมูลจากเครื่องของเหยื่อ หรือ Infostealer ชื่อดังอย่าง Lumma Stealer ด้วยการใช้กลยุทธ์ผสมผสานระหว่างการทำวิศวกรรมทางสังคม (Social Engineering) ร่วมกับความน่าเชื่อถือของคลังเก็บข้อมูลดิจิทัลยอดนิยม (Repo หรือ Repository) ของทาง Github โดยโกหกว่า ไฟล์มัลแวร์นั้นเป็นเครื่องมือแจกฟรีภายใต้ชื่อ "Free VPN for PC" หรือไม่ก็เป็น Mod ส่วนเสริมสำหรับดัดแปลงวิดีโอเกมที่กลุ่มแฟนคลับทำขึ้นมาใช้งานเอง ของ Minecraft เป็นต้น ซึ่งไฟล์แอปพลิเคชันปลอมเหล่านี้ถูกอัปโหลดขึ้น และเผยแพร่โดยบัญชีที่มีชื่อว่า SAMAIOEC โดยตัวไฟล์นั้นจะทำหน้าที่เป็นมัลแวร์นกต่อ หรือ Loader เพื่อติดตั้งมัลแวร์ลงเครื่องของเหยื่อในรูปแบบของการติดตั้งหลายขั้นตอน (Multi-Stage Infection)

- โกงปราบโกง ! พบม็อดโกงเกม Minecraft ที่อาจไม่ช่วยให้โกงได้ แต่กลับติดมัลแวร์แทน

- พบ Fleeceware ระบาดบน Google Play มุ่งเป้าโจมตีผู้เล่น Minecraft และ Roblox

- ประเทศโปแลนด์เปิดเซิร์ฟฯ Minecraft เพื่อสอนเด็กที่ถูกกักตัวอยู่บ้าน

- Super Mario Bros. คือเกมที่คนอยากให้ทำเป็นหนังมากที่สุด!

- Minecraft บน PS4 จะสามารถเล่นข้ามเครื่องกับ Xbox One, Switch, PC, และอุปกรณ์อื่่นๆ ได้แล้ว

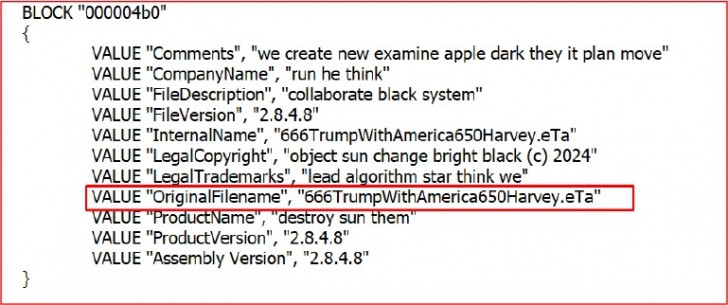

โดยการตรวจพบดังกล่าวนั้นเป็นผลงานของทีมวิจัยจาก Cyfirma บริษัทผู้เชี่ยวชาญด้านการตรวจวิเคราะห์ภัยไซเบอร์ ได้ทำการวิเคราะห์ไฟล์ Launch.exe ซึ่งมาจากการดาวน์โหลดแอปพลิเคชันปลอมดังกล่าว ได้พบว่าตัวไฟล์นั้นทำหน้าที่เป็นตัว Loader ที่ถูกเข้ารหัสในรูปแบบ Base-64 เพื่อฝังไฟล์มัลแวร์ (Payload) ไว้ข้างใน โดยภายในตัวไฟล์นั้นได้มีการบรรจุข้อมูลไร้สาระ จับใจความไม่ได้ว่าจะสื่อถึงอะไรเอาไว้อย่างมากมาย เช่น ในส่วนของ“CompanyName” ถูกระบุว่าเป็นบริษัทชื่อ “Run he think” และ “FileDescription” ซึ่งเป็นส่วนสำหรับระบุข้อมูลรายละเอียดของไฟล์ กลับถูกระบุว่าเป็น “Collaborate black system” เป็นต้น โดยทางทีมวิจัยคาดว่าเป็นข้อมูลที่ถูกสร้างขึ้นอย่างอัตโนมัติ (Auto-Generated) เพื่อสร้างความสับสนให้กับระบบวิเคราะห์

ภาพจาก: https://cybersecuritynews.com/hackers-abused-github/

ในขั้นตอนการฝังมัลแวร์ลงบนระบบของเหยื่อนั้น จะเริ่มต้นจากการรันไฟล์ Launch.exe ขึ้นมา ตัวไฟล์จะเริ่มทำการถอดรหัสตัว Payload ซึ่งเป็นไฟล์ DLL พร้อมทั้งทำการตีรวน สร้างความสับสนให้กับระบบตรวจจับภัยไซเบอร์บนเครื่องของเหยื่อ (Obfuscation) ซึ่งหลังจากที่ทำการถอดรหัสเสร็จเรียบร้อยแล้ว ผลออกมาจะเป็นไฟล์ DLL ที่มีชื่อว่า msvcp110.dll โดยไฟล์นี้จะถูกวางลงในโฟลเดอร์ AppDataRoaming แล้วตัวมัลแวร์จะทำการซ่อนไฟล์ด้วยการเปลี่ยนให้ตัวไฟล์เป็น Hidden เพื่อทำให้ผู้ใช้งานไม่สามารถมองเห็นไฟล์ได้ตามปกติ

หลังจากที่ขั้นตอนดังกล่าวเสร็จสมบูรณ์แล้ว ตัว Loader จะมีการใช้งาน Windows API Calls, LoadLibrary และ GetProcAddress เพื่อทำการใช้งานฟังก์ชัน GetGameData ในการยิง Payload ของมัลแวร์ลงไปบน Windows Process ต่าง ๆ เช่น MSBuild.exe และ aspnet_regiis.exe เพื่อเป็นการแอบซ่อนมัลแวร์ไว้บนระบบ รวมทั้งสร้างหลักประกันว่าตัวมัลแวร์จะสามารถรันได้ตลอดเวลาบนระบบของเหยื่อ (Persistence) และหลบเลี่ยงการถูกตรวจจับโดยระบบป้องกันไปในตัว

นอกจากนั้น ทางทีมวิจัยยังได้เผยถึงความสามารถอื่น ๆ ของตัว Loader ดังกล่าว เช่น การใช้งานฟังก์ชัน SinCosMath() เพื่อทำ Bitwise Operations (การจัดการโดยตรงกับข้อมูลในระดับบิต) เพื่อถอดรหัส Payload ที่ถูกฝังอยู่บนไฟล์ DLL, การใช้งานเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) หลายตัว โดยมีการใช้โดเมนหลักชื่อว่า explorationmsn[.]store เป็นศูนย์กลางในการสื่อสาร (Communication Hub) ระหว่างตัวมัลแวร์กับเซิร์ฟเวอร์ C2 หลายตัวเป็นต้น

จะเห็นได้ว่าการพยายามหาของฟรีมาใช้งาน โดยเฉพาะของฟรีที่เป็นซอฟต์แวร์เถื่อนนั้นเป็นอันตรายอย่างยิ่ง ขอให้ผู้อ่านเลิกคิดทำ และเปลี่ยนไปใช้ซอฟต์แวร์ลิขสิทธิ์แท้ เพื่อความปลอดภัยของเครื่องคุณผู้อ่านเอง

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

|

ความคิดเห็นที่ 1

25 กรกฎาคม 2568 00:46:40

|

|||||||||||

|

GUEST |

|

Julieta

ΕΠΙΠΛΑ ΓΕΩΡΓΑΝΤΑΣΠΑΝ. ΓΡΗΓΟΡΙΑΔΗ 3 ΩΡΑΙΟΚΑΣΤΡΟ, ΘΕΣΣΑΛΟΝΙΚΗ Τ.Κ. 57013 Τηλέφωνο 23120 08844, 6976590826 επιπλα χονδρική

|

|||||||||

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์