ตรวจพบมัลแวร์ SparkKitty แฝงตัวบน Google Play และ App Store

มัลแวร์บนโทรศัพท์สมาร์ทโฟนนั้น โดยทั่วไปมักจะมาจากการเข้าเว็บไซต์แปลก ๆ แล้วเผลอดาวน์โหลดมา หรือจากการติดตั้งแอปพลิเคชันนอกแอปสโตร์อย่างเป็นทางการ แต่กระนั้น บนแอปสโตร์เองก็มีแอปพลิเคชันแฝงมัลแวร์อยู่มากมายที่หลุดรอดการตรวจสอบจากหน่วยงานได้เช่นเดียวกัน

จากรายงานโดยเว็บไซต์ Securelist ได้กล่าวถึงการตรวจพบแคมเปญแพร่กระจายมัลแวร์ SparkKitty ซึ่งเป็นมัลแวร์ประเภทโทรจัน (Trojan) ที่มุ่งเน้นไปในการขโมยข้อมูลบนเครื่องของเหยื่อ โดยเฉพาะข้อมูลที่เกี่ยวข้องกับกระเป๋าเงินคริปโตเคอร์เรนซี โดยมัลแวร์ตัวนี้เป็นมัลแวร์ที่เรียกว่าพัฒนาต่อยอดมาจาก SparkCat ซึ่งถูกตรวจพบแคมเปญการแพร่กระจายครั้งล่าสุดตอนเดือนมกราคมที่ผ่านมา ซึ่งแคมเปญของมัลแวร์ SparkKitty นั้นจะแตกต่างไปจากแคมเปญของ SparkCat เล็กน้อย ตรงที่แคมเปญของ SparkCat จะเน้นไปการแจกจ่ายผ่านทางช่องทางอย่างไม่เป็นทางการ อย่างเช่นเว็บไซต์นอกแอปสโตร์ โดยอาจมีบางแอปพลิเคชันที่ฝังมัลแวร์ตัวนี้อยู่บนแอปสโตร์อย่างเป็นทางการเพียงเล็กน้อยเท่านั้น ขณะที่มัลแวร์ SparkKitty นั้น มีการมุ่งเน้นการแพร่กระจายไปยังแอปสโตร์อย่างเป็นทางการ อย่างเป็นล่ำเป็นสัน ซึ่งรายละเอียดของมัลแวร์ตัวดังกล่าวนั้นมีดังนี้

- นักวิจัยพบ ระบบ AI ของ Grok และ Copilot สามารถนำมาใช้งานเป็น C2 Proxy ให้กับมัลแวร์ได้

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- มัลแวร์ถูกพัฒนาขึ้นมา 2 เวอร์ชัน สำหรับใช้ในการแพร่กระจายทั้งบนระบบปฏิบัติการ Android และ iOS โดยจะทำการแพร่กระจายมัลแวร์

- สำหรับเวอร์ชัน Android นั้นจะถูกพัฒนาขึ้นมา 2 แบบ คือ แบบ Java และแบบ Kotlin โดยเวอร์ชัน Kotlin จะมาพร้อมกับโมดูล Xposed

- ในส่วนของเวอร์ชัน iOS นั้นจะใช้ไฟล์ในการส่งมัลแวร์ (Payload) ลงเครื่องของเหยื่อในรูปแบบ Framework (ซึ่งมักจะสร้างเลียนแบบ AFNetworking.framework หรือ Alamofire.framework) หรือไม่ในบางกรณี ตัวมัลแวร์อาจทำการตีรวนระบบ (Obfuscation) ด้วยการปลอมตัวเป็น Library ที่มีชื่อว่า libswiftDarwin.dylib และในบางครั้งอาจเป็นการฝังตัว (Embedded) ลงบนแอปพลิเคชันโดยตรง

- มัลแวร์ตัวนี้ ส่วนมากมักจะมุ่งเน้นการขโมยไปยังไฟล์รูปภาพทั้งหมด แต่มีบางเวอร์ชันมีความสามารถในการใช้ฟีเจอร์ OCR (Optical Character Recognition หรือ ระบบการรู้จำอักขระด้วยแสง) เพื่อเลือกเฉพาะรูปที่เกี่ยวข้องกับข้อมูลที่ต้องการขโมย

- ถึงแม้จะเหมือนว่าเป็นมัลแวร์ตัวใหม่ที่พัฒนาต่อยอดมาจาก SparkKitty แต่แคมเปญในการแพร่กระจายมัลแวร์ตัวนี้นั้นกลับพบว่า มีการเริ่มการแพร่กระจายมาตั้งแต่เดือนกุมภาพันธ์ ค.ศ. 2024 (พ.ศ. 2567) แล้ว

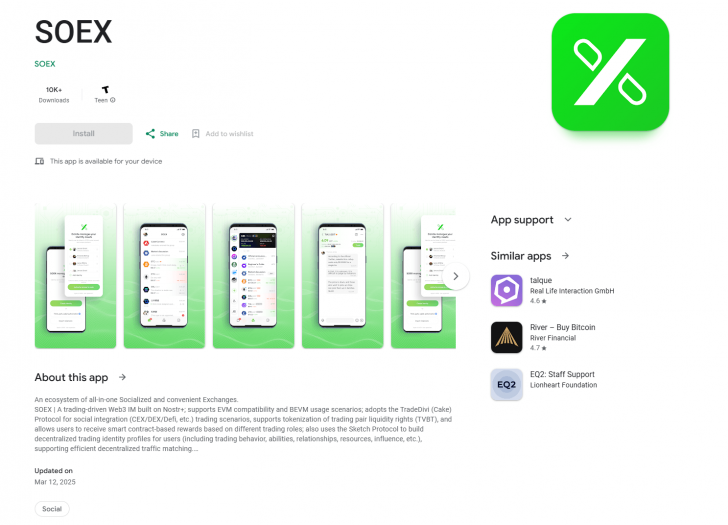

ในส่วนของแคมเปญการแพร่กระจายมัลแวร์ทั้ง 2 เวอร์ชันนั้นจะมีทั้งส่วนที่คล้ายกัน และส่วนแตกต่างกันออกไปเล็กน้อย โดยในส่วนของเวอร์ชัน Android จะเป็นการอัปโหลดขึ้นไว้บน Google Play อย่างเป็นทางการโดยตรงผ่านทางแอปพลิเคชันปลอมที่แอบอ้างว่าเป็นแอปพลิเคชันที่เกี่ยวข้องกับคริปโตเคอร์เรนซี ซึ่งแอปบางตัวนั้นมีผู้ดาวน์โหลดสูงมากกว่า 10,000 รายเป็นที่เรียบร้อยแล้ว ขณะที่เวอร์ชัน iOS นั้นจะมีทั้งรูปแบบที่อัปโหลดไว้บน App Store โดยตรง และ ในรูปแบบที่แจกจ่ายลิงก์เข้าสู่ App Store (ปลอม) ที่อาศัยช่องโหว่ของบัญชีโครงการนักพัฒนา Apple Developer Program ที่อนุญาตให้แอปพลิเคชันที่ถูกสร้างโดยเจ้าของบัญชีแบบ Provisioning สามารถติดตั้งลงบนเครื่องของผู้ใช้งานทั่วไปได้ เพื่อเล็ดลอดระบบการป้องกันการติดตั้งแอปพลิเคชันจากภายนอก (Sideloading) ของระบบ iOS

ภาพจาก: https://securelist.com/sparkkitty-ios-android-malware/116793/

สำหรับบัญชี Provisioning Profile ในโครงการดังกล่าวก็มีอยู่หลากประเภท โดยประเภททั่วไปมักจะอนุญาตให้แอปพลิเคชันของนักพัฒนาสามารถติดตั้งได้บนเครื่องที่กำหนดไว้ก่อนล่วงหน้า (Pre-Determined) เท่านั้น ขณะที่บัญชีแบบองค์กร หรือ Enterprise นั้น อนุญาตให้แอปพลิเคชันของนักพัฒนาสามารถติดตั้งบนเครื่องไหนก็ได้ เพื่อให้ทางองค์กรสามารถทำการทดสอบแอปพลิเคชันเวอร์ชันกำลังพัฒนาบนเครื่องของพนักงานได้อย่างอิสระ ทำให้แฮกเกอร์ และผู้พัฒนามัลแวร์มักจะนิยมใช้ช่องโหว่ของบัญชีแบบนี้ในการแพร่กระจายแอปพลิเคชันผิดกฎหมาย และมัลแวร์ต่าง ๆ รวมทั้งตัวนี้อีกด้วย

แหล่งข่าวได้ระบุว่า ในส่วนของแอปพลิเคชันปลอมที่ถูกอัปโหลดขึ้นบนแอปสโตร์นั้น ทางทีมวิจัยได้ทำการแจ้งไปยัง Apple และ Google ซึ่งเป็นเจ้าของแอปสโตร์ทั้ง 2 แห่ง และแอปพลิเคชันดังกล่าวก็ได้ถูกลบทิ้งไปเป็นที่เรียบร้อยแล้ว แต่ในส่วนของ Enterprise Profile ที่เกี่ยวข้องกับการแพร่กระจายมัลแวร์ผ่านทางแอปสโตร์ปลอมนั้น ทางแหล่งข่าวไม่ได้มีการให้ข้อมูลแต่อย่างใดว่าทาง Apple ได้มีการจัดการลบทิ้งหรือดำเนินคดีกับเจ้าของบัญชีกลุ่มดังกล่าวแล้วหรือยัง ?

ที่มา : securelist.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์