ระวังมัลแวร์ใหม่บน Android AntiDot มีความสามารถควบคุม และขโมยข้อมูลแบบ 3-in-1

Android นั้นถึงแม้จะเป็นระบบปฏิบัติการบนอุปกรณ์ต่าง ๆ มากมายโดยเฉพาะอย่างยิ่งโทรศัพท์สมาร์ทโฟน ซึ่งเป็นที่นิยมสูง ในขณะเดียวกัน ตัวระบบปฏิบัติการตัวนี้ก็ตกเป็นเป้าใหญ่สำหรับมัลแวร์หลากชนิดเช่นเดียวกัน

จากรายงานโดยเว็บไซต์ The Hacker News ได้ตรวจพบแคมเปญในการแพร่กระจายมัลแวร์ตัวใหม่ที่มุ่งเน้นการโจมตีเครื่องมือที่ใช้ระบบปฏิบัติการ Android โดยมัลแวร์ดังกล่าวนั้นมีชื่อว่า AntiDot ซึ่งเป็นมัลแวร์ที่ถูกสร้างขึ้นโดยมุ่งเน้นจุดประสงค์ไปยังการโจรกรรมทางการเงินในรูปแบบของ Botnet (มัลแวร์ประเภทสำหรับการสร้างเครือข่ายเครื่องที่ติดเชื้อในการร่วมกันยิงระบบที่ใหญ่กว่า แต่ก็มีความสามารถในการใช้งานอื่น ๆ เช่นการโจรกรรมข้อมูลจากเครื่องของเหยื่อได้ด้วย) โดยถูกปล่อยขายในตลาดใต้ดินในรูปแบบมัลแวร์เช่าใช้งาน (Malware-as-a-Service หรือ MaaS) ภายใต้การพัฒนาและดูแลโดยทีมแฮกเกอร์ที่มีชื่อว่า LARVA-398 ในปัจจุบันมัลแวร์ตัวนี้มีความเกี่ยวข้องกับแคมเปญการแพร่กระจายมัลแวร์มากกว่า 273 แคมเปญ มีเครื่องที่ตกเป็นเหยื่อแล้วกว่า 3,775 เครื่อง

- นักวิจัยพบ ระบบ AI ของ Grok และ Copilot สามารถนำมาใช้งานเป็น C2 Proxy ให้กับมัลแวร์ได้

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

สำหรับมัลแวร์ตัวนี้นั้น ทางทีมพัฒนาได้ทำการโฆษณาว่า เป็นมัลแวร์ที่มีความสามารถในระดับ 3 in 1 หรือแค่ตัวเดียวสามารถทำงานได้ถึง 3 อย่าง ทั้งการเข้าแทรกแซงเพื่อดูดข้อมูลจากข้อความสั้นที่ถูกส่งมาบนเครื่องของเหยื่อ (SMS หรือ Short Message Service), การเข้าควบคุมระบบช่วยเหลือสำหรับคนพิการ (Accessibility Mode), และ การเข้าขโมยข้อมูลที่อยู่ภายใน 3rd Party Application นอกจากนั้น ยังมีความสามารถในการข้อมูลที่มากมาย ไม่ว่าจะเป็น การแทรกหน้าจอปลอมเพื่อหลอกให้กรอกรหัสผ่าน (Overlay Attack), การบันทึกการพิมพ์ของเหยื่อ, ไปจนถึงการควบคุมเครื่องของเหยื่อผ่านทางการใช้งาน MediaProjection API ไม่เพียงเท่านั้น ตัวมัลแวร์ยังมีการใช้ระบบการติดต่อสื่อสารแบบสองทางระหว่างมัลแวร์กับเซิร์ฟเวอร์ผ่านทาง WebSocket อีกด้วย

ในการแพร่กระจายมัลแวร์ดังกล่าวนั้น ทางทีมวิจัยคาดว่า ตัวมัลแวร์ดังกล่าวนั้นถูกแพร่กระจายผ่านทางแคมเปญโฆษณาปลอมต่าง ๆ โดยแคมเปญแรก ๆ ที่ตรวจเจอในช่วงเดือนธันวาคม ค.ศ. 2024 (พ.ศ. 2567) นั้นใช้การหลอกลวงว่าเป็นข้อเสนองาน (Job Offer) เพื่อให้เหยื่อทำการดาวน์โหลดและเปิดไฟล์ ขณะที่แคมเปญใหม่ ๆ ซึ่งทางทีมวิจัยไม่ได้ให้รายละเอียดไว้มาก เพียงแต่กล่าวว่า เป็นการแพร่กระจายผ่านเครือข่ายโฆษณาของทางแฮกเกอร์เพียงเท่านั้น

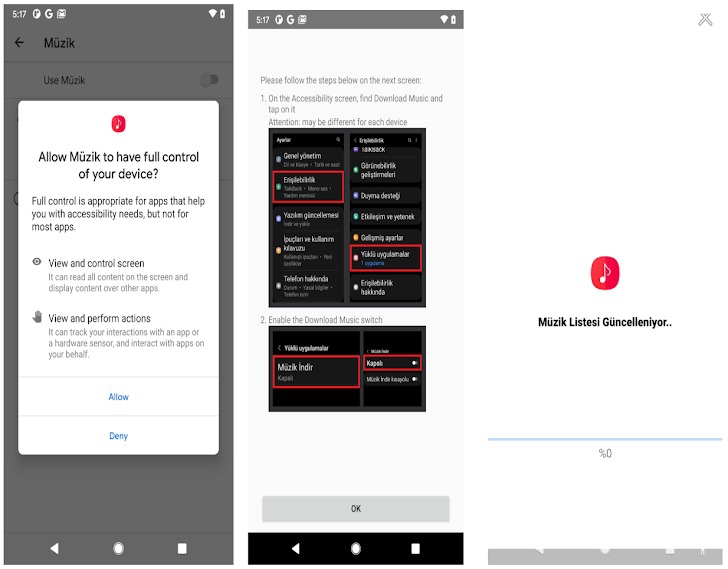

สำหรับการฝังมัลแวร์ลงสู่เครื่องของเหยื่อนั้น ก็เรียกได้ว่ามีหลายขั้นตอนและซับซ้อน โดยเริ่มจากไฟล์ที่เหยื่อดาวน์โหลดไปนั้นจะถูกสร้างเป็นแพ็คเกจด้วยเครื่องมือ Commercial Android Packer เพื่อให้สามารถหลีกเลี่ยงการถูกตรวจจับโดยระบบป้องกัน โดยจะถูกสร้างเป็นไฟล์ติดตั้งในรูปแบบ APK หลังจากที่เหยื่อทำการรันขึ้นมาแล้ว จะมีการขึ้น Update Bar ปลอมขึ้นมา เพื่อให้เหยื่อทำการอนุมัติสิทธิ์ในการเข้าถึงระบบ Accessibility ของเครื่องเหยื่อ เพื่อที่จะทำการดาวน์โหลดไฟล์ DEX ที่บรรจุฟังก์ชัน Botnet เอาไว้ลงมา

ในส่วนของการทำงานเพื่อขโมยข้อมูลมูลของเหยื่อนั้น ตัวมัลแวร์จะมีการคอยจับตามองแอปพลิเคชันต่าง ๆ ที่ถูกเปิดขึ้นใช้งาน โดยถ้าแอปพลิเคชันนั้นเข้าข่าย อย่างเช่น แอปพลิเคชันเกี่ยวกับคริปโตเคอร์เรนซี ก็จะมีการเปิดหน้าต่างล็อกอินปลอมขึ้นมา เพื่อหลอกเอารหัสผ่านเข้าใช้งานจากเหยื่อ ซึ่งหน้าจอล็อกอินปลอมนั้นจะถูกดาวน์โหลดลงมาจากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) นอกจากนั้นแล้ว การที่มัลแวร์สามารถใช้งานโหมด Accessibility ได้ ก็ยังทำให้มัลแวร์สามารถเข้าถึงข้อมูลต่าง ๆ ที่อยู่บนหน้าจอของเหยื่อได้โดยง่าย ทั้งยังมีความสามารถในการดักจับข้อความ SMS ได้ทั้งขาเข้าและขาออก รวมไปถึงมีความสามารถในการจัดการการโทร เช่น แอบดักมองว่าผู้ใช้งานมีการโทรติดต่อไปที่เบอร์ไหนบ้าง, การใช้ความสามารถของมัลแวร์ในการบล็อกเบอร์ หรือแม้กระทั่งเปลี่ยนทางการโทรออก (Redirect) ไปยังเบอร์ที่แฮกเกอร์ต้องการ นอกจากนั้นยังสามารถดักจับการแจ้งเตือน (Notification) ต่าง ๆ บนเครื่องของเหยื่อได้อีกด้วย

ภาพจาก: https://thehackernews.com/2025/06/new-android-malware-surge-hits-devices.html

นอกจากนั้นทางทีมวิจัยยังได้เปิดเผยถึงวิธีการของเซิร์ฟเวอร์ C2 ที่ใช้ในการเข้าควบคุมเครื่องของเหยื่อจากระยะไกลผ่านทางมัลแวร์ ผ่านการใช้ JavaScript Framework ที่มีชื่อว่า MeteorJS ซึ่งหน้าจอการใช้งานนั้นจะมีแท็บให้เลือกใช้ถึง 6 แท็บ นั่นคือ

- Bots: สำหรับใช้ในการรวบรวมรายชื่อและข้อมูลเครื่องที่ติดมัลแวร์ทั้งหมดที่อยู่ในเครือข่าย

- Injects: เป็นการรวบรวมรายชื่อแอปพลิเคชันทั้งหมดสำหรับใช้ในการยิงหน้าจอปลอม หรือ Overlay Injection รวมทั้งมี Template หน้าจอปลอมสำหรับใช้ในการยิงในแต่ละครั้งด้วย

- Analytic: เป็นการรวบรวมรายชื่อแอปพลิเคชันบนเครื่องของเหยื่อเช่นเดียวกัน แต่คาดการณ์ว่าใช้ในการวิเคราะห์หาแอปใหม่ ๆ สำหรับการโจมตีในอนาคต

- Settings: สำหรับใช้ในการปรับแต่งการใช้งานของตัวมัลแวร์

- Gate: สำหรับใช้ในการจัดการส่วน Endpoints ของตัวมัลแวร์บอทแต่ละตัว

- Help: สำหรับใช้ในการค้นหาข้อมูลวิธีการใช้งานมัลแวร์อย่างมีประสิทธิภาพจากแหล่งข้อมูลที่เกี่ยวข้อง

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์