แฮกเกอร์กลุ่ม VexTrio เข้ายึดเว็บไซต์ WordPress กว่าแสนแห่ง นำไปใช้ในแคมเปญ Scam ของตนเอง

ปัจจุบันเรามักจะพบเจอเว็บไซต์หลอกลวงมากมายไม่ว่าจะผ่านโฆษณาบนโซเชียลมีเดีย ตามอีเมล หรือปรากฏบน Search Engine ต่าง ๆ หลายเว็บไซต์นั้นเป็นเว็บไซต์ที่แฮกเกอร์สร้างขึ้นมาโดยเฉพาะสำหรับการนี้ แต่หลายเว็บไซต์นั้นกลับเป็นเว็บไซต์ที่ถูกยึดมา

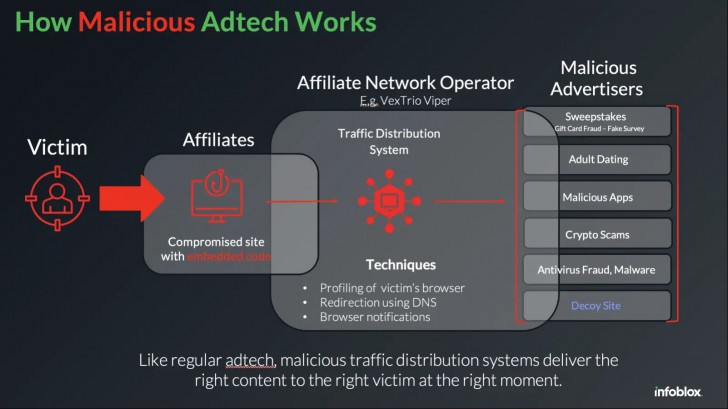

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบพฤติกรรมการเข้ายึดเว็บไซต์ต่าง ๆ ของเครือข่ายแฮกเกอร์มิจฉาชีพ VexTrio ที่ทำการยึดเว็บไซต์ที่สร้างขึ้นบน WordPress จำนวนมากกว่าแสนเว็บไซต์ เพื่อนำมาใช้เป็นส่วนหนึ่งของบริการ Traffic Distribution Systems (TDS) ซึ่งเป็นระบบสำหรับการส่งต่อ Traffic ไปยังเว็บไซต์หลอกลวง กล่าวคือ เมื่อเหยื่อเข้าสู่เว็บไซต์ที่ถูกยึดได้ ตัวเว็บไซต์จะรันสคริปท์เพื่อเปลี่ยนเป้าหมายของเหยื่อที่เข้าเกณฑ์ที่ถูกกำหนดไว้โดยระบบ TDS ไปยังเว็บไซต์หลอกลวงที่แฮกเกอร์วางไว้อีกทีในทันที ซึ่งจากงานวิจัยนั้นทางทีมวิจัยพบว่าแคมเปญการยึดเว็บไซต์มาใช้งานนั้นเริ่มปฏิบัติการมาตั้งแต่ปี ค.ศ. 2015 (พ.ศ. 2558) เรียกได้ว่าดำเนินมายาวนานนับ 10 ปีโดยที่ยังไม่ถูกทลายลงได้ โดยเว็บไซต์ประมาณ 40% ของที่ถูกขโมยได้นั้นจะถูกนำเอามาใช้ในแคมเปญนี้

- พบช่องโหว่บนปลั๊กอิน Modular DS ของ Wordpress เอื้อให้แฮกเกอร์ยึดเว็บไซต์ได้

- พบมัลแวร์ใช้ PHP Variables ร่วมกับ Cookie หลบระบบตรวจจับ ฝังตัวลง WordPress

- แฮกเกอร์ใช้งานฟีเจอร์ Smart Contract บน Blockchain แพร่มัลแวร์ผ่านทางเว็บไซต์ Wordpress

- ของมันคู่กัน นักวิจัยพบมัลแวร์ล่องหนตัวใหม่ สามารถในการสร้างบัญชี Admin บนเว็บ WordPress ได้

- แฮกเกอร์ใช้ช่องโหว่บนธีมของ Wordpress ในการทำ RCE เจาะเข้าเว็บไซต์ได้

ในการปฏิบัติการของทางกลุ่ม VexTrio ทางทีมวิจัยจาก Infoblox บริษัทผู้เชี่ยวชาญด้านการจัดการความปลอดภัยไซเบอร์ ได้มีการตรวจพบว่าทางกลุ่มแฮกเกอร์นั่นมีความเชื่อมโยงกับบริษัทด้านเทคโนโลยีการโฆษณา Los Pollos โดยบริษัทดังกล่าวนั้นทำหน้าที่ทั้งเป็นหน่วยสนับสนุน และเป็นฉากหน้า (Front Company) ซึ่งเว็บไซต์ที่ถูกยึดได้เหล่านั้นก็จะถูกส่งต่อให้มาอยู่บนระบบ TDS ของทาง Los Pollos แต่หลังจากเดือนพฤศจิกายน ปี ค.ศ. 2024 (พ.ศ. 2567) ทางบริษัท Los Pollos ได้ประกาศถึงการแยกตัวออกจากระบบของกลุ่มดังกล่าว แล้วตั้งระบบ TDS ตัวใหม่ที่มีชื่อว่า Help TDS แต่แท้จริงแล้วทางทีมวิจัยพบว่า ระบบ TDS ตัวใหม่นั้นยังให้บริการกับทาง VexTrio อยู่ เพียงแต่แทนที่จะเป็นระบบต่อตรงกับ TDS ตัวเก่า กลับเป็นการทำงานผ่านทางเซิร์ฟเวอร์ Redirect ไปยังระบบ TDS ตัวใหม่แทน ทำให้การทำงานซับซ้อนมากยิ่งขึ้น

ภาพจาก: https://cybersecuritynews.com/hundreds-of-wordpress-websites-hacked-by-vextrio-viper-group/

นอกจากนั้นทางทีมวิจัยยังพบอีกว่า ทางกลุ่ม VexTrio ยังได้มีการนำเอาระบบ DNS TXT Records ซึ่งเป็นระบบระเบียนข้อมูล DNS ในรูปแบบข้อมูลตัวอักษร มาใช้เป็นระบบในการติดต่อสื่อสารกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) สำหรับมัลแวร์ที่ทำงานภายใต้แคมเปญของทางกลุ่ม สำหรับการทำงานของระบบนั้น เมื่อเหยื่อเข้าสู่เว็บไซต์ที่ถูกยึดครองได้ สคริปท์ที่อยู่บนเว็บไซต์จะทำการร้องขอ DNS Domains ที่อยู่ภายใต้การควบคุมของแฮกเกอร์ ผ่านทางการส่ง DNS Query ที่ถูกเข้ารหัส (Encode) ในรูปแบบ Base64 จากระบบดังกล่าว โดยสิ่งที่ถูกเข้ารหัสไว้นั้นจะเป็นข้อมูลของผู้เข้าเยี่ยมชมเว็บไซต์ ที่ถูกฝังไว้ร่วมกับข้อมูล Hostname ทำให้เซิร์ฟเวอร์ C2 สามารถปรับเปลี่ยนการตอบสนองให้ตรงกับสถานที่อยู่ของเหยื่อ, เว็บเบราว์เซอร์ที่ใช้งานอยู่ และต้นทางที่ทางเหยื่อค้นพบเว็บไซต์ (Referal Source) ได้อย่างละเอียด

ซึ่งรายชื่อโดเมนที่เกี่ยวข้องกับปฏิบัติการดังกล่าวของทางกลุ่มนั้น จะถูกแบ่งออกเป็น 2 คลัสเตอร์ ดังนี้

- คลัสเตอร์แรก จะมีชื่อโดเมนคือ cndatalos[.]com และ data-cheklo[.]world โดยโดเมนเหล่านี้จะถูกโฮสต์ไว้บนหมายเลขไอพี 46[.]30[.]45[.]27 และ 65[.]108[.]195[.]250

- คลัสเตอร์ที่สอง จะมีชื่อโดเมนคือ webdmonitor[.]io และ logs-web[.]com ซึ่งทั้งสองจะถูกโฮสต์ไว้ที่หมายเลขไอพี 185[.]11[.]61[.]37 และ 185[.]234[.]216[.]54

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์