ระวังมัลแวร์ Crocodilus เข้าควบคุมมือถือ Android จากทางไกล พร้อมขโมยเงินคุณ

ใช้งาน Android ยังไงก็หนีไม่พ้นมัลแวร์ เรื่องนี้เป็นเรื่องจริง เพราะถึงแม้จะมีหนทางในการป้องกันตัว ระมัดระวังตัวมากมายก็ตาม แต่มัลแวร์ใหม่ ๆ ก็ถูกพัฒนา และปล่อยออกมามากเป็นเงาตามตัวเช่นเดียวกัน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบมัลแวร์ที่มุ่งเน้นการโจมตีผู้ใช้งานระบบปฏิบัติการ Android ตัวใหม่ที่มีชื่อว่า Crocodilus ซึ่งเป็นมัลแวร์ประเภทมุ่งเน้นการขโมยเงินจากบัญชีธนาคาร (Banking Malware) แต่ทางแหล่งข่าวยังได้ระบุอีกว่า มัลแวร์ดังกล่าวนั้นมีความร้ายแรงสูงเนื่องจากมีฟีเจอร์การขโมยข้อมูลอย่างหลากหลาย เช่น ฟีเจอร์การซ้อนจอ (Overlay) เพื่อขโมยข้อมูล, การขโมยข้อมูลด้วยการทำงานผ่านโหมดช่วยเหลือคนพิการ (Accessibility Mode) และฟีเจอร์เข้าควบคุมเครื่องของเหยื่อในรูปแบบเดียวกันกับมัลแวร์ประเภทเพื่อเข้าควบคุมเครื่องจากทางไกล (Remote Access Trojan หรือ RAT) เป็นต้น

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Malwarebytes เตือน! ตรวจพบแอป 7-Zip ปลอม ดาวน์โหลดแล้วติดมัลแวร์แน่นอน

ภาพจาก : https://cybersecuritynews.com/crocodilus/

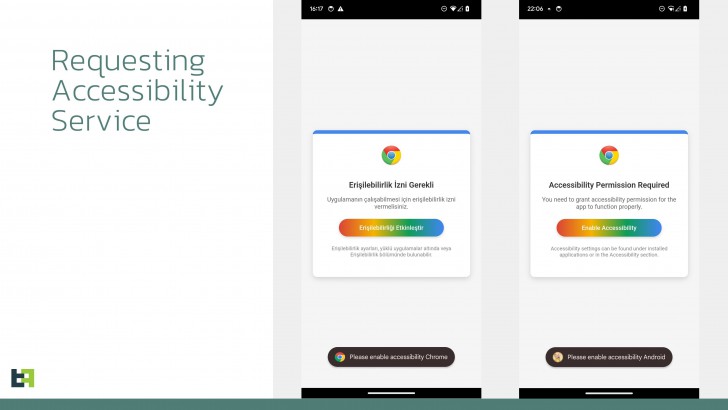

สำหรับการทำงานในเชิงเทคนิคนั้น มัลแวร์ Crocodilus ใช้ระบบการติดตั้งมัลแวร์ลงเครื่องของเหยื่อแบบซับซ้อน หลายชั้น ซึ่งจะเริ่มต้นจากการใช้มัลแวร์นกต่อ (Dropper) ที่ออกแบบมาให้สามารถฝ่าระบบป้องกันการใช้สิทธิ์ในการรันแอปพลิเคชัน (Runtime Permission Restriction) ของ Android 13 ขึ้นไปได้ โดยหลังจากที่มัลแวร์สามารถทำการติดตั้งตัวเองลงได้สำเร็จแล้ว ก็จะทำการเปิดใช้งาน Accessibility Mode เพื่อเข้าควบคุมเครื่องของเหยื่อ

หลังจากที่มัลแวร์ได้ฝังตัวและเข้าควบคุมเครื่องโดยสมบูรณ์แล้ว ตัวมัลแวร์ก็จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อรับการตั้งค่าต่าง ๆ ที่แอปพลิเคชันที่แฮกเกอร์ได้เพ่งเล็งไว้ รวมไปถึงหน้าจอปลอมสำหรับการใช้งานในการโจมตีแบบซ้อนหน้าจอ เป็นต้น ซึ่งในการโจมตีแบบซ้อนหน้าจอนั้น ตัวมัลแวร์จะใช้หน้าจอปลอมที่สร้างขึ้นในรูปแบบ HTML ซ้อนทับขึ้นมาบนแอปพลิเคชันแท้ เช่น แอปพลิเคชันสำหรับการซื้อขายเหรียญคริปโตเคอร์เรนซี เป็นต้น เพื่อใช้ในการขโมยรหัสผ่านต่าง ๆ จากเหยื่อ ซึ่งวิธีการขโมยก็ใช้กลยุทธ์การหลอกลวงแบบการทำวิศวกรรมทางสังคม (Social Engineering) อย่างเช่น การขึ้นหน้าจอว่า ให้เหยื่อทำการสำรองรหัสผ่านสำหรับการกู้กระเป๋าเงิน (Wallet Key) ภายใน 24 ชั่วโมง หรือเหยื่ออาจสูญเสียเงินทั้งหมดที่มี ซึ่งถ้าเหยื่อหลงเชื่อ ก็จะทำให้แฮกเกอร์สามารถเข้าถึงกระเป๋าเงินของเหยื่อได้อย่างสมบูรณ์

นอกจากนั้นแล้ว มัลแวร์ตัวนี้ยังมีฟีเจอร์ที่น่าสนใจอีกหลายอย่าง เช่น การใช้ระบบ Accessibility Logger ที่เหนือกว่าระบบดักจับการพิมพ์ (Keylogger) แบบทั่วไป ทำให้แฮกเกอร์สามารถดักจับพฤติกรรมต่าง ๆ บนเครื่องของเหยื่อได้อย่างละเอียดยิ่งขึ้นตั้งแต่ การพิมพ์, การกดปุ่ม, หรือแม้แต่คอนเทนต์ที่มีการเปลี่ยนแปลงตลอดเวลา (Dynamic) เช่น รหัสผ่านแบบใช้งานครั้งเดียว (OTP หรือ One-Time Password) เป็นต้น อย่างเช่น การใช้คำสั่ง “TG32XAZADG” ยิ่งผ่าน Accessibility API เพื่อเข้าขโมยรหัสผ่านจาก Google Authenticator และ OTP จากเครื่องของเหยื่อ กลับมายังเซิร์ฟเวอร์ C2

สำหรับผู้ที่อยู่เบื้องหลังการปล่อยมัลแวร์ดังกล่าวนั้น ทางทีมวิจัยยังไม่ชัดเจนในเรื่องนี้ แต่จากการวิเคราะห์โต้ดของมัลแวร์แล้ว มีการตรวจพบแท็ก “sybupdate” ซ่อนอยู่ ซึ่งทำให้ทางทีมวิจัยสันนิษฐานว่า อาจมีความเกี่ยวข้องกับกลุ่มแฮกเกอร์ที่มีชื่อว่า “sybra” ซึ่งอยู่เบื้องหลังแคมเปญมัลแวร์ Hook และ Octo แต่ทางทีมวิจัยก็มีความกังขาว่า กลุ่มดังกล่าวอาจจะไม่ใช่ผู้พัฒนามัลแวร์ตัวนี้อย่างแท้จริง แต่อาจเป็นเพียงผู้ใช้งานรายแรก ๆ เนื่องจากว่ามีการพบว่า โค้ดหลายส่วนนั้นถูกเขียนขึ้นด้วยภาษาตุรกี ทำให้มีข้อสันนิษฐานอีกประการหนึ่งว่า ผู้พัฒนาอาจเป็นชาวตุรกี เสียมากกว่า

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์