มัลแวร์ Ballista Botnet ใช้ช่องโหว่บน TP-Link Archer Router ฝังตัวเองเข้าระบบ ติดแล้วกว่า 6,000 ราย

ถ้าจะกล่าวถึงอุปกรณ์ที่ผู้คนมักละเลย แต่เป็นเป้าสำคัญของการแฮก และฝังมัลแวร์คงจะหนีไม่พ้นเราเตอร์ ซึ่งเป็นอุปกรณ์ที่เป็นด่านหน้าในการติดต่อระหว่างผู้ใช้งาน และระบบอินเทอร์เน็ต และข่าวนี้อาจเป็นอีกหนึ่งข่าวร้าย

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบช่องโหว่ที่อยู่บนเราเตอร์ TP-Link Archer รุ่น AX-21 ที่มีการติดตั้งเฟิร์มแวร์รุ่นก่อนหน้า 1.1.4 Build 20230219 โดยช่องโหว่ดังกล่าวมีชื่อว่า CVE-2023-1389 ซึ่งเป็นช่องโหว่ที่อยู่ในส่วนของ Country Form (/cgi-bin/luci;stok=/) หรือ การตั้งค่าประเทศบนระบบการตั้งค่าเราเตอร์ผ่านเว็บ หรือ Web Management Interface โดยเป็นช่องโหว่ในการตรวจสอบความปลอดภัยของค่าที่ถูกป้อนลงไปใน Country Parameter ก่อนเรียกใช้ฟังก์ชัน call to popen() ทำให้แฮกเกอร์สามารถใช้ช่องโหว่จุดนี้ ใส่โค้ดคำสั่ง ทำการรันโค้ดจากระยะไกล หรือ RCE (Remote Code Execution) ได้

ซึ่งช่องโหว่ดังกล่าวก็ไม่ใช่ช่องโหว่ที่ใหม่แต่อย่างใด เนื่องมาจากเป็นช่องโหว่ที่ถูกตรวจพบมาตั้งแต่ปี ค.ศ. 2023 (พ.ศ. 2566) และได้มีการถูกตรวจพบว่าเคยถูกนำไปใช้ในการฝังมัลแวร์ประเภทเปลี่ยนเครื่องของเหยื่อเพื่อเป็นตัวแทนในการยิงระบบใหญ่ หรือ Botnet อย่างเช่น Mirai มาแล้ว รวมทั้งเคยถูกใช้งานเพื่อฝังมัลแวร์ตระกูลอื่น ๆ เช่น Condi และ AndroxGh0st มาแล้วอีกด้วย

ภาพจาก : https://thehackernews.com/2025/03/ballista-botnet-exploits-unpatched-tp.html

และในช่วงเดือนมกราคมที่ผ่านมา ทางทีมวิจัย Cato CTRL ก็ได้เปิดเผยว่า มีการตรวจพบแคมเปญที่ใช้ช่องโหว่ดังกล่าวอีกครั้งหนึ่ง ซึ่งคราวนี้ก็ยังคงเป็นมัลแวร์ประเภท Botnet โดยมัลแวร์ตัวดังกล่าวมีชื่อว่า Ballista ที่ขั้นตอนการฝังตัวลงสู่ระบบนั้นจะเริ่มต้นจากการวางมัลแวร์นกต่อ (Dropper) ในรูปแบบ Shell Script ที่มีชื่อไฟล์ว่า dropbpb.sh ลงไปบนเครื่องของเหยื่อ โดยไฟล์ดังกล่าวถูกสร้างขึ้นเพื่อให้สามารถรันบนระบบที่ใช้สถาปัตยกรรม mips, mipsel, armv5l, armv7l, และ x86_64 ได้ โดยมัลแวร์ดังกล่าวนั้นเมื่อมีการตรวจสอบในส่วนของ String ที่อยู่บนโค้ดของมัลแวร์แล้ว พบว่าถูกเขียนขึ้นด้วยภาษาอิตาเลียน ทำให้สันนิษฐานได้ว่า แฮกเกอร์ชาวอิตาลีอาจเป็นผู้ที่อยู่เบื้องหลังแคมเปญการโจมตีนี้

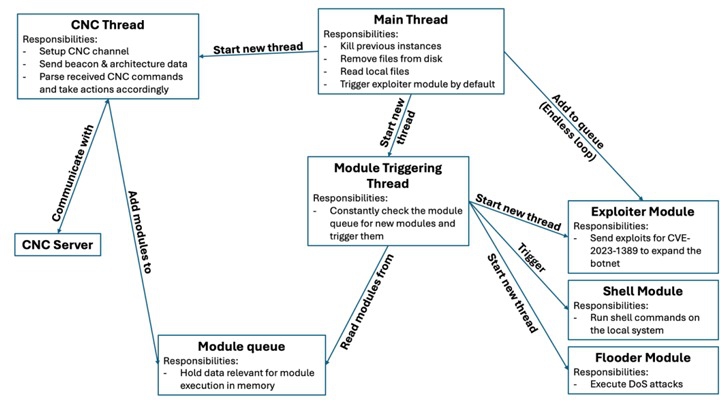

โดยหลังจากที่ฝังมัลแวร์ลงสู่เครื่องเป็นที่เรียบร้อยแล้ว ตัวมัลแวร์ก็จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ผ่านทางพอร์ต 82 เพื่อรับคำสั่งในการเข้าควบคุมระบบของเหยื่อ โดยเซิร์ฟเวอร์ดังกล่าวนั้นมีหมายเลข IP คือ 2.237.57[.]70 ในช่วงเวลาของการตรวจสอบ แต่ในเวลาต่อมาทางทีมวิจัยกลับพบว่าหมายเลข IP นี้กลับไม่สามารถใช้งานได้แล้ว ทำให้สันนิษฐานว่าแฮกเกอร์ยังคงพัฒนามัลแวร์ดังกล่าวอยู่อย่างต่อเนื่อง ทั้งยังมีการตรวจพบมัลแวร์เวอร์ชันใหม่ที่มีการใช้ TOR Network แทนการกำหนดหมายเลข IP ของเซิร์ฟเวอร์ C2 อย่างชัดเจนบนตัวโค้ด (Hard-Coded) ทำให้มีการทำงานที่ยืดหยุ่น และซ่อนเร้น ยากแก่การตรวจจับมากยิ่งขึ้น

สำหรับคำสั่งที่ทางเซิร์ฟเวอร์ C2 สั่งงานมัลแวร์นั้นมีดังนี้

- Flooder: คำสั่งสำหรับการทำการ Flood (รัวยิงคำสั่ง)

- Exploiter: คำสั่งในการใช้งานช่องโหว่ CVE-2023-1389

- Start: คำสั่งเพิ่มเติมที่ใช้ร่วมกับคำสั่ง Exploiter

- Close: คำสั่งยกเลิกการใช้งาน Module Triggering Function

- Shell: คำสั่งสำหรับการรัน Linux Shell Command บนเครื่องของเหยื่อ

- Killall: ปิดการทำงานของตัวมัลแวร์และคำสั่งทั้งหมด

โดยในปัจจุบันนั้นมีการตรวจพบว่ามีอุปกรณ์ที่เป็นกรณีตกเป็นเหยื่อของมัลแวร์ตัวนี้มากกว่า 6,000 ตัว ในแถบประเทศ บราซิล, โปแลนด์, บัลแกเรีย, ตุรกี, สหราชอาณาจักร (อังกฤษ) และบราซิล แต่ถึงกระนั้นอุปกรณ์ที่ตกเป็นเหยื่อก็ล้วนแต่เป็นอุปกรณ์ที่ไม่ได้ทำการอัปเดตเฟิร์มแวร์เป็นรุ่นล่าสุดทั้งสิ้น โดยแหล่งข่าวได้ระบุว่า การอัปเดตเฟิร์มแวร์ของเราเตอร์ดังกล่าวเป็นรุ่นล่าสุดก็จะสามารถอุดช่องโหว่ที่มี และปลอดภัยจากมัลแวร์ดังกล่าวได้

ที่มา : thehackernews.com , nvd.nist.gov

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์