มัลแวร์ Snake Keylogger สายพันธุ์ใหม่ ใช้ AutoIT หลบเลี่ยงการตรวจจับ มุ่งเล่นงานผู้ใช้งาน Windows

มัลแวร์ประเภทตรวจจับการพิมพ์ หรือ Keylogger นับเป็นอีกหนึ่งประเภทของมัลแวร์ที่เก่าแก่ ถูกใช้งานมายาวนาน และในปัจจุบันก็ยังคงมีพัฒนาการอย่างต่อเนื่อง

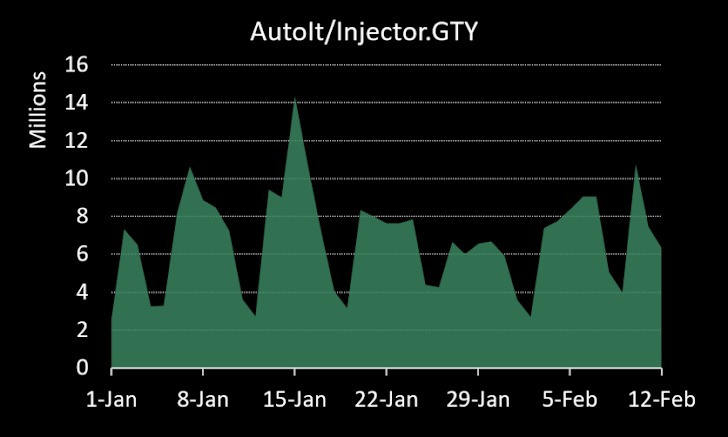

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบมัลแวร์ Snake Keylogger สายพันธุ์ใหม่โดยทีมวิจัย FortiGuard จากบริษัท Fortinet ผู้เชี่ยวชาญด้านการพัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ในระดับองค์กร ซึ่งทางทีมวิจัยได้ออกมาเปิดเผยว่า มัลแวร์ดังกล่าวนั้นปัจจุบันกำลังระบาดหนักในประเทศ จีน, ตุรกี, อินโดนีเซีย, ไต้หวัน และสเปน ทางทีมวิจัยยังได้ตรวจพบอีกว่า มีความพยายามในการบล็อกการเข้าถึงระบบโดยมัลแวร์ตัวดังกล่าวมากกว่า 280 ล้านครั้ง ตั้งแต่ต้นปี ค.ศ. 2025 (พ.ศ. 2568)

- Malwarebytes เตือน! ตรวจพบแอป 7-Zip ปลอม ดาวน์โหลดแล้วติดมัลแวร์แน่นอน

- พบมัลแวร์นกต่อ Foxveil ใช้งานเครือข่าย Discord, Cloudflare, และ Netlify เพื่อปล่อย Payload

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- มัลแวร์ดูดเงิน Anatsa กลับมาอีกแล้ว เนียนเป็นแอปบน Play Store มีเหยื่อแล้วกว่า 5 หมื่นราย

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

ในด้านศักยภาพการทำงานของมัลแวร์ตัวนี้นั้น ตัวมัลแวร์ Snake Keylogger มีความสามารถในการตรวจจับการพิมพ์ของเหยื่อ (Keylogging) ซึ่งเรียกได้ว่าเป็นฟีเจอร์หลักของมัลแวร์ประเภทนี้ นอกจากนั้นแล้วยังมีความสามารถอื่น ๆ อีกมากมาย เช่น การแอบดูข้อมูลบน Clipboard, ดักจับรหัสผ่านต่าง ๆ และที่ร้ายมากไปกว่านั้นคือ มัลแวร์ตัวนี้ยังมีความสามารถในการส่งออกข้อมูลผ่านโปรโตคอล STMP หรือ Simple Mail Transfer Protocol และ ยังสามารถส่งผ่านทาง Telegram Bot ได้อีกด้วย

นอกจากความสามารถในข้างต้นแล้ว มัลแวร์เวอร์ชันใหม่นี้ยังมีความพิเศษคือ การนำเอา AutoIT (สคริปท์สำหรับการสั่งทำงานแบบซ้ำ ๆ) เข้ามาใช้งานเพื่อฝังมัลแวร์ลงบนระบบเป้าหมาย และเลี่ยงการถูกตรวจจับจากระบบป้องกันไปในเวลาเดียวกัน เนื่องจากการใช้ระบบ AutoIT นั้น ทางทีมวิจัยได้ระบุว่า เป็นการสร้างความยุ่งยากในการวิเคราะห์ตัวยโค้ดมัลแวร์ในรูปแบบ Static Analysis (การวิเคราะห์ในสภาวะนิ่ง) เนื่องจากระบบ AutoIT จะสร้างภาวะการทำงานแบบมีพลวัตในรูปแบบอัตโนมัติ ทำให้วิเคราะห์ด้วยวิธีการดังกล่าวได้ยากขึ้น

ภาพจาก : https://thehackernews.com/2025/02/new-snake-keylogger-variant-leverages.html

ในการทำงานตอนการฝังตัวของมัลแวร์ลงสู่ระบบของเหยื่อนั้น หลังจากที่เหยื่อรันไฟล์มัลแวร์ (ซึ่งโดยมากมักจะมีที่มาจากแคมเปญ Phishing หลอกให้เหยื่อดาวน์โหลดไฟล์มาติดตั้ง) ตัวมัลแวร์จะทำการตัดลอกไฟล์ "ageless.exe" เพื่อฝังลงโฟลเดอร์ "%Local_AppData%supergroup" หลังจากนั้นมัลแวร์จะทำการวางไฟล์ "ageless.vbs" ลงบนโฟลเดอร์ Visual Basic Script (VBS) ในส่วนของ Windows Startup เพื่อให้ตัวมัลแวร์ทำงานได้อย่างอัตโนมัติทุกครั้งที่เปิดเครื่องขึ้นมา ซึ่งเป็นการสร้างการคงอยู่ในระบบ (Persistence) ในรูปแบบหนึ่ง

ไม่เพียงเท่านั้นตัวมัลแวร์ยังมีความสามารถในการเข้าถึงตัวระบบที่มัลแวร์ฝังตัวอยู่ได้ตลอดเวลาแม้ Process ที่มีความจำเป็นบางตัวจะถูกปิดลงไป ด้วยการยิงตัวมัลแวร์ (Payload) ไปใน .NET Process บางตัว เช่น "regsvcs.exe" ซึ่งจะช่วยปกปิดตัวตนของมัลแวร์ให้อยู่ใน Process ที่ตัวระบบนั้นให้ความเชื่อถือ (Trusted) ซึ่งเป็นเทคนิคที่ถูกเรียกว่า Process Hallowing

ในส่วนของการตรวจจับการพิมพ์ซึ่งเป็นฟีเจอร์หลักของมัลแวร์ตัวนี้นั้น จะเป็นการใช้ SetWindowsHookEx API ที่มีการตั้งค่า Parameter แรกให้เป็น WH_KEYBOARD_LL (flag 13) เพื่อคอยเก็บข้อมูลการพิมพ์จากคีย์บอร์ดโดยตรง นอกจากการเก็บข้อมูลแล้ว มัลแวร์ยังมีระบบการสืบเลข IP และที่อยู่ของเหยื่อผ่านทาง checkip.dyndns[.]org อีกด้วย

จะเห็นได้ว่ามัลแวร์ตัวนี้มีการทำงานที่ซับซ้อน แต่ก็มีศักยภาพที่ร้ายกาจมากทีเดียว แต่ผู้อ่านจะสามารถหลีกเลี่ยงการติดมัลแวร์ดังกล่าวได้โดยง่าย เพียงแค่ไม่เปิดไฟล์ หรือลิงก์ ที่ได้รับจากบุคคลต้องสงสัยเป็นอันขาด

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์