ผูู้เชี่ยวชาญเตือน มัลแวร์ SecTopRAT แพร่กระจายผ่าน Google Ads และแอป Chrome ปลอม

ในช่วงหลายเดือนที่ผ่านมานั้น การแพร่กระจายผ่านทางโฆษณาอย่าง Google Ads นับว่าเป็นวิธีการยอดนิยมที่เริ่มเข้ามาชิงพื้นที่ในการแพร่กระจายมัลแวร์จากโฆษณาบนโซเชียลมีเดีย มีมัลแวร์หลากหลายชนิดถูกเผยแพร่ทางช่องทางดังกล่าว

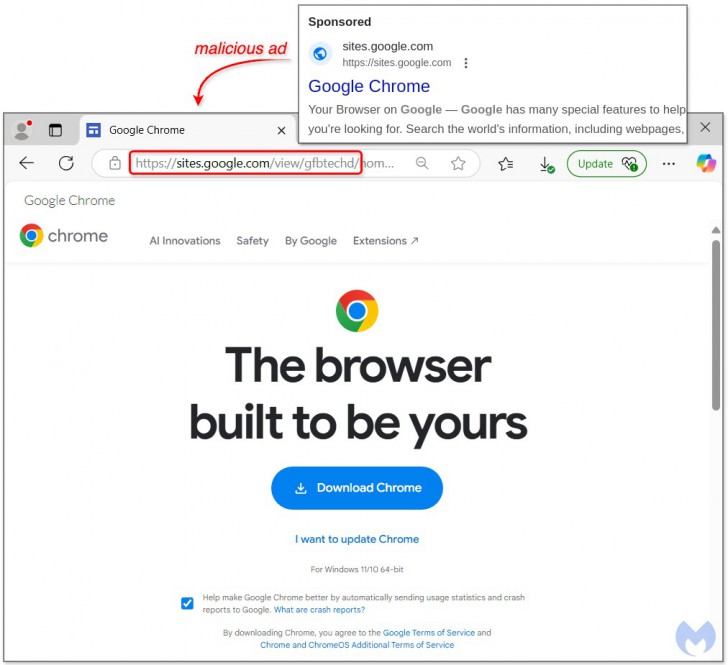

จากรายงานโดยบริษัท Malwarebytes ซึ่งเป็นผู้พัฒนาเครื่องมือต่อต้านมัลแวร์ที่มีชื่อเสียง ได้รายงานถึงการที่แฮกเกอร์นั้นได้ใช้แคมเปญโฆษณาที่ถูกสร้างขึ้นบน Google Ads ซึ่งเป็นแพลตฟอร์มโฆษณาสำหรับการทำการตลาดบน Google ในรูปแบบ Search Engine Marketing (SEM) ควบคู่กับการสร้างเว็บไซต์ปลอมผ่านทาง https://sites[.]google[.]com ซึ่งเป็นเครื่องมือสำหรับการสร้างเว็บไซต์ฟรีจากทาง Google มาใช้ในการหลอกลวงเหยื่อให้คลิกเข้าเว็บไซต์ปลอมผ่านทางโฆษณา ด้วยมีจุดประสงค์ในการปล่อยมัลแวร์ SecTopRAT ซึ่งเป็นมัลแวร์ประเภทเข้าสู่ระบบจากระยะไกล (RAT หรือ Remote Access Trojan) ลงสู่เครื่องเหยื่อตัวหนึ่ง

- มัลแวร์ดูดเงิน Anatsa กลับมาอีกแล้ว เนียนเป็นแอปบน Play Store มีเหยื่อแล้วกว่า 5 หมื่นราย

- Google เตือน กว่า 40% ของอุปกรณ์ Android ทั้งหมดมีความเสี่ยงสูงต่อการติดมัลแวร์

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

โดยขั้นตอนในการแพร่กระจายนั้นก็เรียกว่าไม่มีอะไรยุ่งยาก โดยแฮกเกอร์จะใช้เครื่องมือสร้างเว็บไซต์ฟรีดังกล่าว สร้างเว็บไซต์ปลอมที่คล้ายคลึงกับเว็บไซต์สำหรับการดาวน์โหลดซอฟต์แวร์หรือแอปพลิเคชันที่มีชื่อเสียง (ในที่นี้คือเว็บไซต์ดาวน์โหลด Chrome ปลอม) หลังจากนั้นแฮกเกอร์จะทำการยิงโฆษณาของเว็บไซต์ดังกล่าวผ่านทางบัญชี Google Ads โดยมีการตกแต่งตัวคำโฆษณาต่าง ๆ ให้คล้ายคลึงกับเว็บไซต์อย่างเป็นทางการเพื่อหลอกล่อให้เหยื่อที่ค้นหาแอปพลิเคชันดังกล่าวหลงเข้าเว็บไซต์ผิด

ภาพจาก : https://www.malwarebytes.com/blog/news/2025/02/sectoprat-bundled-in-chrome-installer-distributed-via-google-ads

หลังจากที่เหยื่อเข้าสู่เว็บไซต์ดังกล่าวแล้วหลงเชื่อว่าเป็นเว็บไซต์ของจริงและดาวน์โหลดแอปพลิเคชันปลอมลงสู่เครื่องพร้อมทั้งทำการติดตั้งเป็นที่เรียบร้อยแล้ว (ในที่นี้คือไฟล์ GoogleChrome.exe ซึ่งเป็นไฟล์ติดตั้ง Google Chrome ปลอม) ตัวติดตั้งแอปปลอมก็จะทำการติดต่อกับ hxxps[://]launchapps[.]site/getCode[.]php เพื่อรับคำสั่งการ (Instruction) ที่จำเป็นลงมาสู่เครื่อง นอกจากนั้นตัวติดตั้งยังมีการร้องขอสิทธิ์การเข้าถึงตัวระบบในระดับผู้ดูแล (Admin หรือ Administrator) เพื่ออำนวยความสะดวกในการฝังตัวและเข้าควบคุมระบบอีกด้วย นอกจากนั้นตัวสคริปท์ PowerShell ของตัวแอปพลิเคชันปลอมยังได้มีการส่วนข้อยกเว้น (Exclusion Path) ลงไปในโฟลเดอร์ %appdata%Roaming เพื่อช่วยในการเลี่ยงการตรวจจับจาก Windows Defender อีกด้วย

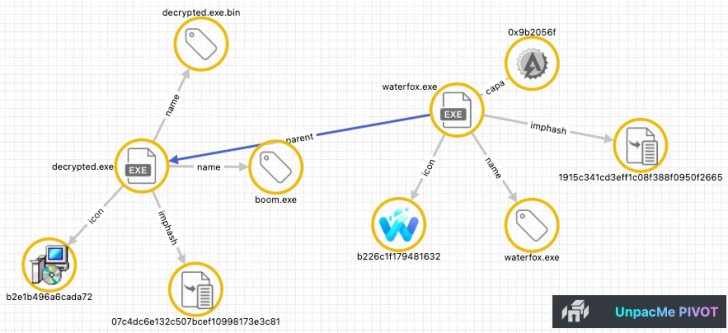

หลังจากนั้นตัวติดตั้งแอปปลอมจะทำการดาวน์โหลดไฟล์เข้ารหัสลงมาจาก hxxps[://]launchapps[.]site/3[.]php?uuid={}_uuid แล้วทำการถอดรหัสออกมาเป็นไฟล์สำหรับรันมัลแวร์ที่มีชื่อว่า decrypted.exe (PDB path: D:awix4wix4buildburnReleasex64burn.pdb) แล้วทำการวางตัวไฟล์ดังกล่าวลงในโฟลเดอร์ %AppData%RoamingBackupWin เพื่อทำการคลายไฟล์ปล่อยตัวไฟล์มัลแวร์ที่แฝงอยู่ภายใต้ชื่อไฟล์ที่มีชื่อว่า waterfox.exe ลงมา (ไฟล์ดังกล่าวเป็นตัวที่ทำเลียนแบบแอปพลิเคชัน WaterFox ซึ่งเป็นแอปพลิเคชันแบบ Open Source ที่สร้างขึ้นมาบนพื้นฐานของ FireFox)

ต่อจากนั้นตัวมัลแวร์ก็จะเริ่มทำการแทรกโค้ดลงไปบน Process ที่มีชื่อว่า MSBuild.exe เพื่อเริ่มทำการสื่อสารระหว่างตัวมัลแวร์กับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่มีที่อยู่บนหมายเลข IP 45.141.84[.]208 แล้วเริ่มทำงานในทันที และเพื่อให้การหลอกลวงเหยื่อมีความแนบเนียนยิ่งขึ้น ตัวติดตั้งจะทำการติดตั้งแอปพลิเคชัน (Google Chrome) ตัวจริงลงบนเครื่องของเหยื่อเพื่อไม่ให้เหยื่อไหวตัวทัน สำหรับแคมเปญการโจมตีนั้น ทางทีมวิจัยยังได้พบจากการตรวจสอบในโค้ดของมัลแวร์ว่า แฮกเกอร์ยังมีการยิงโฆษณาแอปพลิเคชันปลอมอื่น ๆ อย่างเช่น Notion และ Grammarly อีกด้วย

ภาพจาก : https://www.malwarebytes.com/blog/news/2025/02/sectoprat-bundled-in-chrome-installer-distributed-via-google-ads

ถึงแม้ทาง Malwarebytes จะไม่ได้อธิบายเพิ่มเติมว่ามัลแวร์ดังกล่าวมีประสิทธิภาพในการจู่โจมเครื่องของเหยื่ออย่างไร แต่ก็ได้มีการให้ข้อมูลอื่น ๆ ที่เป็นประโยชน์ในการตรวจจับมัลแวร์ดังกล่าวมาให้ด้วย ดังนี้

เว็บไซต์ Google Sites ปลอม

sites[.]google[.]com/view/gfbtechd/

เว็บไซต์ดาวน์โหลด Google Chrome ปลอม

chrome[.]browser[.]com[.]de

chrome[.]browser[.]com[.]de/GoogleChrome.exe

48fdfbe23eef7eddff071d3eda1bc654b94cf86036ca1cca9c73b0175e168a55

โฮสต์ของตัวมัลแวร์

launchapps[.]site

Hash ของไฟล์ decrypted.exe

f0977c293f94492921452921181d79e8790f34939429924063e77e120ebd23d7

Hash ของไฟล์ waterfox.exe

0f9b2870c4be5ebacb936000ff41f8075ec88d6535161a93df8e6cfea2d8db54

ที่อยู่ของเซิร์ฟเวอร์ควบคุม (C2)

hxxps[://]pastebin[.]com/raw/eB8bmiVA

45.141.84[.]208

ที่มา : www.malwarebytes.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์