แฮกเกอร์ปล่อย SparkRAT เข้ายึดระบบเครื่องที่ใช้งาน Windows, macOS และ Linux

มัลแวร์ประเภทที่กำลังเป็นที่นิยมในตอนนี้ หนึ่งในนั้นคงจะหนีไม่พ้นมัลแวร์ RAT หรือ Remote Access Trojan ซึ่งเป็นมัลแวร์ประเภทเข้าควบคุมเครื่องเหยื่อจากระยะไกล ซึ่งมีมากมายหลายตัว และขณะนี้ก็มีมัลแวร์ RAT ตัวหนึ่งที่อาจจะไม่ใช่ของใหม่แต่กำลังเป็นประเด็นอีกครั้งในตอนนี้

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบมัลแวร์ประเภท RAT ตัวใหม่ที่มีชื่อว่า SparkRAT ซึ่งเคยเป็นมัลแวร์ที่เป็นที่นิยมในปี ค.ศ. 2022 (พ.ศ. 2565) หลังจากที่แฮกเกอร์ได้ปล่อยลงบนเว็บไซต์ GitHub ซึ่งเป็นคลังเก็บข้อมูลดิจิทัล (Repo หรือ Repository) ยอดนิยมของกลุ่มนักพัฒนาซอฟต์แวร์ และแอปพลิเคชัน โดยความนิยมดังกล่าวนั้นมาจากการที่มัลแวร์ตัวนี้มีฟีเจอร์มากมาย มี Modular Design (การออกแบบส่วนของระบบต่าง ๆ เป็นแบบย่อย ให้สามารถดัดแปลงได้) ให้ใช้งาน รวมไปถึงความสามารถในการทำงานบนระบบต่าง ๆ ที่หลากหลาย (Multi-Platform) ซึ่งครอบคลุมทั้ง Windows, macOS และ Linux จึงจัดได้ว่ามีความสามารถที่ค่อนข้างร้ายกาจ

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

- พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

ภาพจาก : https://cybersecuritynews.com/hackers-using-sparkrat-in-wild/

นอกจากนั้น แหล่งข่าวยังได้เปิดเผยถึงความสามารถอันยืดหยุ่น หลากหลายของมัลแวร์ตัวดังกล่าว อย่างเช่น มีคำสั่ง (Command) สำหรับการสั่งการให้มัลแวร์ทำสิ่งต่าง ๆ บนเครื่องของเหยื่อมากถึง 20 คำสั่ง, มีความสามารถในการเข้าครอบงำเล่นงานไฟล์ และ Process ต่าง ๆ , ความสามารถในการป้อนคำสั่งเพื่อสั่งการตัวระบบ, รวมไปถึงความสามารถในการขโมยรหัสผ่านต่าง ๆ ข้อมูลอ่อนไหว ตลอดจนการแอบอัดหน้าของเหยื่อ ไปจนถึงการสั่งปิดเครื่อง (Shut Down) ของเหยื่อแบบตามใจชอบอีกด้วย

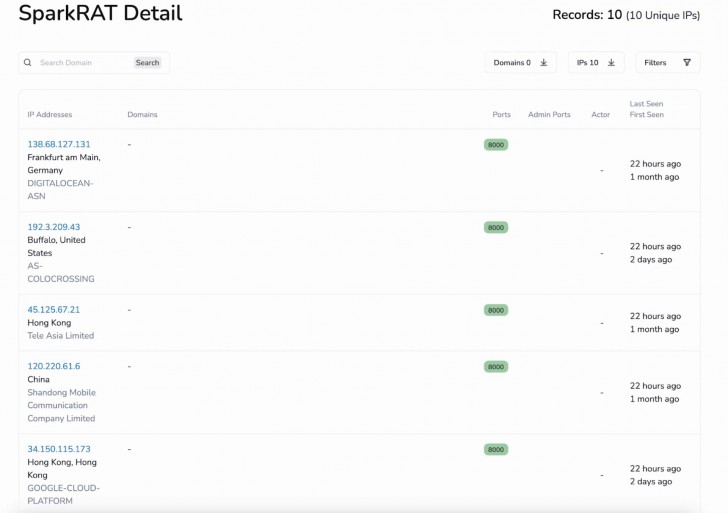

ไม่เพียงเท่านั้น การติดต่อระหว่างตัวมัลแวร์กับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ยังกระทำผ่าน WebSocket Protocol ทำให้สามารถส่งข้อมูลไปยังเซิร์ฟเวอร์แบบ “ตีเนียน” ไปกับข้อมูลที่ถูกส่งไปยังอินเทอร์เน็ตโดยซอฟต์แวร์ปกติอื่น ๆ ได้อีกด้วย ซึ่งโดยเบื้องต้นนั้นตัวมัลแวร์จะทำการส่งข้อมูลผ่านทางพอร์ต 8000 แต่ในทางปฏิบัติ แฮกเกอร์มักจะทำการเปลี่ยนพอร์ตไปยังพอร์ตอื่นหลังจากที่ฝังมัลแวร์ลงเครื่องเป็นที่เรียบร้อยแล้ว

สำหรับแคมเปญการแพร่กระจายตัวของมัลแวร์ SparkRAT ในปัจจุบันนั้น จะเริ่มจากการฝังมัลแวร์ลงบนเว็บไซต์ที่ต้องการ โดยทางแฮกเกอร์กลุ่ม DragonSpark จะทำการเจาะฐานข้อมูล MySQL โดยอาศัยช่องโหว่ด้านความปลอดภัย ซึ่งนอกจากการฝังมัลแวร์แล้ว แฮกเกอร์มักจะฝังเครื่องมือแฮกตัวอื่น ๆ ลงไปด้วยในเวลาเดียวกัน เช่น SharpToken และ BadPotato เพื่อใช้ในการอัปเกรดสิทธิ์ในการควบคุมระบบ นอกจากนั้นแฮกเกอร์ยังอาจมีการฝังมัลแวร์ตัวอื่น ๆ เช่น m6699.exe และ ShellCode Loader ลงไปด้วย

ในส่วนของการแพร่กระจายมัลแวร์ไปยังเหยื่อทั่วไป ทางแหล่งข่าวไม่ได้ระบุถึงวิธีการที่ใช้สำหรับการแพร่กระจายมัลแวร์สู่แพลตฟอร์มอื่น นอกจาก macOS ที่มีการระบุว่าแฮกเกอร์ใช้หน้า Meeting Page ปลอมเพื่อหลอกให้ผู้ใช้งาน macOS ดาวน์โหลด และติดตั้งมัลแวร์ลงสู่เครื่อง โดยไฟล์ Binary สำหรับการติดตั้งมัลแวร์ลงสู่เครื่องนั้นจะมีชื่อว่า Client.bin โดยรายละเอียด SHA256 Hash ของไฟล์ดังกล่าวนั้น เป็นดังนี้

Cd313c9b706c2ba9f50d338305c456ad3392572efe387a83093b09d2cb6f1b56

นอกจากนั้นทางทีมวิจัยยังได้เปิดเผยหมายเลข IP ที่มีความพัวพันกับการแพร่กระจายมัลแวร์ดังกล่าวได้ 3 IP ดังนี้

- 152.32.138[.]108 (เกาหลีใต้)

- 15.235.130[.]160 (สิงคโปร์)

- 51.79.218[.]159 (สิงคโปร์)

โดยการป้องกันมัลแวร์ดังกล่าวนั้น ทางแหล่งข่าวได้แนะนำโดยมุ่งเน้นไปยังกลุ่มผู้ใช้งานระดับองค์กรว่า จะต้องมีการวางเครื่องมือ และทีมงานเพื่อตรวจสอบการส่งข้อมูลผ่านทาง WebSocket อย่างใกล้ชิด รวมถึงนำเอาเครื่องมือรักษาความปลอดภัยของอุปกรณ์ปลายทาง (EDR หรือ Endpoint Detection and Response) เข้ามาใช้ในการตรวจจับมัลแวร์ดังกล่าว

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์