ระวังเครื่องมือ 2FA Phishing ตัวใหม่ช่วยให้แฮกเกอร์เข้าถึง Microsoft 365 ได้ โดยไม่ต้องมีรหัส 2FA

ระบบการยืนยันแบบหลายทาง หรือ 2 Factors Authentication ได้กลายมาเป็นของจำเป็นในการรักษาความปลอดภัยของบัญชีใช้งานในปัจจุบัน แน่นอนว่า แฮกเกอร์ก็ต้องพยายามในทุกทางเพื่อขโมยรหัสจากเครื่องมือดังกล่าว

จากรายงานโดยเว็บไซต์ The Hacker News ได้อ้างอิงรายงานของทีมวิจัยจาก Sekoia บริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ถึงการตรวจพบเครื่องมือสำหรับใช้ในการหลอกลวงแบบ Phishing เพื่อขโมยรหัส 2FA รวมถึงรหัสผ่านในการเข้าใช้งานชุดโปรแกรม (Phishing Kit) โดยมุ่งเน้นไปยังกลุ่มผู้ที่ใช้งาน Microsoft 365

เครื่องมือดังกล่าวนั้นมีชื่อว่า Sneaky 2FA พัฒนาโดยกลุ่มแฮกเกอร์ที่มีชื่อว่า Sneaky Log ขายสู่กลุ่มแฮกเกอร์ในตลาดมืดผ่านทางบอทบนแอปพลิเคชันแชทชื่อดัง Telegram ในรูปแบบ เครื่องมือ Phishing แบบเช่าใช้ (Phishing-as-a-Service หรือ PhaaS) โดยเครื่องมือตัวนี้นอกจากจะมีหลากหลายแพ็คเกจตามราคา และความเหมาะสมในการใช้งานแล้ว ในบางเวอร์ชันผู้ใช้งานได้ได้รับตัวโค้ดต้นฉบับ (Source Code) ที่สามารถนำไปจัดการใช้งานได้ตามที่ผู้ซื้อต้องการ โดยราคาสำหรับการใช้งานนั้นเริ่มต้นที่ 200 ดอลลาร์สหรัฐ (ประมาณ 6,800 บาท) ต่อเดือน นอกจากนั้นแล้วทางกลุ่มผู้พัฒนายังได้มีการปล่อยให้เช่าชุดเครื่องมือสำหรับช่วยใช้งานในการทำงาน Phishing อีก 2 ตัว นั่นคือ Email Sender สำหรับใช้ในการส่งอีเมลหลอกลวงเหยื่อ และ Redirection and Attachment Tool สำหรับการทำงานส่วนของไฟล์แนบ และการจัดการในส่วนของเว็บไซต์ โดยทั้ง 3 เครื่องมือนี้สามารถใช้งานร่วมกันได้เพื่อสร้างแคมเปญการหลอกลวงที่สมบูรณ์

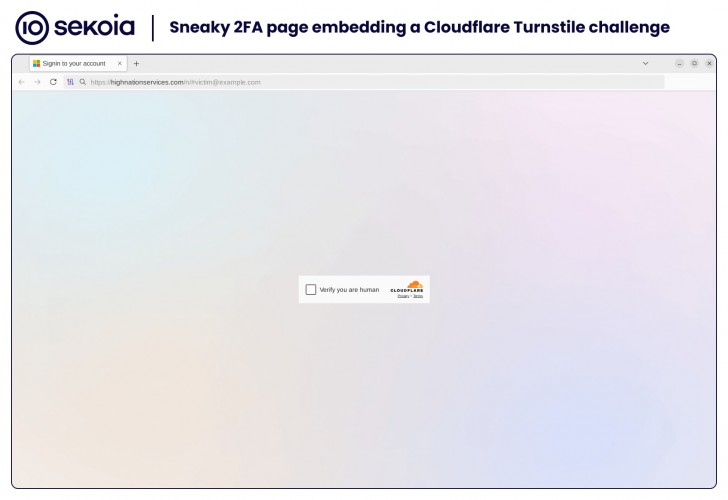

โดยเครื่องมือชุดนี้ก็มาพร้อมกับเครื่องมือต่าง ๆ มากมาย เช่น เครื่องมือสร้างหน้ายืนยันตัวตนปลอม, เครื่องมือขโมยรหัสจากข้อความสั้น (Short Message Service), เครื่องมือขโมยรหัส 2FA ในรูปแบบต่าง ๆ, ไปจนถึงเครื่องมือสำหรับการทำงานร่วมกับบริการ Cloudflare Turnstile เพื่อช่วยในการคัดกรองเหยื่อที่จะสามารถเข้าถึงเว็บไซต์ Phishing ที่ทางผู้ซื้อใช้บริการนั้นใช้งานอยู่ ทั้งยังมีเครื่องมือป้องกันเหล่าบอทจากการเข้าถึงเว็บไซต์หลอกลวง และป้องกันกลุ่มนักวิจัยภัยไซเบอร์จากการเข้ามาวิเคราะห์ตัวเว็บไซต์อีกด้วย

ภาพจาก : https://blog.sekoia.io/sneaky-2fa-exposing-a-new-aitm-phishing-as-a-service/

ซึ่งแคมเปญที่ใช้เครื่องมือนี้นั้น จะเริ่มต้นจากการส่งอีเมล Phishing ไปยังกลุ่มเป้าหมายพร้อมกับไฟล์ PDF ที่มี QR Code ให้เหยื่อทำการสแกน โดยหลังจากสแกนเรียบร้อย เหยื่อก็จะถูกพาไปเว็บไซต์ที่ใช้ระบบ Sneaky 2FA สร้างขึ้น ซึ่งเว็บไซต์ดังกล่าวนั้นจะถูกสร้างขึ้นบน Wordpress และฝากไว้บนโฮสต์ที่ถูกแฮกมาใช้งานโดยกลุ่มแฮกเกอร์ ที่มีหน้าให้กรอกรหัส 2FA ที่มีการวางภาพบันทึกหน้าจอหน้าสำหรับกรอกที่มาจากหน้าเพจสำหรับการยืนยันตัวตนของ Microsoft โดยตรง แต่เป็นภาพในรูปแบบภาพเบลอเพื่อสร้างความน่าเชื่อถือในการหลอกลวงเหยื่อให้หลงเชื่อและกรอกรหัสผ่านให้กับแฮกเกอร์ที่ใช้งานอยู่

จากการตรวจสอบเพิ่มเติมของทางทีมวิจัยได้พบว่า ตัวเครื่องมือดังกล่าวนั้นยังมีการเชื่อมต่อการเซิร์ฟเวอร์กลางของผู้พัฒนาอยู่เพื่อตรวจสอบว่าผู้ใช้บริการได้มีการชำระเงินรายเดือนอย่างถูกต้องหรือไม่ คล้ายคลึงกับซอฟต์แวร์ในรูปแบบเช่าใช้บริการ (SaaS หรือ Software-as-a-Service) ทั่วไป โดยเมื่อสืบลึกลงไปก็ได้พบว่า นักพัฒนากลุ่ม Sneaky Log นั้นมีความเชื่อมโยงพัวพันไปยังกลุ่มแฮกเกอร์ W3LL Store ซึ่งเป็นกลุ่มย่อยของกลุ่ม Group-IB โดยกลุ่มดังกล่าวนั้นอยู่เบื้องหลังการพัฒนาเครื่องมือ Phishing อีกตัวหนึ่งที่มีชื่อว่า W3LL Panel ซึ่งเป็นเครื่องมือสำหรับใช้ในการทำ Phishing ในรูปแบบมุ่งเน้นในการหลอกเหยื่อให้ส่งข้อมูลที่เป็นความลับทางธุรกิจผ่านอีเมล (Business Email Compromise หรือ BEC)

การสืบสวนครั้งนี้จะสามารถขยายผลไปถึงการเข้าจับกุมกลุ่มผู้ที่อยู่เบื้องหลังเครื่องมือมิจฉาชีพนี้ได้หรือไม่ ขอให้ผู้อ่านทำการติดตามข่าวอย่างใกล้ชิดต่อไป

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์