เกมเมอร์โดนอีกแล้ว ! มัลแวร์ Winos 4.0 ปลอมตัวเป็นแอปเพิ่มประสิทธิภาพการทำงานของเกม

ถึงแม้เกมเมอร์ส่วนมากจะมีความรู้เรื่องไอทีเป็นอย่างดี แต่หลายคนก็มักจะชอบทำสิ่งเสี่ยง ๆ ไม่ถูกหลักความปลอดภัยไซเบอร์อยู่เสมอจนนำไปสู่การติดมัลแวร์ หรือ ถูกโจมตี แฮกเกอร์ก็เลยมักใช้โอกาสนี้เพื่อแพร่กระจายมัลแวร์ หาประโยชน์จากชาวเกมเมอร์อยู่เสมอ

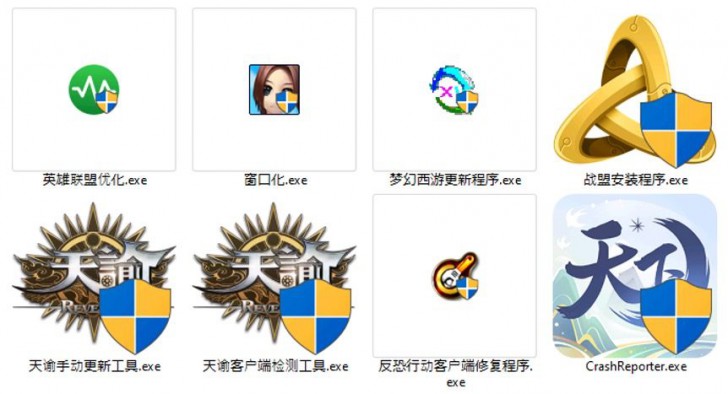

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบมัลแวร์ชนิดใหม่ Winos 4.0 โดยทีมวิจัยจาก FortiGuard ผู้เชี่ยวชาญด้านการพัฒนาโซลูชันความปลอดภัยไซเบอร์สำหรับองค์กร ซึ่งจากรายงานของทีมวิจัยได้มีการเปิดเผยว่า มัลแวร์ดังกล่าวนั้นได้มุ่งเน้นโจมตีกลุ่มเกมเมอร์ชาวจีน ผ่านวิธีการ SEO (Search Engine Optimization) เพื่อให้เกิดความเข้าใจผิดและตกเป็นเหยื่อเมื่อยามเสิร์ชหาเครื่องมือที่แฮกเกอร์ได้ปลอมแทรกมัลแวร์ไว้ นอกจากนั้นยังมีการใช้ช่องทางโซเชียลมีเดีย และแอปแชทชื่อดังอย่าง Telegram เพื่อแพร่กระจายมัลแวร์อีกด้วย

- สายโปรระวัง! โหลดโปรโกงเกม อาจได้มัลแวร์ขโมยข้อมูลในเครื่องแทน

- Capcom เตือน Monster Hunter หลายภาค อาจเล่นบน Windows 10 ไม่ได้ หลังพ้น 14 ตุลาคม นี้

- อีกแล้ว ! เกม BlockBlasters บน Steam ดาวน์โหลดมัลแวร์ลงเครื่องโดยอ้างว่าเป็นแพทซ์

- Nvidia ประกาศ GeForce Now จะสนับสนุนการสตรีมมิ่งความละเอียดระดับ 4K 120 บน TV ของ LG บางรุ่น

- ที่นี่ก็ไม่ปลอดภัย ! พบแฮกเกอร์ปล่อยมัลแวร์ผ่านเกมแบบ Early Release บน Steam อีกแล้ว

โดยมัลแวร์ดังกล่าวนั้น จากรายงานโดยทีมวิจัยได้พบว่า เป็นการพัฒนาต่อยอดมาจากมัลแวร์ประเภทเพื่อการเข้าควบคุมระบบจากระยะไกล (Remote Access Trojan หรือ RAT) ที่มีชื่อว่า Gh0st RAT แต่ความสามารถของมัลแวร์ Winos และเครือข่ายโครงสร้างพื้นฐานของมัลแวร์นั้นมีความสามารถคล้ายคลึงกับ Cobalt Strike และ Sliver ซึ่งมีความสามารถในการสนับสนุนการใช้งานฟังก์ชันเพื่อการโจมตีที่หลากหลาย รวมทั้งสามารถเข้าควบคุมเครื่องที่ติดมัลแวร์ได้อย่างง่ายได้

ภาพจาก : https://www.fortinet.com/blog/threat-research/threat-campaign-spreads-winos4-through-game-application

สำหรับมัลแวร์ Winos 4.0 นั้น ทางทีมวิจัยได้รายงานว่าได้ทำการปลอมตัวเป็นแอปพลิเคชันที่อ้างว่าเมื่อติดตั้งแล้วจะทำให้ประสิทธิภาพของการเล่นวิดีโอเกมส์ดีขึ้น แต่กลับกัน เมื่อเหยื่อทำการติดตั้งเสร็จเรียบร้อย มัลแวร์จะทำการดาวน์โหลดไฟล์ .BMP มาจากเซิร์ฟเวอร์ที่มีชื่อว่า "ad59t82g[.]com" โดยไฟล์ดังกล่าวเมื่อถอดรหัสตัวเองเสร็จเรียบร้อยก็จะกลายร่างเป็นไฟล์ DLL ซึ่งไฟล์ตัวนี้จะทำหน้าที่ดาวน์โหลดไฟล์ที่เกี่ยวข้องกับการติดตั้งมัลแวร์อีก 3 ตัวลงมา นั่นคือ t3d.tmp, t4d.tmp, และ t5d.tmp โดยไฟล์ t3d.tmp และ t4d.tmp เมื่อทำการคลายไฟล์ออกมาก็จะได้เป็นไฟล์สำหรับรันที่มีชื่อว่า "u72kOdQ.exe" และไฟล์ DLL อีก 3 ตัว นั่นคือ "libcef.dll”, 学籍系统.dll และอีกไฟล์หนึ่งแหล่งข่าวไม่ได้บอกชื่อไว้

ภาพจาก : https://www.fortinet.com/blog/threat-research/threat-campaign-spreads-winos4-through-game-application

ขั้นตอนต่อไป ไฟล์ "libcef.dll” จะทำการคลายตัวเอง และรันสคริปท์ในรูปแบบ Shell Code จากไฟล์ t5d.tmp เพื่อทำการติดต่อการเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่มีหมายเลข IP คือ ("202.79.173[.]4") ผ่านโปรโตคอลแบบ TCP เพื่อดาวน์โหลดไฟล์ DLL อีกตัวหนึ่งลงมาที่มีชื่อว่า 上线模块.dll ลงมาบนเครื่อง

ในขั้นสุดท้ายนั้น ตัวมัลแวร์ Winos 4.0 จะทำการดาวน์โหลดข้อมูลเข้ารหัสมาจากเซิร์ฟเวอร์ C2 ซึ่งเหมือนถอดรหัสแล้วจะเป็นไฟล์ DLL อีกตัวที่มีชื่อว่า 登录模块.dll โดยไฟล์นี้นั้นจะเป็นไฟล์สำคัญที่ทำหน้าที่ในการเก็บข้อมูลบนเครื่องของเหยื่อ เช่น ข้อมูลของระบบ, ข้อมูลที่อยู่บน Clipboard, รวมไปถึงข้อมูลในกระเป๋าเงินคริปโตเคอร์เรนซี เช่น กระเป๋า OKX และ MetaMask เป็นต้น นอกจากนั้นยังมีความสามารถในการเปิดประตูหลังของระบบ (Backdoor) เพื่อรอคำสั่งอื่น ๆ ที่แฮกเกอร์จะป้อนมาอีกด้วย

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์