แฮกเกอร์ใช้ Visual Studio Code เป็นเครื่องมือทำ Remote Access เข้าเครื่องเหยื่อจากระยะไกล

ถ้ากล่าวถึงเครื่องมือสำหรับการเขียนโค้ด แก้ไขโค้ด ที่เป็นที่นิยม หนึ่งในนั้นคงหนีไม่พ้นตระกูล Visual ไม่ว่าจะเป็น Visual Basic, Visual C++ และ Visual Studio Code ก็เป็นหนึ่งในนั้นด้วย แต่นอกจากความสามารถในการเขียนแก้ไขโค้ดแล้ว แฮกเกอร์ยังได้มีการนำไปใช้ทำในสิ่งที่เกินคาดได้

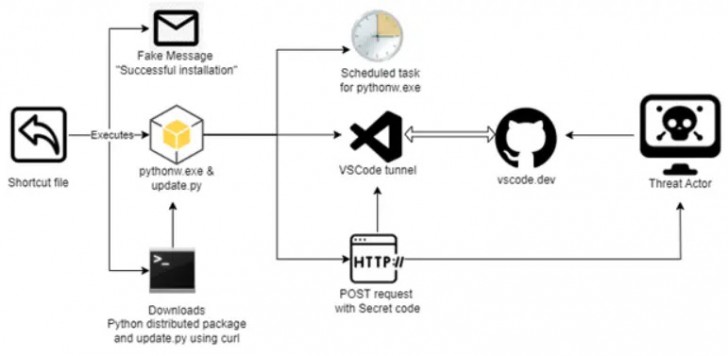

จากรายงานโดยเว็บไซต์ Cyber Security News ได้มีรายงานถึงการตรวจพบพฤติกรรมของแฮกเกอร์ที่ได้มีการนำเอา Visual Studio Code ไปใช้เป็นเครื่องมือในการก่ออาชญากรรมทางไซเบอร์ โดยอ้างอิงรายงานของกลุ่มนักวิจัยจาก The Cyble Research and Intelligence Labs หรือ CRIL ซึ่งเป็นองค์กรที่คอยช่วยเหลือบริษัท และองค์กร ในรูปแบบอื่น ๆ ในการป้องกันตนจากอาชญากรรมทางไซเบอร์ ซึ่งทางทีมวิจัยได้มีการกล่าวถึงการปล่อยมัลแวร์ด้วยการใช้ไฟล์ประเภท Internet Shortcut (.LNK) ที่ภายในมีการซ่อนสคริปท์ที่จะนำไปสู่ “ห่วงโซ่” ของการนำพามัลแวร์ลงสู่เครื่อง

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

โดยสำหรับการแพร่กระจายในคราวนี้นั้น จะเริ่มต้นด้วยการส่งผ่านอีเมลในรูปแบบ Phishing Email โดยถ้าเหยื่อเผลอเปิดไฟล์ดังกล่าวขึ้นมา เหยื่อจะได้ข้อความหลอกลวงอีกชุดหนึ่งที่แสดงผลว่า “ติดตั้งเรียบร้อยแล้ว” ในภาษาจีน (ทำให้คาดการณ์ได้ว่าผู้ก่อการอาจเป็นชาวจีน หรือมุ่งเน้นโจมตีผู้ใช้ภาษาจีน) แต่การทำงานในฉากหลังนั้นจะเป็นการดาวน์โหลดไฟล์ Python Package ที่มีชื่อว่า ‘python-3.12.5-embed-amd64.zip’ ลงมาบนเครื่องของเหยื่อ พร้อมทั้งสร้างโฟลเดอร์ “%LOCALAPPDATA%MicrosoftPython” ขึ้นมา หลังจากนั้นจะเป็นการรันสคริปท์ Python จากไฟล์ ‘update.py’ เพื่อทำการตีรวนระบบป้องกัน (Obfuscation) ซึ่งไฟล์ดังกล่าวนั้นเป็นไฟล์ที่ได้รับมาจากการรันสคริปท์จากไฟล์ “paste[.]ee” โดยการรันคริปท์จากไฟล์นี้นั้น ทางทีมวิจัยได้ทำการทดลองดูแล้ว พบว่าไม่สามารถตรวจจับได้แม้กระทั่งโดย VirusTotal ซึ่งเป็นเครื่องมือแอนตี้ไวรัสที่ถูกยอมรับว่า ดีที่สุดตัวหนึ่งในตลาด ณ ขณะนี้ จากที่อธิบายมาจะเห็นได้ว่าการโจมตีเพื่อฝังมัลแวร์ในครั้งนี้นั้นมีความซับซ้อน และประสิทธิภาพสูง

ภาพจาก : https://cybersecuritynews.com/hackers-visual-studio-code-remote-access/

หลังจากที่สคริปท์ต่าง ๆ ได้ทำการวางรากฐานความคงทนของมัลแวร์บนระบบ (Persistence) เป็นที่เรียบร้อยแล้ว ตัวสคริปท์ก็จะเริ่มทำการตั้งเวลาการทำงาน (Task Scheduling) “MicrosoftHealthcareMonitorNode” ให้ทำการรันทุก 4 ชั่วโมง หรือ ทุกครั้งที่เปิดเครื่อง ด้วยสิทธิ์ระดับ SYSTEM

จากนั้นก็จะมาถึงขั้นตอนที่ Visual Studio Code เข้ามามีส่วนเกี่ยวข้องนั้นคือ การรันขึ้นมาเพื่อใช้ในการสร้างทางเชื่อมต่อแบบระยะไกล หรือ Remote Tunnel เพื่อสร้างรหัสสำหรับเข้าสู่ระบบจากระยะไกลในรูปแบบรหัส 8 ตัวอักษร โดยในขั้นตอนนี้นั้นถ้าเครื่องของเหยื่อไม่มีการใช้งาน Visual Studio Code อยู่ ตัวมัลแวร์ก็จะดาวน์โหลดไฟล์ติดตั้ง “VSCode CLI” ลงมาจากเซิร์ฟเวอร์ของทางไมโครซอฟท์โดยตรง (“az764295.vo.msecnd[.]net” เพื่อนำมาใช้งานในขั้นตอนนี้

สำหรับการทำงานของมัลแวร์ดังกล่าวนั้น ตัวมัลแวร์หลังจากที่ติดตั้งสู่เครื่องเหยื่อสำเร็จ ก็จะทำการเก็บข้อมูลของเหยื่อจากโฟลเดอร์สำคัญต่าง ๆ เช่น C:Program Files, C:Program Files (x86),C:ProgramData, C:Users เป็นต้น ซึ่งข้อมูลที่เก็บนั้นก็มักจะเป็น Process ที่กำลังรันอยู่, ภาษาที่เครื่องของเหยื่อใช้งาน, สถานที่ตั้งทางภูมิศาสตร์ของเครื่องเหยื่อ, ชื่อเครื่อง, ชื่อผู้ใช้งาน, ระดับสิทธิ์ในการใช้งาน, และ User Domain ที่เหยื่อใช้อยู่ เป็นต้น เพื่อทำการส่งต่อไปยังเซิร์ฟเวอร์ควบคุมของแฮกเกอร์ (C2 หรือ Command and Control) บนโดเมน “requestrepo[.]com/r/2yxp98b3,”

นอกจากนั้น ยังพบว่าแฮกเกอร์ได้มีการนำเอาเครื่องมือเพื่อการยืนยันตัวตนของทาง GitHub (“hxxps://github[.]com/login/device”) มาใช้ร่วมกับรหัสผ่านเข้าเครื่อง 8 ตัวอักษร ที่ได้มาเพื่อเชื่อมต่อเข้าสู่เครื่องของเหยื่อผ่านทาง Remote Tunnel ซึ่งแฮกเกอร์จะได้รับสิทธิ์ในการเข้าถึงโฟลเดอร์และไฟล์ต่าง ๆ บนเครื่องของเหยื่อ รวมทั้งสิทธิ์ในการใช้งานส่วนของ Command Line อีกด้วย นำไปสู่การที่แฮกเกอร์สามารถติดตั้งเครื่องมือสำหรับการแฮกมากมายหลายตัวลงบนเครื่องของเหยื่อ เช่น Mimikatz (สำหรับการเก็บข้อมูลสำหรับการเข้าสู่ระบบต่าง ๆ), LaZagne (สำหรับการกู้รหัสผ่าน), In-Swor (เครื่องมือสำหรับช่วยเหลือในการเจาะระบบ), และ Tscan (สำหรับการทำ Network Scanning) เป็นต้น

แหล่งข่าวนั้นไม่ได้ระบุว่ามัลแวร์ตัวดังกล่าวนั้นเป็นมัลแวร์ชื่ออะไร หรือจัดอยู่ในประเภทใด แต่ก็ได้มีการแนะนำวิธีป้องกันตัวที่น่าสนใจนั่นคือ ต้องมีความระมัดระวังในการดาวน์โหลดไฟล์จากแหล่งแปลกปลอมทุกครั้ง รวมไปถึงการนำเอาเครื่องมือสำหรับป้องกันภัยไซเบอร์บนอุปกรณ์ปลายทาง (Endpoint Protection) เข้ามาใช้งาน และมีการตรวจสอบบันทึกการทำงานต่าง ๆ บนระบบอย่างสม่ำเสมอเพื่อขจัด Task และ Process ที่แปลกปลอมออกไปอย่างทันท่วงที อีกด้วย

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์