พบเวิร์ม XWorm สายพันธุ์ใหม่ จู่โจมผ่านไฟล์ Windows Script

Worm หรือ เวิร์ม นั้นจัดเป็นมัลแวร์ประเภทหนึ่ง ที่ถึงแม้ในระยะหลังอาจจะไม่ได้เห็นข่าวบ่อยเท่ามัลแวร์ประเภทขโมยอย่าง Infostealer และมัลแวร์เรียกค่าไถ่ (Ransomware) แต่ก็จัดเป็นมัลแวร์ที่มีความเป็นมาเก่าแก่ สร้างความเสียหายใหญ่ ๆ มาหลายครั้งเนื่องด้วยความสามารถในการกระจายตัวที่ทำได้เอง รวดเร็ว เข้าครอบงำระบบด้วยความไวสูง ตอนนี้ได้กลับมาใหม่แล้วในนัยของชื่อที่แตกต่างออกไป

จากรายงานโดยเว็บไซต์ Cyber Security News ทางทีมวิจัยจาก NetSkope บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือเพื่อรักษาความปลอดภัยไซเบอร์ ได้ออกมาเปิดเผยถึงการตรวจพบมัลแวร์ Xworm สายพันธุ์ใหม่ที่กำลังระบาดผ่านทางไฟล์ Windows Scripts

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

โดยมัลแวร์ชนิดนี้นั้นถึงชื่อจะเป็น Worm คล้ายคลึงกับมัลแวร์ที่เด่นด้านการกระจายตัวเองในอดีต แต่ในเนื้อแท้นั้นเป็นมัลแวร์ที่มากความสามารถทั้งในด้านการขโมยข้อมูล โดยจะมีการเก็บข้อมูลแบบรอบด้าน ทั้งซอฟต์แวร์ และฮาร์ดแวร์ที่ติดตั้งอยู่บนเครื่อง รวมไปถึงข้อมูลสิทธิ์การใช้งานของเหยื่อ ณ ปัจจุบัน รวมไปถึงมีความสามารถในการบันทึกหน้าจอผ่านทางฟังก์ชั่น “CopyFromScreen” อีกด้วย และการเปิดทางให้แฮกเกอร์สามารถเข้าควบคุมระบบจากทางไกลคล้ายคลึงกับมัลแวร์ประเภท Remote Access Trojan หรือ RAT เช่น การสั่งเปิดปิดเครื่อง และการเข้าถึงไฟล์จากระยะไกลโดยแฮกเกอร์ ถ้าความสามารถเพียงเท่านี้ยังร้ายไม่พอ ตัวมัลแวร์ดังกล่าวยังมีความสามารถในการยิง DDoS (Distribute Denial of Service) และการดาวน์โหลดมัลแวร์ตัวใหม่ ๆ ลงสู่เครื่องของเหยื่อเพื่อทำการติดตั้งเพิ่มเติมอีกด้วย

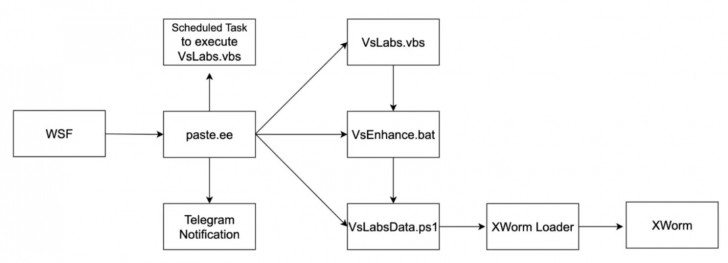

โดยการกระจายตัวของมัลแวร์ตัวนี้นั้นจะเริ่มต้นจากการที่เหยื่อเผลอทำการรันไฟล์ WSF ที่ได้มาจากแฮกเกอร์ ซึ่งเมื่อไฟล์ WSF ที่แฮกเกอร์เขียนขึ้นโดยใช้ภาษา .NET เรียบร้อย ตัวสคริปท์ก็จะทำการดาวน์โหลดไฟล์ “paste[.]ee.” ลงมาจากโฮสต์ เพื่อทำการรันสคริปท์ PowerShell ซึ่งในการรันนั้น ตัวสคริปท์จะทำการดาวน์โหลดไฟล์ลงมา 3 ตัว นั่นคือ (“VsLabs.vbs,” “VsEnhance.bat,” และ “VsLabsData.ps1”) โดยไฟล์ทั้งหมดจนปรากฎอยู่ในโฟลเดอร์ “C:ProgramDataMusicVisuals” ซึ่งไฟล์สคริปท์จะทำการตั้งเวลาบนเพื่อรัน Task ที่มีชื่อว่า “MicroSoftVisualsUpdater.” โดยทางทีมวิจัยระบุว่าจะเป็นการตีรวนระบบให้สับสน หลบเลี่ยงการถูกตรวจจับโดยระบบ แต่ในความเป็นจริงจะเป็นการสั่งให้รันไฟล์ “VsLabs.vbs,” ซึ่งเป็นหนึ่งในองค์ประกอบของมัลแวร์ขึ้นมา

ภาพจาก : https://cybersecuritynews.com/xworm-delivered-windows-script-file/

หลังจากขั้นตอนข้างต้นสิ้นสุดลงไฟล์ที่เป็น PoweShell Scripts ตัวที่ 2 ที่มีชื่อว่า “VsLabsData.ps1” ก็จะทำการรันขึ้นมาเพื่อดาวน์โหลดมัลแวร์นกต่อ (Loader) เพื่อดาวน์โหลดมัลแวร์ตัวจริงลงมา โดยมัลแวร์นกต่อนี้ก็มีวิธีการหลบเลี่ยงที่เรียกว่าเป็นขั้นสูง ที่มีชื่อว่า “Reflective Code Loading of a DLL loader” หรือ ‘NewPE2’ รวมถึงมีการใช้วิธีการยิงเพื่อสร้าง Process ที่มีชื่อว่า ‘RegSvcs.exe’ เพื่อหลอกลวงระบบอีกด้วย นอกจากนั้นแล้ว การติดต่อกับเซิร์ฟเวอร์ควบคุม (Command and Control หรือ C2) ยังมีการใช้เทคโนโลยีเข้ารหัสอย่าง “AES-ECB encryption” พร้อมทั้งใช้ไฟล์แฮชแบบ MD5 ที่ถูกดัดแปลงมาเรียบร้อยแล้วเป็นกุญแจในการถอดรหัส โดยตัวมัลแวร์จะทำการสื่อสารผ่านทางช่อง TCP sockets ไม่เพียงเท่านั้น หลังจากที่มัลแวร์ฝังตัวลงเครื่องสำเร็จแล้ว ตัวสคริปท์ PowerShell ตัวแรกยังทำการส่งแจ้งเตือนไปยังแฮกเกอร์ที่รออยู่บนแอปแชทชื่อดัง Telegram ในรูปแบบ Notification อีกด้วย เพื่อให้แฮกเกอร์พร้อมลงมาจัดการกับเครื่องของเหยื่อในทันที

ภาพจาก : https://cybersecuritynews.com/xworm-delivered-windows-script-file/

ทางแหล่งข่าวไม่ได้ระบุไว้ว่าแฮกเกอร์นั้นทำการปล่อยมัลแวร์ผ่านทางช่องทางอีเมล หรือใช้ช่องทางอื่น ๆ ในการล่อลวงให้เหยื่อทำการรันไฟล์ WSF ดังกล่าว ซึ่งทางทีมข่าวขอให้ผู้อ่านทุกท่านยึดมั่นในนโยบายความปลอดภัยเดิมคือ ระมัดระวัง ไม่ดาวน์โหลดและรันไฟล์จากคนแปลกหน้า

ที่มา : cybersecuritynews.com , medium.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์