ไม่ใช่ Street Fighter ! แฮกเกอร์ใช้ Hadooken และ K4Spreader พุ่งเป้าผู้ใช้ Windows และ Linux แอบขุดคริปโต

Hadoken หรือ ฮาโดเคน นั้นจัดเป็นชื่อของท่าการปล่อยพลังภายในสุดฮิตที่เป็นที่คุ้นเคยของแฟนเกมต่อสู้แทบทุกคน เนื่องจากมาจากวิดีโอเกมดังอย่าง Street Fighter ที่จัดเป็นตำนานให้กับวิดีโอเกมแนวดังกล่าว ถึงแม้เกมนี้จะสร้างความสุขให้กับผู้คนทั่วโลก แต่ในปัจจุบันนั้นมีเครื่องมือของแฮกเกอร์ที่ชื่อคล้ายกัน ที่อาจทำให้ผู้ที่ตกเป็นเหยื่อต้องทุกข์ใจแทน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้อ้างอิงรายงานของทีมงานวิจัยจากบริษัท Sekoia ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านผลิตภัณฑ์ความปลอดภัยไซเบอร์ โดยทางทีมวิจัยได้ทำการตรวจพบพฤติกรรมการโจมตีครั้งใหม่ของกลุ่มแฮกเกอร์จากประเทศจีน 8220 Group ที่มุ่งเน้นไปยังกลุ่มผู้ใช้งานในระบบปฏิบัติการ Windows และ Linux เพื่อนำเอาทรัพยากรเครื่องมาขุดเหรียญคริปโตเคอร์เรนซี โดยการอาศัยช่องโหว่ CVE-2017-10271 และ CVE-2020-14883 ซึ่งโดยสรุปนั้นช่องโหว่ทั้ง 2 นั้นต่างเป็นช่องโหว่ที่เกิดขึ้นบน WebLogic อันส่งผลให้แฮกเกอร์สามารถทำการรันโค้ดจากระยะไกล (Remote Code Execution หรือ RCE) ได้โดยที่ไม่ต้องผ่านการยืนยันตัวตนแต่อย่างไร

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

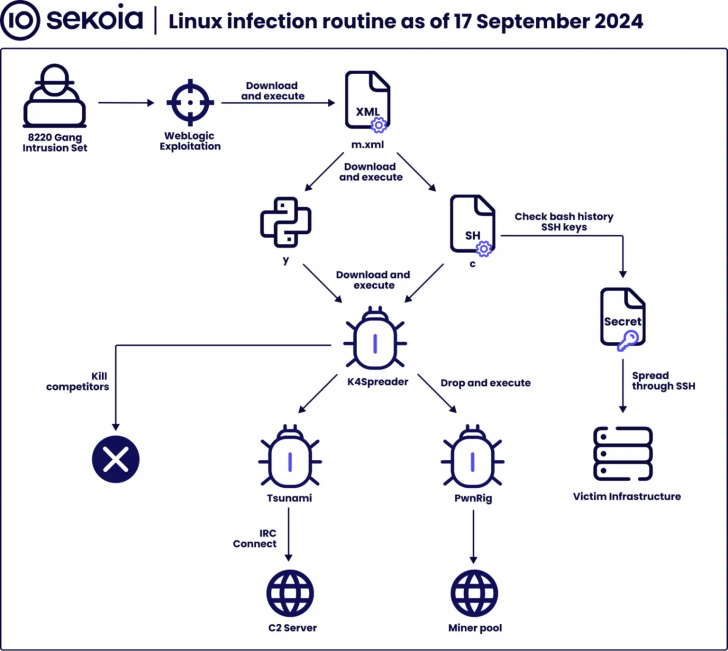

ซึ่งสำหรับขั้นตอนการโจมตีโดยคร่าว ๆ บนระบบปฏิบัติการ Linux นั้น จะเป็นการใช้ช่องโหว่ให้ส่งไฟล์สคริปท์ตัวแรกที่มีชื่อว่า m.xml เพื่อดาวน์โหลด และรันสคริปท์ที่เขียนขึ้นบนภาษา Python และ Bash 2 ตัวในเวลาเดียวกัน นั่นคือ C และ Y ซึ่งจะใช้สคริปท์ c เพื่อทำการวางมัลแวร์นกต่อตัวแรกอย่าง K4Spreader หรือ Hadooken เพื่อช่วยในการดาวน์โหลดตัวเปิดประตูหลังของระบบนั่นคือ Tsunami Backdoor เพื่อใช้เป็นตัวในการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ซึ่งมีชื่อโดเมนว่า “c4k-ircd[.]pwndns[.]pw” และ “play[.]sck-dns[.]cc.” รวมทั้งทำการปิดระบบป้องกัน Cloud ลงในเวลาเดียวกัน พร้อมทั้งใช้สคริปท์ Y ในการวางมัลแวร์สำหรับการขุดเหรียญ Monero ไปในเวลาเดียวกันโดยมัลแวร์ตัวนั้นมีชื่อว่า PwnRig

ภาพจาก : https://cybersecuritynews.com/8220-hacker-group-added-hadooken-k4spreader/

โดยตัวมัลแวร์นั้นจะทำการส่งไปยังกระเป๋าเงินของแฮกเกอร์ที่มีที่อยู่ดังนี้

“46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ”

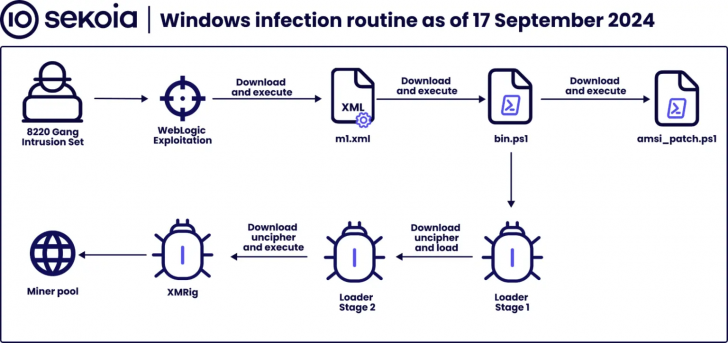

สำหรับการแพร่กระจายในระบบปฏิบัติการ Windows นั้นจะซับซ้อนน้อยกว่า โดยจะเป็นการส่งไฟล์ m1.xml เพื่อนำไปสู่การดาวน์โหลดไฟล์ PowerShell Scripts รันให้ส่งตัวมัลแวร์นกต่อ (Loader) ซึ่งจะนำไปสู่การติดตั้งมัลแวร์ XmRig ซึ่งเป็นมัลแวร์สำหรับการขุดเหรียญ Monero เช่นเดียวกันในท้ายที่สุด

ภาพจาก : https://cybersecuritynews.com/8220-hacker-group-added-hadooken-k4spreader/

จากแหล่งข่าวนั้น มัลแวร์ Tsunami Botnet ซึ่งเป็นส่วนหนึ่งของห่วงโซ่การโจมตีดังกล่าวได้แพร่กระจายอย่างหนักในแถบประเทศสหรัฐอเมริกา และจีน แต่ในเวลาเดียวกันนั้นเอง หลากประเทศทั่วโลกรวมทั้งประเทศไทยก็มีการตรวจพบการแพร่กระจายตัวของมัลแวร์ดังกล่าวเช่นเดียวกัน ทางทีมข่าวจึงขอให้ผู้ใข้งาน Linux โดยเฉพาะในการใช้งานระดับเซิร์ฟเวอร์ทำการตรวจสอบสิ่งแปลกปลอมในระบบให้รอบคอบเพื่อป้องกัน หรือยับยั้งการถูกแฮกเกอร์นำเอาทรัพยากรไปใช้ทำประโยชน์ และเพื่อความปลอดภัยของระบบเครือข่ายในภาพรวมอีกด้วย

ที่มา : cybersecuritynews.com , nvd.nist.gov , nvd.nist.gov

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์