มัลแวร์ตัวใหม่ปลอมเป็น VPN สำหรับองค์กร จากเจ้าดัง หลอกขโมยข้อมูลเหยื่อ

VPN หรือ Virtual Private Network เป็นการเชื่อมโยงเครือข่ายส่วนตัว โดยจะมีการเข้ารหัสที่ทำให้ผู้ใช้งานสามารถใช้งานบริการต่าง ๆ ที่ไม่สามารถเข้าถึงได้ภายนอกวงการเชื่อมต่อ โดยธุรกิจหลายแหล่งมักนำเอามาใช้เพื่อให้พนักงานเข้าถึงบริการภายในบริษัท และบุคคลทั่วไปมักนำเอาไปใช้เพื่อเข้าเว็บไซต์ที่ถูกบล็อก เป็นต้น แต่ข่าวนี้อาจเป็นข่าวที่ไม่ค่อยดีนักในวงการนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้มีการตรวจพบมัลแวร์ตัวใหม่ ที่ทำการปลอมตัวเป็นแอปพลิเคชัน VPN GlobalProtect ซึ่งเป็นบริการจากบริษัทด้านความปลอดภัยไซเบอร์ชื่อดัง Palo Alto Networks ซึ่งมัลแวร์ตัวนี้นั้นมีความสามารถในการรันสคริปท์ PowerShell จากระยะไกล, สามารถดาวน์โหลดไฟล์ที่แฮกเกอร์ต้องการส่งมายังเครื่อง และขโมยไฟล์ที่อยู่บนเครื่องของเหยื่อ รวมทั้งมีการระบบหลบเลี่ยง Sandbox Solutions ซึ่งเป็นเครื่องมือที่ใช้ในการวิเคราะห์ภัยไซเบอร์ อีกด้วย โดยแหล่งข่าวนั้นคาดการณ์ว่า แฮกเกอร์นั้นมีจุดประสงค์ต่อเหยื่อระดับองค์กร เนื่องมาจากบริษัท GlobalProtect นั้นเป็นบริการ VPN สำหรับองค์กร

นอกจากนั้นทางทีมวิจัยจาก Trend Micro บริษัทผู้พัฒนาซอฟต์แวร์แอนตี้ไวรัสยอดนิยม ซึ่งเป็นผู้ตรวจพบมัลแวร์ดังกล่าวยังได้คาดการณ์ว่า แฮกเกอร์มุ่งเน้นโจมตีบริษัท และองค์กรที่ทำการอยู่ในประเทศสหรัฐอาหรับเอมิเรตต์ เป็นหลักเนื่องจากตัวมัลแวร์นั้นมีความเชื่อมโยงกับ URL ที่ถูกตั้งชื่อว่า 'sharjahconnect' ซึ่งมีความคล้ายคลึงกับชื่อบริษัท Sharjah ผู้ให้บริการ VPN ชื่อดังในประเทศดังกล่าว

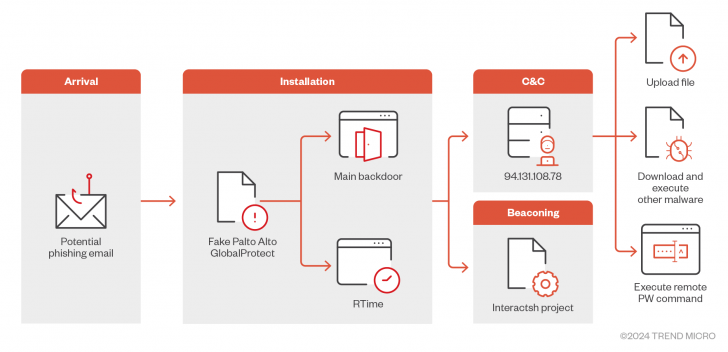

ทางทีมวิจัยได้กล่าวว่า ปัจจุบันนั้นยังไม่ทราบแน่ชัดว่าที่แฮกเกอร์ใช้วิธีการใดในการแพร่กระจายมัลแวร์ แต่คาดการณ์ว่าน่าจะเป็นการส่งไฟล์หรือล่อลวงให้เหยื่อดาวน์โหลดไฟล์ด้วยการส่งอีเมลในรูปแบบ Phishing Email หลอกเหยื่อให้เข้าใจว่าต้องทำตามขั้นตอนเพื่อติดตั้งใช้งานบริการ VPN ดังกล่าว ซึ่งตัวไฟล์นั้นจะมาในรูปแบบที่เรียบง่ายคือ เป็นไฟล์ชื่อ setup.exe ซึ่งหลังจากที่เหยื่อทำการติดตั้ง การจะทำการวางไฟล์มัลแวร์หลักลงบนระบบที่มีชื่อว่า GlobalProtect.exe โดยเป็นไฟล์ที่หลอกว่าเป็นไฟล์เพื่อใช้งาน VPN แต่แท้จริงแล้วเป็นตัวที่จะทำการเปิดประตูหลัง (Backdoor) ของระบบ ซึ่งขั้นตอนการทำงานจะมี 2 ขั้นตอนนั้นคือ

ขั้นแรกตัวมัลแวร์จะทำการวางไฟล์ตั้งค่า (Configuration Files) เพิ่มเติมอีก 2 ไฟล์ลงบนระบบเครื่องของเหยื่อ (RTime.conf และ ApProcessId.conf) ซึ่งจะทำหน้าที่ในการส่งข้อมูลต่าง ๆ ของเหยื่อ เช่น หมายเลข IP เครื่องของเหยื่อ, ข้อมูลระบบปฏิบัติการที่ใช้งาน, ชื่อบัญชีผู้ใช้งาน, ชื่อเครื่อง และตารางการตั้งเวลาพักเครื่อง (Sleep) ไปยังเซิร์ฟเวอร์ควบคุมมัลแวร์ (C2 หรือ Command and Control) ซึ่งถูกตั้งอยู่บนหมายเลข IP ที่ 94.131.108[.]78 หลังจากนั้นตัวมัลแวร์ก็จะเริ่มทำการดาวน์โหลดมัลแวร์ตัวจริง (Payload) จากเซิร์ฟเวอร์ลงมาสู่เครื่องของเหยื่อแล้วทำการรันสคริปท์ PowerShell เพื่อเปิดการทำงานของมัลแวร์ทันที

ภาพจาก : https://www.trendmicro.com/en_us/research/24/h/threat-actors-target-middle-east-using-fake-tool.html

สำหรับกรณีดังกล่าวนั้น ยังไม่มีการรายงานถึงการระบาดในไทย แต่ที่ผ่านมานั้นก็มักจะเห็นได้บ่อยครั้งถึงความประมาทของพนักงานในองค์กรที่นำมาสู่การติดตั้งมัลแวร์ ไวรัส แรนซัมแวร์ จนลงข่าวและเป็นประเด็นตามสื่อออนไลน์ในไทยได้บ่อย ๆ ดังนั้น ขอให้องค์กรต่าง ๆ คงหรือปรับมาตรการความปลอดภัยไซเบอร์ให้เข้มแข็งเสมอ โดยเฉพาะกรณีของ VPN องค์กรควรให้ทางฝ่ายไอทีเป็นผู้ที่จัดการในการติดตั้งและปรับแต่งเท่านั้น เพื่อหลีกเลี่ยงความผิดพลาดที่อาจเกิดขึ้นได้ตามที่ระบุไว้ในข่าว

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์