ระวังโดนหลอก! ตรวจพบแฮกเกอร์ใช้วิธี Phishing กับผู้ใช้งาน AWS หวังหลอกขอรหัสเข้าใช้งาน

เว็บไซต์ Cyber Security News ได้มีการรายงานถึงการหลอกลวงของแฮกเกอร์ที่หวังจะขโมยรหัสผ่านเข้าใช้งาน AWS (Amazon Web Service) ซึ่งเป็นบริการยอดฮิตของผู้พัฒนาเว็บไซต์ และแอปพลิเคชันในเชิงธุรกิจต่าง ๆ โดยได้ทำการตีเนียนปลอมอีเมลแจ้งเดือนว่า บัญชีกำลังจะถูกระงับ หลอกให้กดลิงก์ อันจะนำไปสู่การหลอกใส่รหัสผ่าน

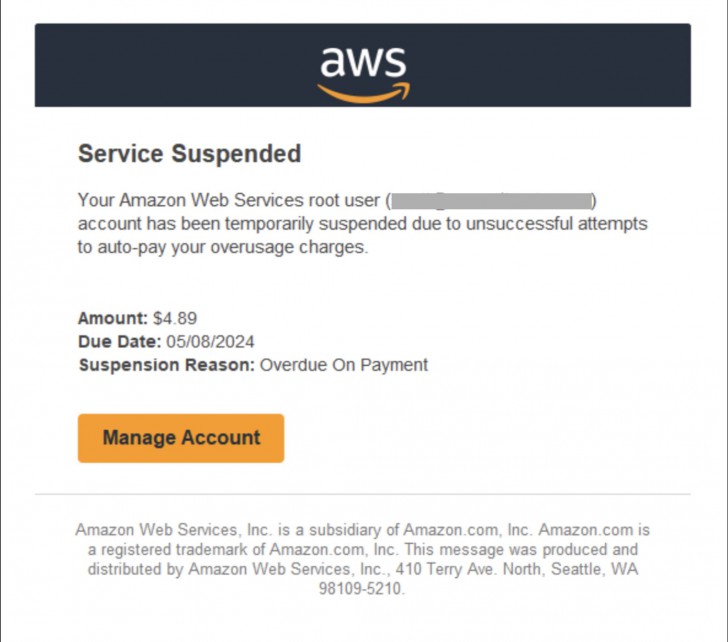

ซึ่งขั้นตอนการหลอกลวงของทางแฮกเกอร์นั้น จะเริ่มต้นด้วยการใช้ที่อยู่อีเมล admin@alchemistdigital.ae ที่ตรวจสอบแล้วว่าถูกส่งมาโดยบัญชีบนบริการ AWS บัญชีหนึ่ง (ซึ่งคาดการณ์ว่าถูกแฮกเพื่อนำมาใช้ในการนี้โดยเฉพาะ) ซึ่งบนอีเมลนั้นไม่มีอะไรเลยนอกจากรูปภาพแบบ PNG รูปเดียว ที่ถ้าเหยื่อเชื่อสิ่งที่อยู่บนรูปภาพแล้วเผลอคลิก เหยื่อก็จะถูกนำพามาสู่เว็บไซต์ giraffe-viola-p262.squarespace[.]com ซึ่งจะเริ่มทำการหลอกลวงในชั้นแรกด้วยการสั่งเปิดไฟล์ PDF ปลอมที่ถูกฝากไว้ที่ e.pcloud.link ซึ่งไฟล์นั้นจะเป็นไฟล์ที่หลอกว่าเหยื่อนั้นมี ใบแจ้งหนี้โดยสรุป (Invoice Summary) รออยู่ โดยให้กดลิงก์ตามที่สั่งไว้

- พบแอปปลอมแฝงมัลแวร์บน Amazon Appstore อ้างว่าเป็นแอปด้านสุขภาพ โจมตีผู้ใช้ Android

- สายวิเคราะห์ Data ระวัง ! พบช่องโหว่บน Kibana เปิดช่องให้แฮกเกอร์รันโค้ดที่ไม่ได้รับอนุญาตได้

- AWS ถูกบุกโจมตีครั้งใหญ่ กระทบผู้ใช้บริการ Cloud กว่า 230 ล้านราย

- Amazon หวังลดการพึ่งพา Nvidia เร่งพัฒนาชิป AI ที่ถูกกว่า, ดีกว่า และเทพกว่า !

- Amazon เผยกำลังพัฒนา Metis โมเดล AI แบบ LLM ตัวใหม่ หวังท้าชน ChatGPT

ภาพจาก : https://www.wiz.io/blog/emerging-phishing-campaign-targeting-aws-accounts

โดยลิงก์นั้นเป็นลิงก์ที่ถูกย่อลงให้เหลือแค่ cli[.]re/j9PQ88 ซึ่ง คล้ายคลึงกับวิธีการย่อลิงก์ของทาง Amazon แต่แทนที่จะไปหน้าล็อกอินเข้า Console จริงของ AWS แต่กลับลิงก์ไปที่หน้าคอนโซลที่ทางแฮกเกอร์ปลอมจนเหมือนที่ console.aws.consoleportal[.]tech/IgXlrDYW ซึ่งถ้าเหยื่อหลงเชื่อแล้วทำการกดเพื่อเข้าสู่บัญชี ก็จะนำพาไปสู่หน้าสุดท้ายที่ให้เหยื่อป้อนทั้งชื่อผู้ใช้งานและรหัสผ่าน signin.aws.consoleportal[.]tech/signin โดยถ้าเหยื่อหลงเชื่อ ก็จะเป็นข่าวร้ายว่า แฮกเกอร์นั้นได้รับทั้งชื่อบัญชีและรหัสผ่านเพื่อนำเอาไปใช้งานต่อแล้ว

ภาพจาก : https://www.wiz.io/blog/emerging-phishing-campaign-targeting-aws-accounts

นอกจากนั้นทางทีมวิจัยจาก Wiz Threat Research ยังได้ตั้งข้อสงสัยอีกว่า ในหน้าที่ให้ใส่รหัสเพื่อทำการล็อกอินนั้น ยังมีการรัน JavaScript ที่ถูกฝากไว้ที่ URL d35uxhjf90umnp.cloudfront.net/index[.]js โดยจุดประสงค์ในการรันสคริปท์นั้นทางทีมวิจัยยังไม่ทราบแน่ชัด แต่คาดการณ์ว่า อาจเป็นการใช้สคริปท์เพื่อเก็บข้อมูลเพิ่มเติมของเหยื่อ

จะเห็นได้ว่าทางแฮกเกอร์นั้นมีวิธีการหลอกลวงที่ซับซ้อน มากมายหลายชั้น แต่ก็ยังสามารถป้องกันได้ เริ่มด้วยหลักพื้นฐานคือไม่วางใจเปิดไฟล์จากผู้ส่งแปลกหน้า นอกจากนั้นแล้วทางแหล่งข่าวยังได้ระบุเคล็ดลับการป้องกันบัญชี AWS ให้มีความปลอดภัยมากยิ่งขึ้นด้วย เช่น การเข้าไปทำการปิดในส่วนล็อกอินสำหรับการใช้งานในระดับ Root ที่ Service Control Policies, ใช้งานการยืนยันตัวตนหลายชั้น (MFA หรือ Mult Factors Authentication) ด้วยคีย์แบบ FIDO (Fast Identity Online) เพื่อป้องกันการถูกดักจับคีย์ สำหรับการใช้งานในระดับองค์กร, รวมไปถึงการนำเอาการล็อกอินแบบ SSO (Single Signed-On) เข้ามาใช้ในอีกชั้นหนึ่ง

นอกจากนั้นแล้วทางทีมวิจัยแห่ง Wiz Threat Research ยังแนะนำให้มีการใช้กลยุทธ์ Least Privileges Strategies โดยการมอบสิทธิ์ให้น้อยที่สุดสำหรับทุกบัญชีที่ทำงานอยู่ในระบบ เพื่อป้องกันการเสียหายที่อาจจะเกิดถ้าท้ายสุดแล้วเลี่ยงไม่ได้ ให้ความเสียหายออกมาน้อยที่สุดอีกด้วย

ที่มา : cybersecuritynews.com , www.wiz.io

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์