ผู้เชี่ยวชาญด้านความปลอดภัย พบข้อมูลสำคัญถูกโพสต์ขายโดยแก็งค์ Ransomware เพิ่มขึ้นกว่า 20%

ในปัจจุบันนั้นการโจมตีด้วยมัลแวร์เรียกค่าไถ่ หรือแรนซัมแวร์ (Ransomware) นั้นมีมากมาย และหลายคนอาจสงสัยว่าข้อมูลนอกจากจะถูกเข้ารหัสไว้เป็นตัวประกันแล้ว ข้อมูลนั้นจะถูกนำไปใช้ทำอะไรได้ต่อในเมื่อแฮกเกอร์มีความสามารถในการขโมย และปลดล็อกไฟล์ได้อย่างเสรี ข่าวนี้อาจมีคำตอบที่คุณสงสัยอยู่

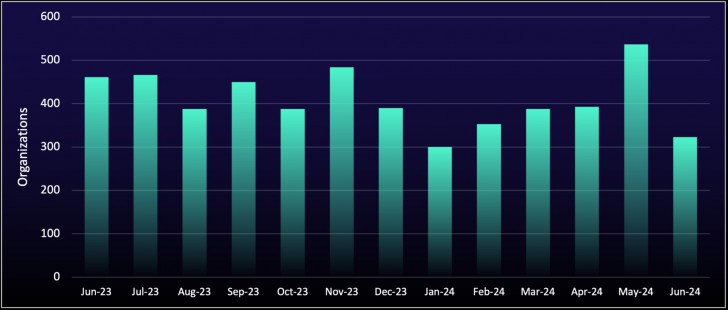

จากรายงานโดยเว็บไซต์ Cybersecurity Dive ได้มีการรายงานถึงผลวิจัยของทาง Reliaquest ซึ่งเป็นองค์กรผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ได้เห็นถึงเทรนด์ของการโจมตีด้วยแรนซัมแวร์ประเภทที่แฮกเกอร์สามารถซื้อใช้งานได้ (RaaS หรือ Ransomware-as-a-Service) ซึ่งนำไปสู่การเพิ่มขึ้นของอัตราการรั่วไหลของข้อมูลในไตรมาสที่ 2 ของปีนี้มากกว่า 20% หรือมากกว่า 1,237 องค์กร เมื่อเทียบกับไตรมาสที่ 1

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- แตก! เซิร์ฟเวอร์อัปเดตของแอนตี้ไวรัสดัง eScan ถูกแฮกเพื่อใช้เป็นจุดปล่อยมัลแวร์

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

โดยจากที่ทีมวิจัยได้รวบรวมข้อมูลจากองค์กรรักษากฎหมายของทางรัฐ (Law Enforcers) พบว่าการรั่วไหลของข้อมูลเหล่านั้นมักไปกระจุกตัวที่เว็บไซต์ใต้ดินของทีมงานแรนซัมแวร์ เพื่อขายข้อมูลขององค์กรให้กับผู้ซื้อที่ไม่ได้ระบุชื่อเพื่อทำกำไรอีกด้วย เช่น บนเว็บไซต์ใต้ดินของทาง LockBit ซึ่งมีข้อมูลของเหยื่อมากกว่า 36% ในเดือนพฤษภาคมที่ผ่านมาถูกโพสต์อยู่ ในประเด็นด้านการรั่วไหลของข้อมูล และการถูกโพสต์เพื่อการทำกำไรนี้ จากการวิจัยแบบปีต่อปี ทางทีมวิจัย Reliaquest ได้สรุปว่า ช่วงที่มีการโพสต์มากที่สุดมักจะเป็นช่วงไตรมาสที่ 2 ของปีนั้น ๆ

ภาพจาก https://www.reliaquest.com/blog/q2-2024-ransomware/

นอกจากนั้นแล้วทางทีมวิจัยยังพบความเคลื่อนไหวที่มากขึ้นของทีมแรนซัมแวร์ใหม่ ๆ ไม่ว่าจะเป็น RansomHub, BlackSuit, และ BlackBesta เป็นต้นหลังจากการล่มสลายของกลุ่มแฮกเกอร์ ALPHV จากการปราบปรามอย่างหนักโดยหน่วยงานรัฐ แต่ก็อาจยังมีข่าวดีอยู่บ้างที่ปฏิบัติการของทางกลุ่ม Lockbit มีแนวโน้มที่จะลดน้อยถอยลงไปเนื่องมาจากความขัดแย้งภายในของกลุ่มแฮกเกอร์เอง และภายในระยะยาวการโจมตีด้วยแรนซัมแวร์นั้นมีแนวโน้มในเชิงทรงตัวไปจนถึงลดลง เนื่องจากการปราบปรามอย่างหนักจากทางภาครัฐ และการปล่อยเครื่องมือในการถอดรหัสไฟล์แบบฟรี ๆ จากภาคเอกชน (เช่น บริษัทที่พัฒนาเครื่องมือต่อต้านมัลแวร์ต่าง ๆ)

และสำหรับเป้าหมายหลักของทางแฮกเกอร์นั้น จากการวิจัยภายในสหรัฐอเมริกา ทางทีมวิจัยพบว่าเป้าหมายหลักของการโจมตีด้วยแรนซัมแวร์ยังคงอยู่ที่อุตสาหกรรมด้านการผลิต และอุตสาหกรรมที่ให้บริการด้านวิทยาศาสตร์ และเชิงเทคนิค (Professional, Scientific, and Technical Services หรือ PSTS) ยังคงเป็นเป้าหมายที่ถูกโจมตีมากที่สุด โดยเฉพาะองค์กรในอุตสาหกรรม PSTS เนื่องจากสามารถใช้การโจมตีแบบห่วงโซ่อุปสงค์ (Supply Chain Attacks) ที่สามารถส่งผลกระทบไปถึงบริษัทด้านเทคโนโลยีที่สำคัญได้

ซึ่งการโจมตีในรูปแบบ Supply Chain Attacks ที่สามารถนำไปสู่การขโมยข้อมูลสำคัญเช่นรหัสผ่าน นั้น ทางทีมวิจัยยังระบุอีกว่า จะเป็นการโจมตีที่ทีมแรนซัมแวร์นำมาใช้มากขึ้นเรื่อย ๆ ในไตรมาสหน้าเพื่อเข้าสู่ระบบ และฝังตัวแรนซัมแวร์ ทางทีมวิจัยจึงออกคำเตือนให้หน่วยงานต่าง ๆ หมั่นอัปเดตซอฟต์แวร์ และนำเอาบริการจัดการความเสี่ยงดิจิตอล หรือ Digital Risk Protection (DRP) เข้ามาใช้เพื่ออุดรอยรั่วก่อนที่จะเกิดความเสียหาย

ที่มา : www.cybersecuritydive.com , www.reliaquest.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์