แรนซัมแวร์ Hardbit 4.0 หลบการตรวจจับอย่างพลิ้วด้วยระบบ Passphrase

สำหรับผู้ที่ติดมัลแวร์เรียกค่าไถ่ หรือแรนซัมแวร์ (Ransomware) นั้น สิ่งที่น่ากังวลที่สุดคือการตรวจจับก่อนจะติด และกู้ข้อมูลที่ถูกเข้ารหัสคืนมา แต่จะกลายเป็นเรื่องที่น่ากังวลมากขึ้นไปอีกถ้าผู้ก่อการร้ายใช้เทคนิคใหม่เข้ามาทำให้จัดการตรวจจับยากยิ่งขึ้น

จากรายงานข่าวโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบแรนซัมแวร์ Hardbit เวอร์ชันใหม่โดยทางหน่วยวิจัยของ Cyberreason ซึ่งเป็นองค์กรที่เชี่ยวชาญด้านการป้องกันภัยไซเบอร์ โดยแรนซัมแวร์ Hardbit เวอร์ชัน 4.0 นั้นมีความสามารถที่ร้ายกาจกว่าเวอร์ชันก่อน ๆ นั่นคือ มีการนำเอาเทคนิค “Passphrase” ซึ่งเป็นระบบรหัสผ่านเพื่อรักษาความปลอดภัยประเภทหนึ่งเข้ามาใช้ เพื่อป้องกันการตรวจจับจากระบบป้องกันของเครื่องเหยื่อ นอกจากนั้น เทคนิคดังกล่าวนั้นยังมีความสามารถในการสร้างความยุ่งยากในตรวจจับ และการวิเคราะห์โดยเหล่าผู้เชี่ยวชาญด้านมัลแวร์อีกด้วย ซึ่งสำหรับการทำงานของเทคนิคในเชิงลึกดังกล่าวนั้น ทางทีมวิจัยไม่ได้กล่าวไว้อย่างชัดเจนมาก เพียงแต่มีการให้ข้อมูลไว้ว่า แฮกเกอร์จะต้องป้อนรหัสผ่านดังกล่าวเพื่อให้แรนซัมแวร์ทำงาน

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Malwarebytes เตือน! ตรวจพบแอป 7-Zip ปลอม ดาวน์โหลดแล้วติดมัลแวร์แน่นอน

ภาพจาก https://thehackernews.com/2024/07/new-hardbit-ransomware-40-uses.html

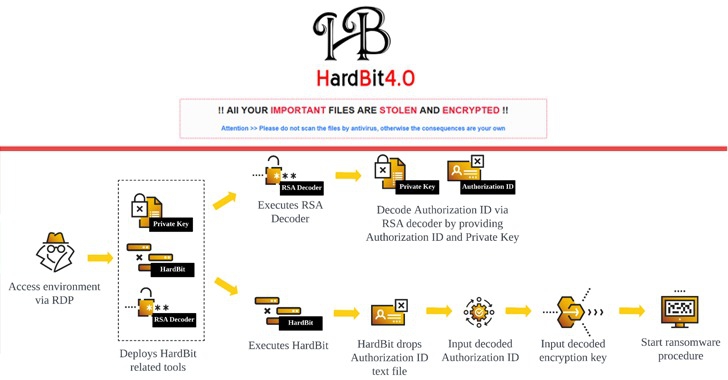

ณ เวลา ที่ข่าวออกมานั้นทางทีมวิจัยยังไม่สามารถหาต้นเหตุได้อย่างชัดเจนว่าเหยื่อของแรนซัมแวร์ตัวดังกล่าวนั้นได้รับถูกแรนซัมแวร์โจมตีด้วยวิธีใด แต่มีการสันนิษฐานว่า แฮกเกอร์อาจใช้วิธีการเดาสุ่มรหัสผ่าน (Brute Force) เพื่อเจาะระบบรักษาความปลอดภัยทางระบบการควบคุมเครื่องจากระยะไกล (Remote Desktop Protocol หรือ RDP) และ ระบบสื่อสารภายในเครือข่าย (Server Message Block หรือ SMB)

ภาพจาก https://thehackernews.com/2024/07/new-hardbit-ransomware-40-uses.html

โดยขั้นตอนการโจมตี แฮกเกอร์จะทำกันรันเครื่องมือเพื่อขโมยรหัสผ่านจากเครื่องเป้าหมายด้วยการใช้เครื่องมือ เช่น Mimikatz และ NLBrute รวมถึงใช้เครื่องมือในการสแกน Port เพื่อเข้าสู่เครือข่าย อย่างการใช้เครื่องมือ เช่น Advanced Port Scanner หลังจากที่แฮกเกอร์สามารถเข้าถึงเครื่องของเหยื่อด้วยวิธีการดังกล่าวแล้ว ก็จะทำการรันแรนซัมแวร์ Hardbit 4.0 ขึ้นมาพร้อมใส่ “Passphrase” เพื่อเข้าสู่ขั้นตอนการเข้ารหัสไฟล์บนเครื่องของเหยื่อ และสร้างกุญแจแก้รหัสให้กับแฮกเกอร์ใช้มาไถเงินเหยื่อต่อไป

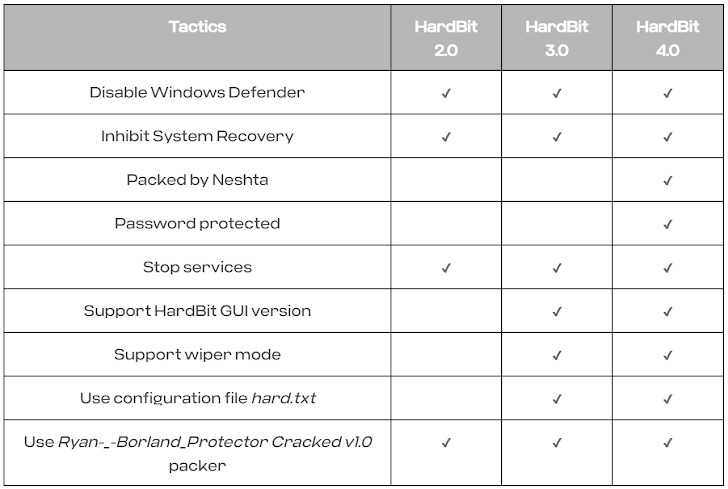

สำหรับแรนซัมแวร์ Hardbit 4.0 นั้น นอกจากจะมีความสามารถในการเข้ารหัสไฟล์เพื่อใช้เป็นตัวประกันในการเรียกค่าไถ่เพื่อกู้ข้อมูลแล้ว ยังมีความสามารถที่หลากหลาย เช่น ปิดระบบป้องกัน Windows Defender. หยุดการทำงานของระบบเครื่องของเหยื่อ, ระบบป้องกันการใช้ System Recovery ของเหยื่อ, และที่ร้ายไปกว่านั้นสำหรับเวอร์ชันนี้คือ แฮกเกอร์ได้ทำการสอดไส้ไวรัส Neshta ที่มีความสามารถในการเข้ารหัสไฟล์ .exe เพื่อขโมยข้อมูลจากเครื่องเหยื่ออีกด้วย เรียกได้ว่าเหยื่อนั้นจะโชคร้ายหลายตลบทีเดียวเมื่อติดแรนซัมแวร์ตัวดังกล่าว

จะเห็นได้ว่า แค่การระมัดระวังตัวไม่เปิดไฟล์มั่วเริ่มจะไม่พอสำหรับองค์กรหลาย ๆ องค์กร โดยเฉพาะในองค์กรขนาดใหญ่ที่มีไฟล์มูลค่าสูงจำนวนมาก และตกเป็นเป้าได้ง่ายด้วยชื่อมเสียงขององค์กร ดังนั้นวิธีป้องกันที่ดีที่สุดสำหรับกรณีนี้ ทางองค์กรอาจจำเป็นต้องนำเอาบริการตรวจสอบการเข้าถึงระบบ และป้องกันการโจมตี รวมทั้งมีการ Backup ไฟล์สำรองเป็นประจำ เพื่อปกป้องข้อมูลที่ประเมินมูลค่าไม่ได้

ที่มา : thehackernews.com , blogs.blackberry.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์