มุกใหม่แก๊งคอลเซ็นเตอร์ต่างประเทศ ! ใช้ Callback Phishing คัดเหยื่อมาหลอกซ้อนหลอก

mØuan

mØuanมุกใหม่แก๊งคอลเซ็นเตอร์ ต่างประเทศ !

ใช้ Callback Phishing คัดเหยื่อมาหลอกซ้อนหลอก

ไม่ใช่แค่บ้านเราที่มีแก๊งคอลเซ็นเตอร์โทรมาลวงข้อมูล แต่ในต่างประเทศก็มีอยู่เต็มไปหมด แถมมีอีกประเภทที่เรียกว่า Callback Phishing ลวงให้เหยื่อโทรมาก่อนอีกด้วย เป็นการคัดกรองที่แยบยลมาก เพราะเหยื่อที่โทรมาก็เท่ากับเชื่อคำลวงไปแล้วกว่าครึ่ง

การล่อลวงของ Callback Phishing ที่ว่านี้ จะเริ่มต้นด้วยการส่งอีเมลหาเหยื่อ ว่าได้ไปสมัครบริการ (Subscribed) ซักอย่างที่ราคาแรง ๆ ทำให้เหยื่อตกใจว่าต้องจ่ายเงินก้อนที่ไม่สมควรต้องจ่าย จากนั้นจะมีเบอร์ติดต่อกลับทิ้งไว้ในอีเมล เพื่อให้ติดต่อกลับมายกเลิกการสมัคร ซึ่งถ้าเหยื่อเชื่อแล้วติดต่อกลับมา มิจฉาชีพก็จะล่อลวงเพื่อรีโมตเข้าไปติดตั้งมัลแวร์ (Malware) ไม่ว่าจะเป็น โทรจัน (Trojan) สปายแวร์ (Spyware) หรือแรนซัมแวร์ (Ransomware) ก็ตามแต่มิจฯ สะดวก

แต่สิ่งที่ใหม่คือมุก ไม่ใช่การ Callback Phishing ลองมาดูกันก่อนว่า ก่อนหน้านี้ เค้าหลอกกันยังไง

BazarCall จุดเริ่มต้นมุก Callback Phishing

มุกนี้ไม่ได้เพิ่งเกิดขึ้น แต่เชื่อว่าแคมเปญการหลอกลวง Callback Phishing นี้ เริ่มต้นจาก "BazarCall" ในเดือนมีนาคม ค.ศ. 2021 (พ.ศ. 2564) มิจฉาชีพจะส่งอีเมลหลอกลวงสมัครใช้บริการสตรีมมิงหนัง, ซอฟต์แวร์ หรือบริการทางการแพทย์ และให้เบอร์สำหรับติดต่อกลับเพื่อยกเลิกการสมัคร

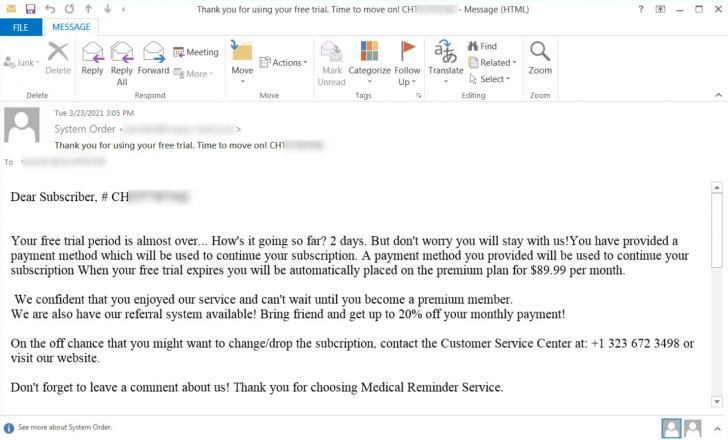

ตัวอย่างอีเมลหลอกลวงจาก BazarCall

เมื่อเหยื่อโทรกลับไปที่เบอร์ดังกล่าว มิจฉาชีพก็จะเข้าสู่สเต็ปทั่วไป โดยการให้ดาวน์โหลดไฟล์เอกสาร Excel ที่แผงมาด้วยมัลแวร์ BazarLoader ซึ่งมัลแวร์ตัวนี้จะทำให้แฮกเกอร์สามารถรีโมทเข้าไปยังอุปกรณ์ รวมไปถึงเครือข่ายขององค์กรได้ และจบลงด้วยการส่งแรนซัมแวร์ Ryuk หรือ Conti เข้าไป

นอกจาก Bazar แล้ว หลังจากนั้นก็มีกลุ่มแฮกเกอร์หลาย ๆ กลุ่มได้ใช้มุกนี้ด้วยเช่นกัน ไม่ว่าจะเป็น Silent Ransom Group, Quantum หรือ The Royal

มุกใหม่ ! หลอกเหยื่อว่าเป็นเหยื่อ แล้วมิจฯ (แท้) จะช่วยแก้ให้

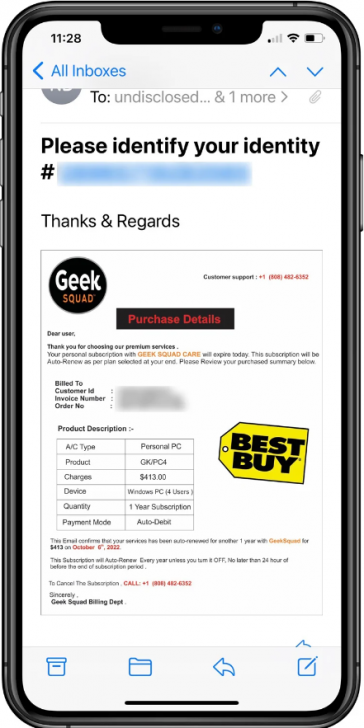

มุกใหม่ที่ว่ามันอยู่ตรงนี้ ในขั้นตอนแรกมิจฉาชีพ (หลังจากนี้ขอเรียกว่าคนร้าย) จะใช้มุกคล้าย ๆ เดิม คือการส่งอีเมลไปหาเหยื่อ แต่เปลี่ยนหัวข้อเป็นการส่งใบแจ้งหนี้ (Invoice) ของ Geek Squad, Norton, McAfee, PayPal หรือ Microsoft แทน

ตัวอย่างอีเมลใบแจ้งหนี้อ้างถึง Geek Squad

ความแยบยลมันเกิดขึ้นตรงนี้ เมื่อเหยื่อโทรกลับไปหาเบอร์ในอีเมล คนร้ายจะขอเลขใบแจ้งหนี้ในอีเมลไปเพื่อยืนยันตัวตน ซึ่งจะแกล้งทำทีเป็นว่า "หาเลขใบแจ้งหนี้ไม่เจอ" และบอกว่าอีเมล (ที่มันส่งมาเอง) เป็นอีเมลสแปม และ (หน้าด้าน) เตือนเหยื่อว่า ที่เผลอเปิดอีเมลสแปมไปเครื่องอาจจะติดไวรัสมัลแวร์ ขอเสนอให้ติดต่อกับเจ้าหน้าที่ฝ่ายเทคนิคให้ช่วยตรวจสอบ

มิจฉาชีพ : ที่คุณลูกค้าโดนเป็นสแกมเมอร์ค่ะ เครื่องอาจจะติดมัลแวร์แล้ว เดี๋ยวให้เราดูแลนะคะ

หลังจากนั้น สักพักเจ้าหน้าที่มิจฯ (แท้) อีกคนจะติดต่อกลับมาเพื่อช่วยเหลือ บอกให้เข้าไปในเว็บไซต์เพื่อโหลดมัลแวร์ที่แต่งคอสเพลย์เป็นแอนตี้ไวรัส (Anti-virus) ให้ติดตั้งในเครื่อง ก็เป็นอันเรียบร้อยโรงเรียนสแกมเมอร์

อีกมุกหนึ่งมาในธีมบัญชี PayPal โดยการถามเหยื่อว่าใช้บัญชี PayPal รึเปล่า ? พร้อมเสนอตัวตรวจสอบให้ และพบว่าบัญชีถูกแฮกจากอุปกรณ์ 8 เครื่องกระจายอยู่ทั่วทุกมุมโลก

มุกสุดท้ายเกี่ยวกับการต่ออายุโปรแกรมแอนตี้ไวรัส สแกมเมอร์จะบอกว่าโปรแกรมที่ติดตั้งมากับเครื่องแล็ปท็อปหมดอายุ และจะทำการต่ออายุให้อัตโนมัติเพื่อใช้งานต่อ

เส้นชัยจะนำไปสู่การให้สแกมเมอร์เสนอเหยื่อให้ทำการยกเลิกและทำเรื่องขอเงินคืนจากช่องทางของตัวสแกมเมอร์เอง ซึ่งนั่นก็คือเว็บไซต์มัลแวร์ (Malware-dropping site) นั่นเอง จุดสังเกตคือเหยื่อจะโดนหลอกให้ดาวน์โหลดมัลแวร์ซักตัว ไม่ว่าจะเป็น BazarLoader, Cobalt Strike, โทรจันรีโมทระยะไกล หรือโปรแกรมรีโมทระยะไกลต่าง ๆ ขึ้นอยู่กับตัวมิจฉาชีพ

นอกจากนี้ทาง Trellix ยังให้ข้อมูลเพิ่มเติมถึงกระบวนการของมิจฉาชีพอีกด้วย ไม่ว่าจะเป็นไฟล์ที่โหลดมาติดตั้งจะใช้ชื่อว่า "support.Client.exe" ที่คลิกเพียงครั้งเดียวก็ทำงานครอบจักรวาล ตั้งแต่ควบคุมหน้าจอของเหยื่อ โชว์หน้าล็อกสกรีนปลอม ที่ทำให้เหยื่อเข้าใช้งานอุปกรณ์ไม่ได้ชั่วคราว ส่วนมิจฉาชีพก็ดำเนินการจัดการกับอุปกรณ์อย่างไม่มีเจ้าของเครื่องรบกวน

ในบางเคสก็เป็นหน้าฟอร์มสำหรับยกเลิกบริการปลอมที่หลอกให้เหยื่อใส่ข้อมูลส่วนตัวเข้าไปจนเกลี้ยง หรือถ้าต้องการเงินคืนก็จะถูกหลอกให้ล็อกอินบัญชีธนาคารเพื่อส่งเงินให้สแกมเมอร์แทน ซึ่งหากต้องใช้ OTP สแกมเมอร์ก็จะใช้จังหวะที่ควบคุมอุปกรณ์มือถือนี่แหละ ดูรหัสเพื่อไปใช้งานนั่นเอง

เพื่อไม่ให้เอะใจสแกมเมอร์จะส่งใบรายการปลอมว่าทำการขอคืนเงินสำเร็จ หรือแถม SMS ปลอมให้ว่าเงินเข้าบัญชีแล้ว เหยื่อจะได้ตายใจ

สุดท้ายแล้วสิ่งที่เสียไปอาจไม่ใช่แค่เงินเท่านั้น ข้อมูลส่วนตัวอันมีค่าก็ถูกขโมยไปเช่นกัน หรือถ้ามัลแวร์ถูกฝังเอาไว้ในระยะยาว ก็อาจเสียข้อมูลอย่างอื่นไปอย่างไม่รู้ตัวก็ได้

ที่มา : www.bleepingcomputer.com

คำสำคัญ »

คำสำคัญ »

|

|

... |

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์